Μια πολύ έξυπνη phishing καμπάνια στοχεύει bloggers και κατόχους ιστότοπων με email που προσποιούνται ότι προέρχονται από τον πάροχο hosting τους που θέλει να αναβαθμίσει το domain τους για να χρησιμοποιήσει ασφαλές DNS (DNSSEC).

Καθώς είναι δυνατό να προσδιοριστεί ποιος φιλοξενεί ένα domain για ένα website μέσω των εγγραφών WHOIS, των διευθύνσεων IP και των κεφαλίδων HTTP, η απάτη μέσω email είναι ιδιαίτερα στοχευμένη και πλαστοπροσωπεί τη συγκεκριμένη εταιρεία hosting που χρησιμοποιείται από ένα website.

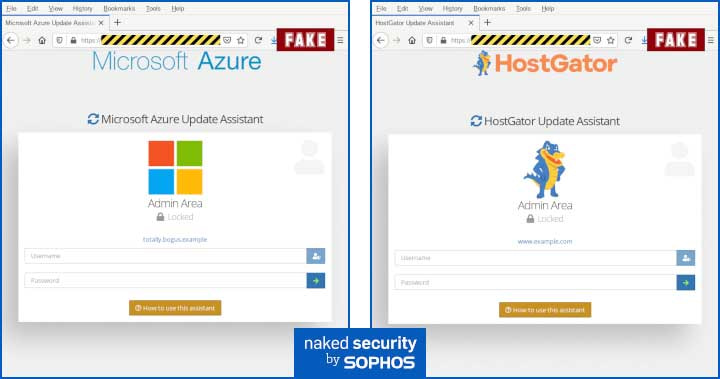

Σε μια νέα έκθεση της Sophos, οι ερευνητές εξηγούν πώς οι απατεώνες χρησιμοποιούν αυτές τις πληροφορίες WHOIS για να στείλουν στοχευμένα email που “πλαστοπροσωπούν/παριστάνουν” το WordPress, το NameCheap, το HostGator, το Microsoft Azure και άλλες γνωστές εταιρείες hosting.

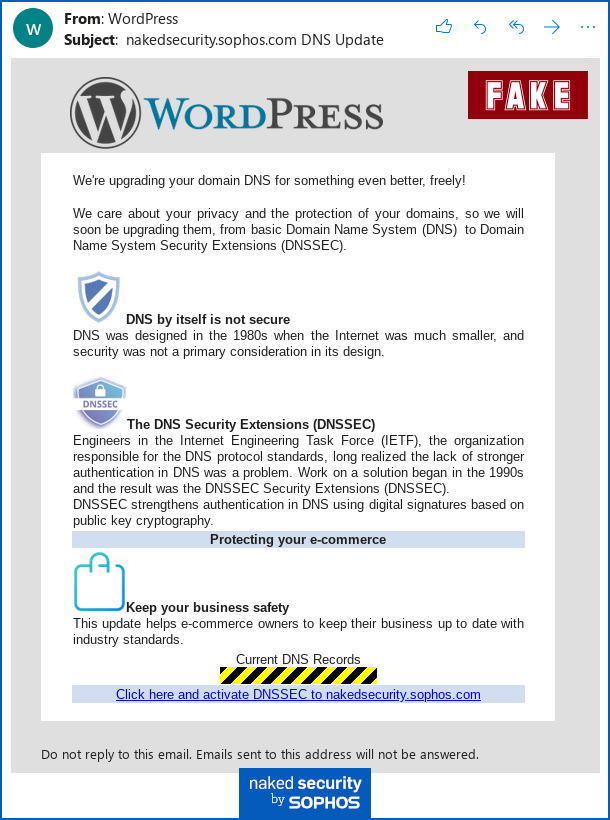

Η εταιρεία ασφαλείας εντόπισε για πρώτη φορά την απάτη, όταν έλαβε ένα phishing μήνυμα υποτίθεται από το WordPress, που φιλοξενεί το blog NakedSecurity.

Το Domain Name System (DNS) είναι η τεχνολογία που είναι ανάλογη με τον πραγματικό “τηλεφωνικό κατάλογο”. Χαρτογραφεί τα επίσημα ονόματα domain, στην αντίστοιχη διεύθυνση IP του server, όπου φιλοξενείται ο ιστότοπος.

Υπάρχει ένα νεότερο πρωτόκολλο, το DNSSEC, το οποίο υπάρχει για να παρέχει επιπλέον ασφάλεια σε ερωτήματα και απαντήσεις DNS. Αυτή η δυνατότητα εφαρμόζεται συνήθως ως προστασία από παρόχους hosting domain για την αποφυγή παραβίασης δεδομένων DNS.

Αυτά τα phishing μηνύματα δηλώνουν ότι ο πάροχος DNS του ιστότοπου θα αναβαθμίσει το DNS του για να ασφαλίσει το DNS (DNSSEC), αλλά πρέπει να κάνει κλικ σε ένα link για να ενεργοποιήσει αυτήν τη βελτιωμένη λειτουργία ασφαλείας.

Η έκθεση της Sophos εξηγεί ότι το DNSSEC δεν είναι κάτι που οι κάτοχοι των website συνηθίζουν να εγκαθιστούν μόνοι τους.

“Πιθανότατα δεν έχετε ρυθμίσει ποτέ το DNSSEC ή το χρησιμοποιήσει μόνοι σας, επειδή ήταν συνήθως μια λειτουργία που χρησιμοποιούν οι πάροχοι υπηρεσιών για να διατηρήσουν ανέπαφες τις βάσεις δεδομένων DNS όταν ανταλλάσσουν δεδομένα με άλλους διακομιστές DNS”, εξηγεί η έκθεση.

Λαμβάνοντας υπόψη ότι οι περισσότεροι ανεξάρτητοι bloggers σπάνια θα έχουν λόγο να τσεκάρουν το DNSSEC, οι spammers εκμεταλλεύονται την περιέργειά τους και τον φόβο τους μέσω αυτής της εκστρατείας.

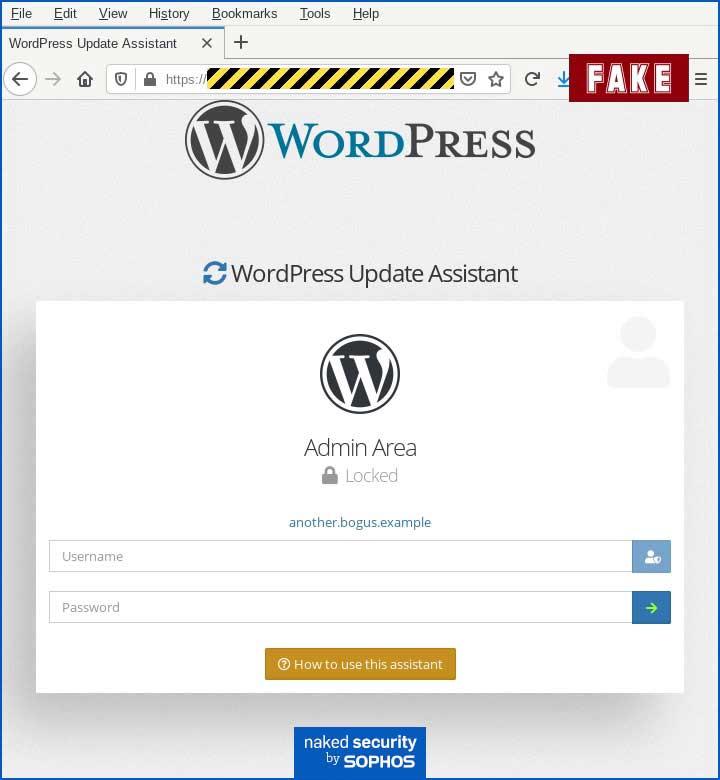

Μόλις κάνουν κλικ στους κακόβουλους συνδέσμους στο email, δημιουργείται μια “αναπάντεχα πιστευτή” σελίδα Update Assistant.

Ενδιαφέρον είναι ότι αυτές οι σελίδες δημιουργούνται δυναμικά με βάση τις παραμέτρους GET με κωδικοποίηση base64 στη διεύθυνση URL. Αυτές οι παράμετροι καθοδηγούν το backend να αποδώσει τη σελίδα με το κατάλληλο όνομα, λογότυπο και διεύθυνση URL του client website.

Μερικά εξέχοντα ονόματα εταιρειών hosting που “πλαστοπροσωπούνται” είναι οι HostGator, HostMonster, KonaKart, Linode, Magento, Microsoft Azure, NameCheap και Network Solutions.

Ο στόχος αυτής της phishing καμπάνιας είναι να κλέψει credentials από ανυποψίαστους χρήστες αντί να τους προσφέρει οποιαδήποτε νόμιμη υπηρεσία προστασίας DNSSEC.

Μόλις ο χρήστης εισαγάγει τα credentials του, ο κακόβουλος ιστότοπος προσποιείται ότι ξεκινά μια σειρά από ακολουθίες εγκατάστασης και “ενημέρωσης”, προσπαθώντας να μιμηθεί την εγκατάσταση μέσω διαφόρων εργαλείων.

Οι χρήστες ενημερώνονται ότι μόλις ολοκληρωθεί η ενημέρωση, θα ανακατευθυνθούν στον ιστότοπό τους. Αυτό όμως δεν συμβαίνει, ίσως λόγω σφάλματος προγραμματισμού από την πλευρά των απατεώνων.

“Όπως μπορείτε να δείτε, οι απατεώνες ισχυρίζονται ότι θα ανακατευθυνθείτε στον δικό σας ιστότοπο στο τέλος της διαδικασίας, αλλά αντίθετα καταλήγετε σε μια διεύθυνση URL που περιλαμβάνει το όνομα του ιστότοπού σας που προηγείται από το όνομα του ψεύτικου συνόλου ιστότοπων από τους απατεώνες. Αυτό δημιουργεί ένα σφάλμα 404 – αυτό που δεν μπορούμε να σας πούμε είναι αν οι απατεώνες έκαναν λάθος προγραμματισμού και κατά λάθος σας ανακατευθύνθηκαν στο https: // [THEIRDOMAIN] / your.example αντί για απευθείας στο https: //your.example ή αν το ήθελαν όλο αυτό, για να μην σας ανακατευθύνουν απευθείας στη δική σας σελίδα σύνδεσης, το οποίο θα φαινόταν ύποπτο δεδομένου ότι έχετε ήδη εισαγάγει το όνομα χρήστη και τον κωδικό πρόσβασής σας”, αναφέρει η Sophos στην αναφορά της.

Κατά γενικό κανόνα, για την προστασία από απάτες όπως αυτές, οι παραλήπτες email πρέπει να είναι πολύ προσεκτικοί με τα link που κάνουν κλικ σε ένα email και ειδικά όταν εισάγουν τα credentials τους σε άγνωστους ιστότοπους και συστήματα.

Η ενεργοποίηση του ελέγχου ταυτότητας δύο παραγόντων μπορεί επίσης να βοηθήσει στην αποτροπή phishing επιθέσεων που επιχειρούν να κλέψουν login credentials.

Πηγή πληροφοριών: Sophos