Οι hackers από την ομάδα ηλεκτρονικών εγκλημάτων FIN7 έχουν στοχεύσει διάφορες επιχειρήσεις με κακόβουλες συσκευές USB που λειτουργούν ως πληκτρολόγιο όταν συνδέονται σε υπολογιστή. Οι injected εντολές κατεβάζουν και εκτελούν ένα backdoor JavaScript που σχετίζεται με αυτόν τον hacker.

Σε μια προειδοποίηση την Πέμπτη, το FBI προειδοποιεί οργανισμούς και επαγγελματίες ασφαλείας σχετικά με αυτή την τακτική που υιοθέτησε η FIN7 για την παράδοση του malware GRIFFON.

Η επίθεση είναι μια παραλλαγή του “χαμένου USB” ruse που οι penetration testers χρησιμοποιούσαν για αρκετά χρόνια στις αξιολογήσεις τους αρκετά επιτυχώς και ένα περιστατικό αναλύθηκε από τους ερευνητές του Trustwave.

Ένας πελάτης της εταιρείας cybersecurity έλαβε ένα πακέτο, υποτίθεται από την Best Buy, που περιείχε μια δωροκάρτα ανταμοιβής 50 δολαρίων. Στον φάκελο υπήρχε μια μονάδα USB που ισχυριζόταν ότι περιέχει μια λίστα προϊόντων που είναι επιλέξιμα για αγορά χρησιμοποιώντας τη δωροκάρτα.

Ωστόσο, αυτό δεν είναι ένα one-off περιστατικό.

Το FBI προειδοποιεί ότι η FIN7 έχει στείλει αυτά τα πακέτα σε πολλές επιχειρήσεις (λιανικής, εστιατόρια, ξενοδοχεία) όπου στοχεύουν υπαλλήλους σε τμήματα ανθρώπινου δυναμικού, πληροφορικής ή διευθυντικά στελέχη.

“Πρόσφατα, η ομάδα ηλεκτρονικών υπολογιστών FIN7,1, γνωστή για τη στόχευση τέτοιων επιχειρήσεων μέσω μηνυμάτων ηλεκτρονικού “ψαρέματος” (phishing), χρησιμοποίησε μια πρόσθετη τακτική για την αποστολή συσκευών USB μέσω της ταχυδρομικής υπηρεσίας των Ηνωμένων Πολιτειών (USPS). Τα πακέτα περιλαμβάνουν μερικές φορές στοιχεία όπως αρκουδάκια ή δωρόκάρτες σε υπαλλήλους στοχευμένων εταιρειών που εργάζονται στα τμήματα των Ανθρωπίνων Πόρων, της Πληροφορικής (IT) ή της Εκτελεστικής Διοίκησης (EM), “αναφέρει η προειδοποίηση του FBI.

Το FBI λέει ότι η κακόβουλη μονάδα έχει ρυθμιστεί ώστε να εξομοιώνει πληκτρολογήσεις που ξεκινούν μια εντολή PowerShell με στόχο να ανακτήσει κακόβουλα προγράμματα από servers που ελέγχονται από τον εισβολέα. Στη συνέχεια, η συσκευή USB επικοινωνεί με domain ή διευθύνσεις IP στη Ρωσία.

Οι ημέρες που οι μονάδες USB flash ήταν μόνο για αποθήκευση έχουν περάσει κατά πολύ. Αρκετοί πίνακες ανάπτυξης (Teensy, Arduino) είναι πλέον διαθέσιμοι για προγραμματισμό για να μιμηθούν μια συσκευή ανθρώπινης διεπαφής (HID) όπως πληκτρολόγια και ποντίκια και να εκκινήσουν ένα προκαθορισμένο σύνολο πλήκτρων για να αποθέσουν κακόβουλα payloads. Αυτές ονομάζονται επιθέσεις HID ή USB drive-by που είναι εύκολο να πραγματοποιηθούν και δεν κοστίζουν πολύ.

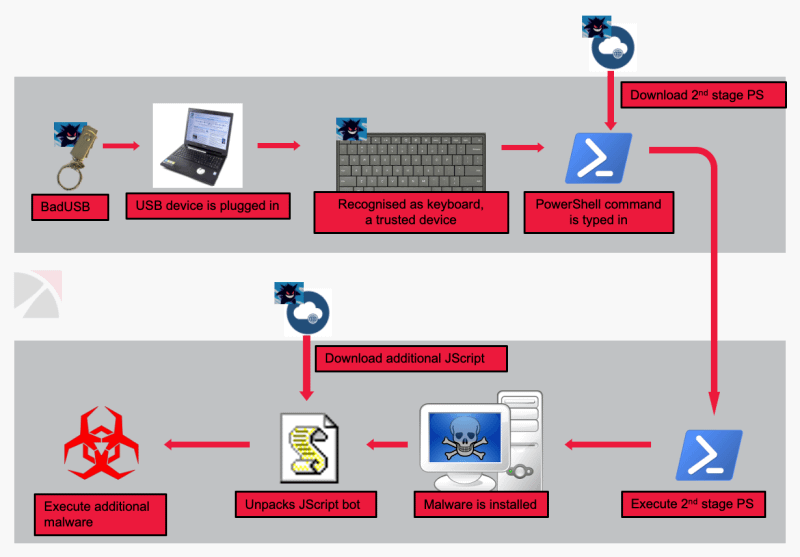

Το Trustwave ανέλυσε αυτήν την κακόβουλη δραστηριότητα USB και διαπίστωσε δύο εντολές PowerShell που οδήγησαν στην εμφάνιση ενός ψεύτικου σφάλματος για τη μονάδα thumb drive και τελικά στην εκτέλεση JavaScript του τρίτου σταδίου που μπορεί να συλλέξει πληροφορίες συστήματος και να μεταφορτώσει άλλα κακόβουλα προγράμματα.

Για να συνοψίσουμε καλύτερα τη ροή επίθεσης, οι ερευνητές δημιούργησαν την παρακάτω εικόνα, η οποία αποσαφηνίζει τα στάδια του compromise που οδήγησαν στην ανάπτυξη malware από την επιλογή του εισβολέα.

Η ειδοποίηση από το FBI πληροφορεί ότι μετά την φάση αναγνώρισης ο hacker αρχίζει να κινείται πλευρικά επιδιώκοντας τα προνόμια των admin.

Η FIN7 χρησιμοποιεί πολλαπλά εργαλεία για να επιτύχει το στόχο της. Ο κατάλογος περιλαμβάνει Metasploit, Cobalt Strike, PowerShell scripts, κακόβουλο λογισμικό Carbanak, backdoor Griffon, dropper Boostwrite κακόβουλης λειτουργίας και μονάδα RdfSniffer με δυνατότητες απομακρυσμένης πρόσβασης.

Οι επιθέσεις BadUSB, που έχουν αποδειχτεί από τον ερευνητή ασφάλειας Karsten Nohl το 2014, είναι πλέον συχνές στα penetration testing και υπάρχουν πολλές εναλλακτικές λύσεις αυτές τις μέρες. Οι πιο ευέλικτες πωλούνται στην τιμή των $ 100.

Η FIN7 πήγε με μια απλή και φθηνή έκδοση, όμως, που κοστίζει μεταξύ $ 5- $ 14, ανάλογα με τον προμηθευτή και τη χώρα αποστολής. Το FBI σημειώνει στην προειδοποίησή του ότι ο μικροελεγκτής είναι ένας ATMEGA24U, ενώ αυτός που βλέπει το Trustwave είχε ATMEGA32U4.

Ωστόσο, και οι δύο παραλλαγές είχαν τυπωθεί στον πίνακα κυκλωμάτων “HW-374” και αναγνωρίζονται ως ένα Arduino Leonardo, το οποίο είναι ειδικά προγραμματισμένο να λειτουργεί ως πληκτρολόγιο / ποντίκι. Η προσαρμογή των πλήκτρων και των κινήσεων του ποντικιού είναι δυνατή χρησιμοποιώντας το IDE του Arduino.

Η σύνδεση των άγνωστων συσκευών USB σε ένα workstation είναι ένας πολύ γνωστός κίνδυνος για την ασφάλεια, αλλά εξακολουθεί να αγνοείται από πολλούς χρήστες.

Οι οργανισμοί μπορούν να λάβουν προφυλάξεις εναντίον των επιθέσεων μέσω κακόβουλων μονάδων USB, επιτρέποντας την πρόσβαση μόνο σε συσκευές με έλεγχο βάσει του hardware ID τους και αρνούμενοι την πρόσβαση σε όλες τις άλλες.