Σύμφωνα με έκθεση της ολλανδικής εταιρείας Fox-IT, η hacking ομάδα είναι γνωστή στον κυβερνοχώρο ως APT20 και δουλεύει για την κυβέρνηση του Πεκίνου.

Βασικοί στόχοι των επιθέσεων είναι κυβερνητικές οντότητες και managed service providers (MSPs), που δραστηριοποιούνται σε τομείς όπως η αεροπορία, η υγειονομική περίθαλψη, τα οικονομικά, η ασφάλιση και η ενέργεια.

Hacking περιστατικά που σχετίζονται με την APT20

Σύμφωνα με την Fox-IT, η APT20 ξεκίνησε τις δραστηριότητές της το 2011, αλλά οι ερευνητές έχασαν τα ίχνη της κατά το διάστημα 2016-2017, γιατί οι hackers άλλαξαν τον τρόπο δράσης τους.

Τι κάνει η APT20 τα δύο τελευταία χρόνια;

Σύμφωνα με τους ερευνητές, οι hackers χρησιμοποιούσαν web servers ως αρχικό σημείο εισόδου στα συστήματα των στόχων. Μάλιστα, επικεντρώνονταν στο JBoss, μια πλατφόρμα εφαρμογών για επιχειρήσεις που χρησιμοποιείται συχνά σε μεγάλα εταιρικά και κυβερνητικά δίκτυα.

Οι hackers της APT20 εκμεταλλεύονταν ευπάθειες οι οποίες τους έδιναν πρόσβαση στους servers. Στη συνέχεια, εγκαθιστούσαν web shells και εξαπλώνονταν στο εσωτερικό των συστημάτων των θυμάτων.

Έπειτα έκλεβαν κωδικούς πρόσβασης και έψαχναν λογαριασμούς διαχειριστή, προκειμένου να μεγιστοποιήσουν την πρόσβασή τους. Επίσης, αναζητούσαν VPN credentials για να κλιμακώσουν την πρόσβαση σε πιο ασφαλείς περιοχές του δικτύου του θύματος.

Παρ’ όλα αυτά, οι hackers κατάφεραν να μην γίνουν αντιληπτοί αυτά τα δύο χρόνια.

Αυτό το κατάφεραν χρησιμοποιώντας νόμιμα εργαλεία που ήταν ήδη εγκατεστημένα σε hacked συσκευές. Έτσι, δεν γίνονταν αντιληπτά από τα προγράμματα προστασίας από ιούς.

Η APT20 παρακάμπτει τον έλεγχο ταυτότητας δύο παραγόντων (2FA)

Οι ερευνητές διαπίστωσαν ότι οι hackers της APT20 παραβίασαν λογαριασμούς VPN, που προστατεύονταν με 2FA.

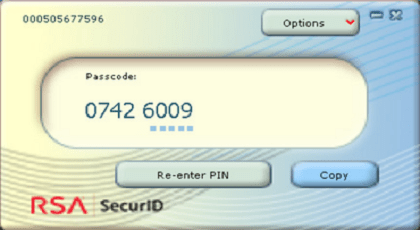

Το πώς το έκαναν, δεν έχει γίνει ακόμα γνωστό. Ωστόσο, οι ερευνητές έχουν κάνει μια υπόθεση. Πιστεύουν ότι η APT20 έκλεψε ένα RSA SecurID software token από ένα hacked σύστημα και το χρησιμοποίησε για να δημιουργήσει έγκυρους κωδικούς μίας χρήσης και να παρακάμψει το 2FA.

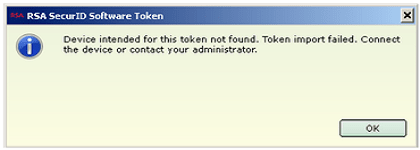

Για να χρησιμοποιηθεί ένα από αυτά τα software tokens, ο χρήστης θα έπρεπε να συνδέσει μια φυσική συσκευή (hardware) στον υπολογιστή του. Η συσκευή και το software token είναι σε θέση να δημιουργήσουν έναν έγκυρο κωδικό 2FA. Εάν δεν υπάρχει η συσκευή, το RSA SecureID software θα δημιουργήσει ένα σφάλμα.

Πώς ξεπέρασαν αυτό το θέμα οι hackers; Οι ερευνητές της Fox-IT εξηγούν:

Το software token δημιουργείται για ένα συγκεκριμένο σύστημα, αλλά οι hackers έχουν πρόσβαση στο σύστημα του θύματος, οπότε τα πράγματα είναι απλά.

Το μόνο που χρειάζεται να κάνουν οι hackers για να χρησιμοποιήσουν τους κωδικούς για τον έλεγχο ταυτότητας δύο παραγόντων (2FA) είναι να κλέψουν ένα RSA SecurID Software Token.

Operation Wocao

Οι ερευνητές της Fox-IT δήλωσαν ότι κατάφεραν να ανακαλύψουν τις επιθέσεις της APT20 επειδή μια από τις εταιρείες-θύματα ζήτησε έρευνα για ένα hacking περιστατικό.

Περισσότερες λεπτομέρειες σχετικά με αυτές τις επιθέσεις βρίσκονται σε μια έκθεση με το όνομα “Operation Wocao“.

Οι hackers προσπαθούν να τρέξουν διάφορες εντολές στα Windows. Όταν οι εντολές αποτυγχάνουν, οι hackers της APT20 καταλαβαίνουν ότι έχουν γίνει αντιληπτοί και πληκτρολογούν μια τελευταία εντολή, το wocao, το οποίο στην κινεζική αργκό σημαίνει «να πάρει!»