Ένας Ινδός ερευνητής ασφάλειας, ο Piyush Malik έχει ανακαλύψει μια ευπάθεια ασφάλειας τύπου Expression Language(EL) Injection στο Zong, μια θυγατρική της Paypal.

Σύμφωνα με το OWASP, η EL Injection είναι μια ευπάθεια που επιτρέπει σε χάκερ να ελέγχουν δεδομένα που διαβιβάζονται στο EL Interpreter. Σε ορισμένες περιπτώσεις, επιτρέπει στους επιτιθέμενους να εκτελέσουν αυθαίρετο κώδικα στο διακομιστή.

Ο ερευνητής Malik, δήλωσε στο blog του ότι το Zong «έτρεχε» μια παλιά έκδοση του clearspace (τώρα γνωστό ως λογισμικό Jive) σε ένα subdomain.

«Το Clearspace είναι ένα εργαλείο διαχείρισης γνώσης και ενσωματώνεται με το Spring Framework. Το EL Pattern χρησιμοποιήθηκε σε Spring JSP Tag, το οποίο έκανε το Clearspace ευάλωτο σε αυτό το Bug». Εξήγησε ο Malik στο blog του.

Βρήκε δύο φόρμες στο site, οι οποίες είναι ευάλωτες σε αυτό το bug. Ήταν σε θέση να εκτελέσει κάποιες αριθμητικές πράξεις χρησιμοποιώντας τον ευάλωτο τομέα.

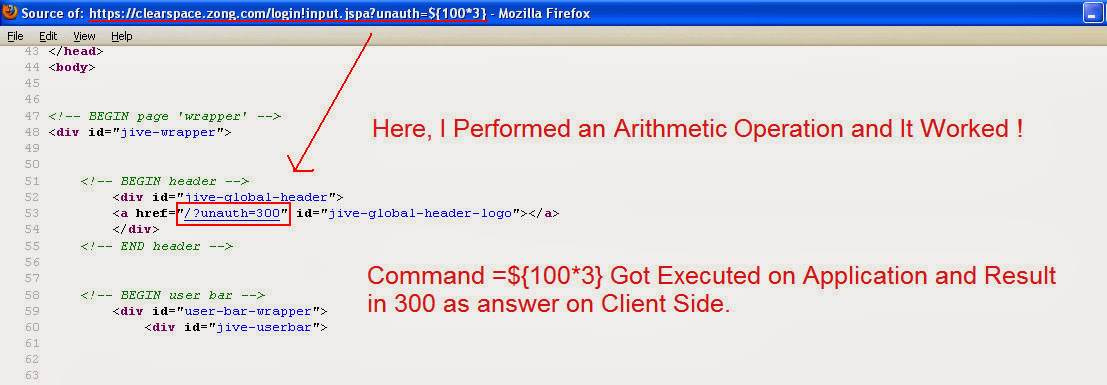

Ένας από τους ευπαθείς urls:

https://clearspace.zong.com/login!input.jspa?unauth = $ { custom command here }

Ένας εισβολέας μπορεί να εισάγει μια εντολή Express Language στο πεδίο ‘unauth’, η οποία θα εκτελεστεί στο διακομιστή. Στο demo του, ο ερευνητής εισήγαγε μια αριθμητική εντολή (https://clearspace.zong.com/login!input.jspa?unauth = $ {100} 3 *), η οποία είναι σε θέση να εκτελεστεί. Η Paypal έχει προσφέρει κάποιο γενναιόδωρο ποσό για την εύρεση της ευπάθειας. Ωστόσο ο ερευνητής δεν αποκάλυψε το ποσό.

Η πρώτη ευπάθεια EL Injection έχει αναφερθεί για πρώτη φορά από τους ερευνητές ασφαλείας της Minded Security το 2011. Μπορείτε να βρείτε το έγγραφο εδώ: https://www.mindedsecurity.com/fileshare/ExpressionLanguageInjection.pdf