Οι βορειοκορεάτες χάκερ Kimsuky καταβάλλουν κάθε δυνατή προσπάθεια για να διασφαλίσουν ότι τα κακόβουλα payloads τους κατεβαίνουν μόνο από έγκυρους στόχους και όχι από τα συστήματα ερευνητών ασφαλείας.

Σύμφωνα με έκθεση της Kaspersky που δημοσιεύτηκε σήμερα, η ομάδα Kimsuky χρησιμοποιεί νέες τεχνικές για να φιλτράρει μη έγκυρα αιτήματα λήψης από τις αρχές του 2022, όταν η ομάδα ξεκίνησε μια νέα εκστρατεία εναντίον διαφόρων στόχων στην κορεατική χερσόνησο.

Οι νέες διασφαλίσεις που εφαρμόζει η Kimsuky είναι τόσο αποτελεσματικές που η Kaspersky αναφέρει αδυναμία απόκτησης των τελικών payloads ακόμα και μετά την επιτυχή σύνδεση τους στον command and control server του απειλητικού παράγοντα.

Δείτε επίσης: LastPass hacked: Hackers έκλεψαν source code της εταιρείας

Ένα σχήμα επικύρωσης πολλαπλών σταδίων

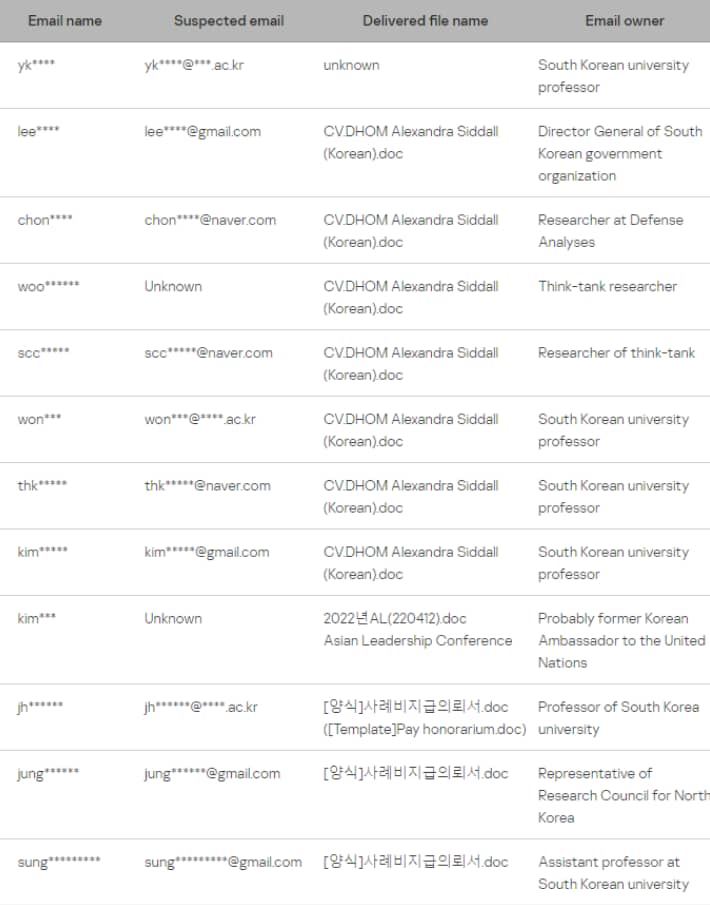

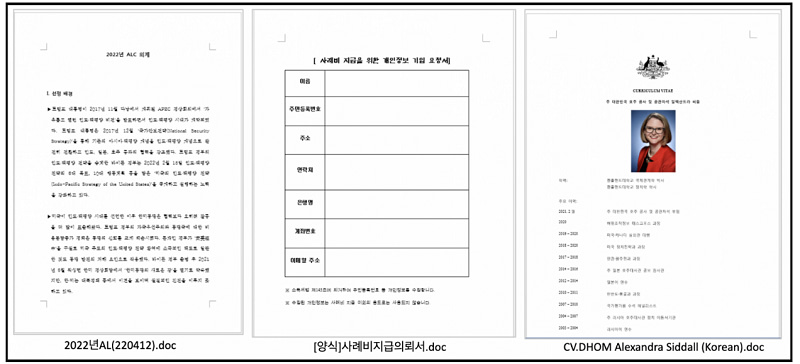

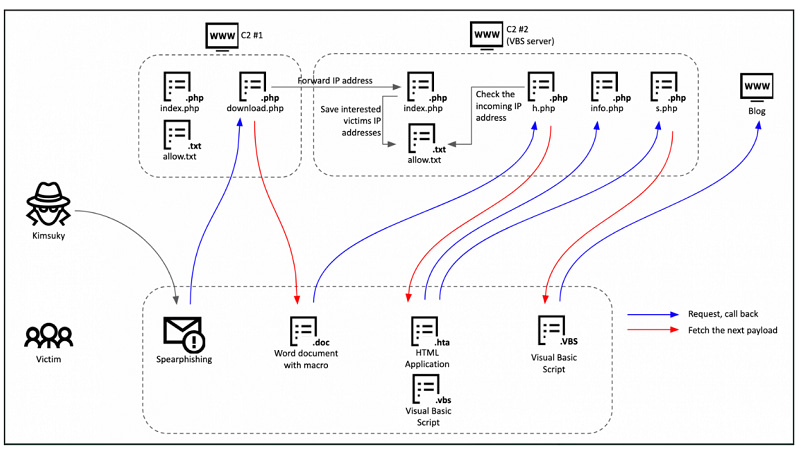

Οι επιθέσεις που εντόπισε η Kaspersky ξεκινούν με ένα phishing email που στάλθηκε σε πολιτικούς, διπλωμάτες, καθηγητές πανεπιστημίου και δημοσιογράφους στη Βόρεια και Νότια Κορέα.

Η Kaspersky μπόρεσε να συντάξει μια λίστα πιθανών στόχων χάρη στα ανακτημένα C2 scripts που περιέχουν μερικές διευθύνσεις email των στόχων.

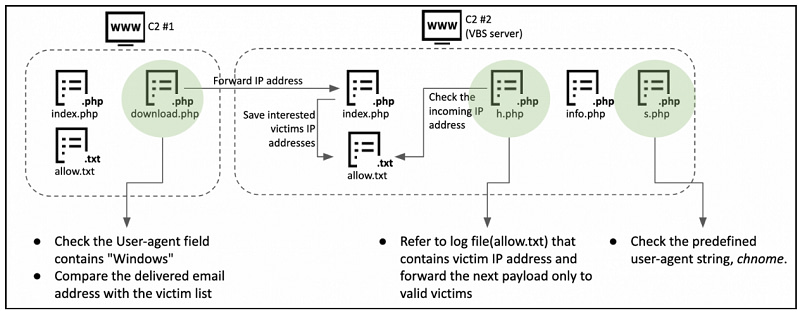

Τα email περιέχουν έναν σύνδεσμο που οδηγεί τα θύματα σε έναν C2 server πρώτου σταδίου που ελέγχει και επαληθεύει μερικές παραμέτρους πριν από την παράδοση ενός κακόβουλου εγγράφου. Εάν ο επισκέπτης δεν ταιριάζει με τη λίστα των στόχων, εμφανίζεται ένα αβλαβές έγγραφο.

Οι παράμετροι περιλαμβάνουν τη διεύθυνση email του επισκέπτη, το λειτουργικό σύστημα (τα Windows είναι έγκυρα) και το αρχείο “[who].txt” που έγινε drop από τον server δεύτερου σταδίου.

Ταυτόχρονα, η διεύθυνση IP του επισκέπτη προωθείται στον C2 server δεύτερου σταδίου ως επακόλουθη παράμετρος ελέγχου.

Δείτε επίσης: Οι χάκερ χρησιμοποιούν το Sliver toolkit ως εναλλακτική για το Cobalt Strike

Το έγγραφο που έγινε drop από τον C2 πρώτου σταδίου περιέχει μια κακόβουλη μακροεντολή που συνδέει το θύμα με το C2 δεύτερου σταδίου, ανακτά το payload επόμενου σταδίου και το εκτελεί με τη διαδικασία mshta.exe.

Το payload είναι ένα αρχείο .HTA που δημιουργεί και μια προγραμματισμένη εργασία για αυτόματη εκτέλεση. Η λειτουργία του είναι να δημιουργεί προφίλ του θύματος ελέγχοντας folder paths ProgramFiles, όνομα AV, όνομα χρήστη, έκδοση λειτουργικού συστήματος, έκδοση MS Office, έκδοση framework .NET και άλλα.

Το fingerprint αποτέλεσμα αποθηκεύεται σε ένα string (“chnome”), ένα αντίγραφο αποστέλλεται στο C2 και ένα νέο payload λαμβάνεται και καταχωρείται με έναν μηχανισμό persistence.

Το επόμενο payload είναι ένα αρχείο VBS που μπορεί να οδηγήσει το θύμα σε ένα νόμιμο blog ή, εάν είναι έγκυροι οι στόχοι, να το μεταφέρει στην επόμενη φάση payload-download.

Αυτό συμβαίνει όταν το σύστημα του θύματος ελέγχεται για την ύπαρξη του ασυνήθιστου string «chnome», το οποίο γράφτηκε σκόπιμα λάθος για να χρησιμεύσει ως μοναδικός validator που εξακολουθεί να μην προκαλεί υποψίες.

Δυστυχώς, η Kaspersky δεν μπόρεσε να συνεχίσει από εδώ και να “φέρει” το payload του επόμενου σταδίου, οπότε παραμένει άγνωστο αν αυτό θα ήταν το τελευταίο ή αν υπήρχαν τα περισσότερα βήματα validation.

Η ομάδα Kimsuky είναι ένας πολύ εξελιγμένος απειλητικός παράγοντας που είδαμε πρόσφατα να αναπτύσσει προσαρμοσμένο malware και να χρησιμοποιεί επεκτάσεις του Google Chrome για να κλέβει email από τα θύματα.

Δείτε επίσης: Google, Apple, Meta, Twitter: Ποια συλλέγει τα λιγότερα user data;

Η καμπάνια που αναλύθηκε από την Kaspersky απεικονίζει τις περίτεχνες τεχνικές που χρησιμοποίησαν οι Κορεάτες χάκερ για να εμποδίσουν την ανάλυση και να κάνουν την παρακολούθησή τους πολύ πιο δύσκολη.

Πηγή πληροφοριών: bleepingcomputer.com