Μια νέα επίθεση phishing χρησιμοποιεί Facebook Messenger chatbot και μιμείται την ομάδα υποστήριξης της εταιρείας με στόχο την κλοπή credentials που χρησιμοποιούνται για τη διαχείριση σελίδων στο Facebook.

Τα Chatbots είναι προγράμματα που υποδύονται τους ανθρώπους στο τμήμα υποστήριξης και χρησιμοποιούνται συνήθως για την παροχή απαντήσεων σε απλές ερωτήσεις ή την αξιολόγηση των υποθέσεων προτού παραδοθούν σε έναν κανονικό υπάλληλο.

Δείτε επίσης: Η AMD διερευνά ισχυρισμούς για hack και κλοπή δεδομένων της εταιρείας

Ερευνητές της TrustWave ανακάλυψαν μια νέα phishing εκστρατεία που χρησιμοποιεί Facebook Messenger chatbots για να κλέψει credentials χρηστών που διαχειρίζονται σελίδες στο Facebook.

Chatbots στο Facebook Messenger

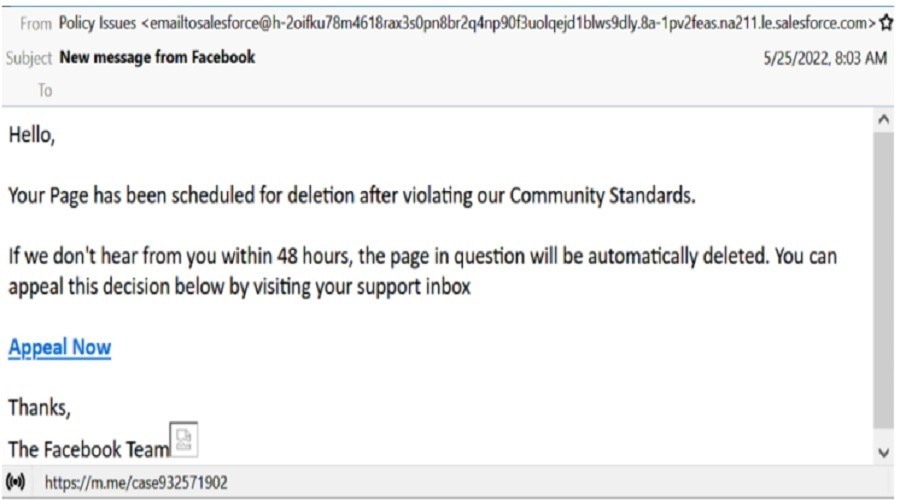

Σύμφωνα με τους ερευνητές, η phishing επίθεση ξεκινά με ένα email που ενημερώνει τον παραλήπτη ότι η σελίδα του στο Facebook έχει παραβιάσει τα Community Standards. Το μήνυμα αναφέρει ότι ο χρήστης έχει στη διάθεσή του 48 ώρες για να κάνει έφεση κατά της απόφασης. Διαφορετικά η σελίδα του θα διαγραφεί.

Επίσης, το email λέει ότι ο χρήστης μπορεί να επιλύσει το πρόβλημα επικοινωνώντας με το Κέντρο υποστήριξης του Facebook. Το email “διευκολύνει” την πρόσβαση στο κέντρο υποστήριξης, λέγοντας στο χρήστη να κάνει κλικ σε ένα κουμπί “Ένσταση τώρα”. Κάνοντας κλικ σε αυτό το κουμπί το θύμα μεταφέρεται σε μια συνομιλία στο Messenger όπου ένα chatbot υποδύεται έναν αντιπρόσωπο υποστήριξης πελατών του Facebook.

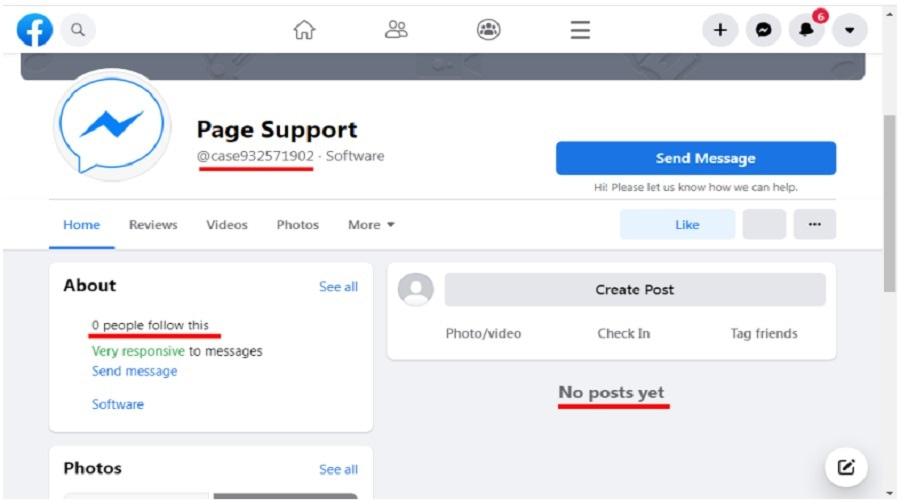

Η περσόνα με την οποία συνομιλεί ο χρήστης υποτίθεται ότι είναι κάποιος από την ομάδα υποστήριξης του Facebook. Ωστόσο, η προσεκτικότερη εξέταση του προφίλ που κατέχει τη σελίδα θα αποκαλύψει ότι αυτή δεν είναι μια πραγματική σελίδα υποστήριξης. Το προφίλ που χρησιμοποιείται είναι απλώς μια κανονική σελίδα επιχείρησης με μηδέν ακόλουθους και χωρίς αναρτήσεις. Παρόλο που αυτή η σελίδα μπορεί να φαίνεται αχρησιμοποίητη, έχει ένα σήμα “ανταποκρίνεται στα μηνύματα” το οποίο το Facebook ορίζει ότι έχει ποσοστό απόκρισης 90% και απαντά εντός 15 λεπτών. Έφερε ακόμη και ένα λογότυπο Messenger ως εικόνα προφίλ για να φαίνεται νόμιμη.

Το chatbot θα στείλει στο θύμα ένα κουμπί “Ένσταση τώρα” στο Messenger, το οποίο μεταφέρει τα θύματα σε έναν ιστότοπο που είναι μεταμφιεσμένος ως “Facebook Support Inbox”. Ωστόσο, αν κάποιος είναι πιο παρατηρητικός, θα δει ότι η διεύθυνση URL δεν αποτελεί μέρος του domain του Facebook.

Δείτε επίσης: Το Raccoon Stealer επιστρέφει με μια νέα έκδοση που κλέβει τα password σας

Επίσης, σύμφωνα με τους ερευνητές της TrustWave, το case number σε αυτήν τη σελίδα δεν ταιριάζει με αυτό που παρουσιάστηκε από το chatbot νωρίτερα. Οι επιτιθέμενοι δεν φαίνεται να έχουν δώσει πολλή σημασία σε αυτές τις λεπτομέρειες, καθώς πολλοί χρήστες μπορεί να μην τις παρατηρήσουν καν. Το πιο πιθανό είναι ότι θα είναι πανικοβλημένοι και ότι θα προσπαθούν να καταλάβουν τι πρέπει να κάνουν προκειμένου να μην χάσουν τις σελίδες τους.

Η βασική σελίδα phishing, που εμφανίζεται μετά το κλικ στο κουμπί που έστειλε το chatbot στο Facebook Messenger, ζητά από τους χρήστες που θέλουν να υποβάλουν ένσταση για την απόφαση διαγραφής της σελίδας, να εισαγάγουν τη διεύθυνση ηλεκτρονικού ταχυδρομείου, το πλήρες όνομα, το όνομα σελίδας και τον αριθμό τηλεφώνου τους.

Μετά την εισαγωγή αυτών των στοιχείων και το κλικ στο κουμπί “Υποβολή“, εμφανίζεται ένα αναδυόμενο παράθυρο που ζητά τον κωδικό πρόσβασης του λογαριασμού. Μετά από αυτό, όλες οι πληροφορίες αποστέλλονται στη βάση δεδομένων του παράγοντα απειλής μέσω ενός POST request.

Τέλος, το θύμα ανακατευθύνεται σε μια ψεύτικη σελίδα 2FA όπου καλείται να εισαγάγει το OTP που έλαβε μέσω SMS.

Μετά την επαλήθευση, τα θύματα οδηγούνται σε μια πραγματική σελίδα στο Facebook που περιέχει οδηγίες περί πνευματικής ιδιοκτησίας και πνευματικών δικαιωμάτων, που υποτίθεται ότι σχετίζονται με την παραβίαση του χρήστη.

Επειδή η επίθεση phishing είναι αυτοματοποιημένη, η πραγματική εκμετάλλευση των κλεμμένων credentials μπορεί να γίνει σε μεταγενέστερο στάδιο. Προφανώς, οι επιτιθέμενοι δεν θέλουν να κινήσουν υποψίες και έχουν κάνει τη διαδικασία να φαίνεται όσο το δυνατόν πιο νόμιμη. Έτσι, ελπίζουν ότι θα καθυστερήσουν πιθανές ενέργειες αντιμετώπισης της παραβίασης (π.χ. αλλαγή credentials κλπ).

Η χρήση chatbots (όπως εδώ στο Facebook Messenger) σε επιθέσεις phishing για την αυτοματοποιημένη κλοπή credentials γίνεται όλο και πιο συχνή.

Δείτε επίσης: NCSC για ransomware: Η μεγαλύτερη παγκόσμια απειλή στον κυβερνοχώρο

Είναι μια έξυπνη τεχνική, γιατί βοηθά τους επιτιθέμενους να κάνουν πολλές επιθέσεις χωρίς να ξοδεύουν χρόνο ή πολλούς πόρους. Παράλληλα, τα chatbots χρησιμοποιούνται από πολλές εταιρείες για την υποστήριξη πελατών και έτσι φαίνονται φυσιολογικά. Επομένως, αυτός ο τύπος απάτης είναι πιο δύσκολο να εντοπιστεί.

Σε κάθε περίπτωση, μην δίνετε προσωπικά στοιχεία και credentials μέσω διαδικτυακών επικοινωνιών και ελέγξτε καλά τις διευθύνσεις των σελίδων που ανοίγετε για να σιγουρευτείτε ότι είναι επίσημες. Επιπλέον, πρέπει να είστε πολύ προσεκτικοί με τα emails που λαμβάνετε. Σε αυτή την περίπτωση, το αρχικό email μπορούσε να δείξει ότι πρόκειται για απάτη. Ο αποστολέας ονομαζόταν “Policy Issues”, κάτι που μπορεί να χρησιμοποιήθηκε για να προκαλέσει πανικό στον παραλήπτη. Το domain του αποστολέα δεν ανήκε στο Facebook, ενώ επίσης ήταν προφανές στα headers και στο IP address του αποστολέα ότι το email δεν στάλθηκε από την πλατφόρμα κοινωνικών μέσων.

Πηγή: www.bleepingcomputer.com