Κινέζοι hackers χρησιμοποίησαν ένα zero-day exploit για μια κρίσιμη ευπάθεια στο Sophos Firewall με σκοπό να παραβιάσουν μια εταιρεία και στη συνέχεια τους cloud-hosted web servers.

Η ευπάθεια έχει επιδιορθωθεί από την εταιρεία, αλλά οι εγκληματίες του κυβερνοχώρου συνέχισαν να την εκμεταλλεύονται για να παρακάμψουν τον έλεγχο ταυτότητας και να εκτελέσουν κώδικα απομακρυσμένα στα ευάλωτα συστήματα πολλών οργανισμών.

Sophos Firewall zero-day

Στις 25 Μαρτίου, η Sophos δημοσίευσε ένα security advisory σχετικά με την ευπάθεια CVE-2022-1040, μια ευπάθεια που επιτρέπει την παράκαμψη ελέγχου ταυτότητας και επηρεάζει το User Portal και Webadmin του Sophos Firewall. Η ευπάθεια αυτή θα μπορούσε να χρησιμοποιηθεί από κακόβουλους χρήστες για την εκτέλεση κώδικα εξ αποστάσεως.

Δείτε επίσης: Κρίσιμο ελάττωμα εκθέτει τα smart home hubs Eufy σε επιθέσεις RCE

Τρεις ημέρες αργότερα, η εταιρεία προειδοποίησε ότι εγκληματίες του κυβερνοχώρου εκμεταλλεύονταν το κενό ασφαλείας για να στοχεύσουν οργανισμούς στην περιοχή της Νότιας Ασίας.

Τώρα, η εταιρεία κυβερνοασφάλειας Volexity παρουσίασε μια επίθεση από Κινέζους hackers, τους οποίους η εταιρεία παρακολουθεί ως “DriftingClou“. Αυτοί οι hackers φαίνεται πως εκμεταλλεύονταν την ευπάθεια του Sophos Firewall, CVE-2022-1040, από τις αρχές Μαρτίου. Αυτό σημαίνει ότι οι hackers εκμεταλλεύονταν το σφάλμα και το χρησιμοποιούσαν εναντίον θυμάτων για περισσότερο από τρεις εβδομάδες πριν η Sophos κυκλοφορήσει μια ενημέρωση κώδικα.

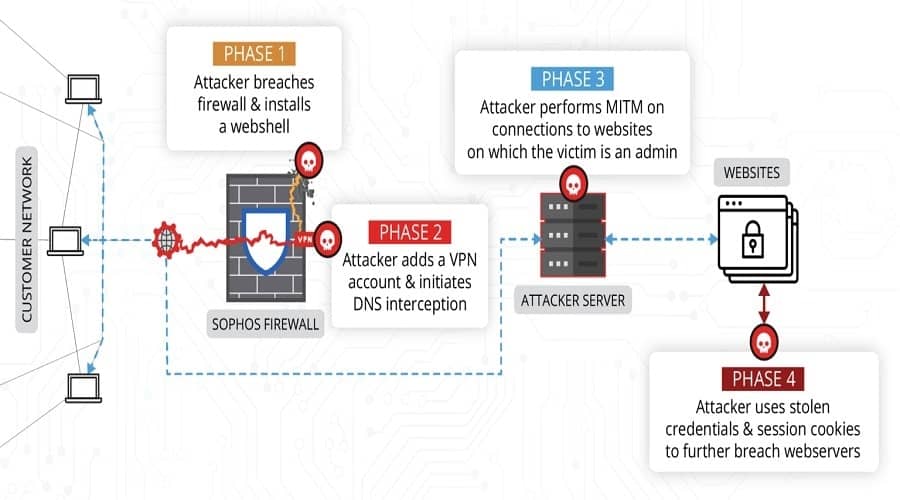

Οι Κινέζοι hackers χρησιμοποίησαν το zero-day exploit για να παραβιάσουν το firewall και να εγκαταστήσουν webshell backdoors και malware που θα επέτρεπαν την παραβίαση εξωτερικών συστημάτων εκτός του δικτύου που προστατεύονται από το Sophos Firewall.

Όταν η Volexity ξεκίνησε την έρευνα, οι Κινέζοι επιτιθέμενοι ήταν ακόμα δραστήριοι και οι ερευνητές μπόρεσαν να παρακολουθήσουν τα βήματα της επίθεσης.

Δείτε επίσης: MaliBot Android malware: Παρακάμπτει το multi-factor authentication

Οι ερευνητές σημειώνουν ότι οι hackers προσπάθησαν να κάνουν blending το traffic τους αποκτώντας πρόσβαση στο εγκατεστημένο webshell μέσω requests στο νόμιμο αρχείο “login.jsp”.

“Εκ πρώτης όψεως, αυτό μπορεί να φαίνεται ότι είναι μια απόπειρα brute-force επίθεσης αντί για αλληλεπίδραση με ένα backdoor“, είπε η Volexity

Κάνοντας πιο αναλυτική έρευνα, οι ειδικοί διαπίστωσαν ότι ο εισβολέας χρησιμοποιούσε το Behinder framework, το οποίο πιστεύουν ότι χρησιμοποιήθηκε επίσης από άλλες κινεζικές ομάδες APT που εκμεταλλεύονταν την ευπάθεια CVE-2022-26134 σε Confluence servers.

Πρόσβαση σε web servers

Εκτός από το webshell, οι ερευνητές της Volexity εντόπισαν και άλλη κακόβουλη δραστηριότητα που εξασφάλιζε persistence στα ευάλωτα συστήματα και επέτρεπε στους hackers να προχωρήσουν περαιτέρω την επίθεσή τους:

- Δημιουργία VPN user accounts και συσχέτιση certificate pairs στο firewall για νόμιμη απομακρυσμένη πρόσβαση στο δίκτυο

- Γράψιμο “pre_install.sh” στο “/conf/certificate/”

- Το “pre_install.sh” εκτελεί μια κακόβουλη εντολή για λήψη ενός binary, εκτέλεση και, στη συνέχεια, διαγραφή του από το δίσκο

Οι ερευνητές λένε ότι η απόκτηση πρόσβασης στο Sophos Firewall ήταν το πρώτο βήμα της επίθεσης, το οποίο επέτρεψε στους hackers να πραγματοποιήσουν man-in-the-middle (MitM) επίθεση μέσω της τροποποίησης DNS responses για συγκεκριμένους ιστότοπους που διαχειρίζεται η εταιρεία-θύμα.

Δείτε επίσης: Η μεγαλύτερη αλυσίδα σούπερ μάρκετ στην Αφρική Shoprite επλήγη από ransomware

“Αυτό επέτρεψε στον εισβολέα να υποκλέψει τα credentials χρήστη και session cookies από την πρόσβαση διαχειριστή στο σύστημα διαχείρισης περιεχομένου των ιστότοπων (CMS)” – Volexity

Σύμφωνα με τους ερευνητές, οι επιτιθέμενοι φαίνεται πως τα κατάφεραν καθώς απέκτησαν πρόσβαση στα CMS admin pages χρησιμοποιώντας session cookies και εγκατέστησαν το File Manager plugin για το χειρισμό αρχείων στον ιστότοπο (μεταφόρτωση, λήψη, διαγραφή, επεξεργασία).

Μόλις απέκτησαν πρόσβαση στο web server, οι DriftingCloud hackers εγκατέστησαν τα PupyRAT, Pantegana και Sliver, τρία malware που επιτρέπουν την απομακρυσμένη πρόσβαση.

Οι ερευνητές της Volexity πιστεύουν ότι η κινεζική hacking ομάδα DrifitingCloud που εκμεταλλεύτηκε την ευπάθεια στο Sophos Firewall, είναι αρκετά εξελιγμένη.

Η Sophos παρείχε επείγουσες επιδιορθώσεις που αντιμετωπίζουν αυτόματα το CVE-2022-1040, καθώς και μέτρα μετριασμού που βοηθούν τους οργανισμούς που χρησιμοποιούν το firewall της να προστατεύονται από την εκμετάλλευση της ευπάθειας.

Περισσότερες λεπτομέρειες για την επίθεση μπορείτε να βρείτε στην έκθεση της Volexity.

Πηγή: www.bleepingcomputer.com