Ένας μη γνωστός malware loader, ονόματι SVCReady, ανακαλύφθηκε σε επιθέσεις phishing, με έναν ασυνήθιστο τρόπο φόρτωσης του κακόβουλου λογισμικού από έγγραφα του Word σε μηχανήματα που έχουν παραβιαστεί.

Δείτε επίσης: Shields: Παραβίαση δεδομένων επηρεάζει 2 εκατομμύρια Αμερικανούς

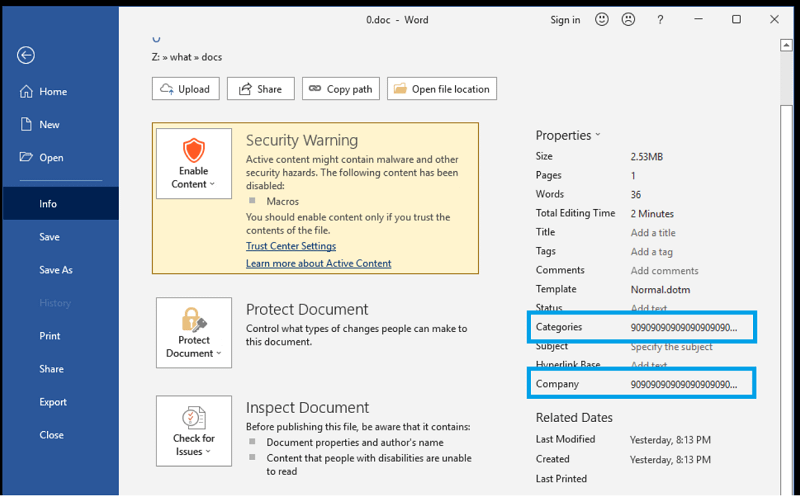

Πιο συγκεκριμένα, χρησιμοποιεί VBA macro code για την εκτέλεση του shellcode που είναι αποθηκευμένος στις ιδιότητες ενός εγγράφου που φτάνει στον στόχο ως συνημμένο email.

Σύμφωνα με μια νέα αναφορά της HP, το malware βρίσκεται υπό ανάπτυξη από τον Απρίλιο του 2022, με τους προγραμματιστές να κυκλοφορούν αρκετές ενημερώσεις τον Μάιο του 2022. Αυτό δείχνει ότι αυτή τη στιγμή βρίσκεται υπό έντονη ανάπτυξη, πιθανότατα ακόμη σε πρώιμο στάδιο.

Ωστόσο, υποστηρίζει ήδη το information exfiltration, το persistence, τα χαρακτηριστικά anti-analysis και τις κρυπτογραφημένες επικοινωνίες C2.

Το SVCReady ξεκινά με ένα email

Η αλυσίδα μόλυνσης ξεκινά με ένα phishing email που φέρει ένα κακόβουλο συνημμένο .doc.

Ωστόσο, σε αντίθεση με την τυπική πρακτική της χρήσης του PowerShell ή του MSHTA μέσω κακόβουλων μακροεντολών για τη λήψη payload από απομακρυσμένες τοποθεσίες, αυτή η καμπάνια χρησιμοποιεί VBA για την εκτέλεση shellcode που κρύβεται στις ιδιότητες του αρχείου.

Όπως φαίνεται παρακάτω, αυτός ο shellcode αποθηκεύεται στις ιδιότητες του εγγράφου του Word, το οποίο εξάγεται και εκτελείται από τις μακροεντολές.

Διαχωρίζοντας τις μακροεντολές από τον κακόβουλο shell code, οι απειλητικοί φορείς προσπαθούν να παρακάμψουν το λογισμικό ασφαλείας που κανονικά μπορεί να το ανιχνεύσει.

Ο κατάλληλος shell code φορτώνεται στη μνήμη, από όπου θα χρησιμοποιήσει τη συνάρτηση API των Windows “Virtual Protect” για να αποκτήσει εκτελέσιμα δικαιώματα πρόσβασης.

Δείτε επίσης: Black Basta ransomware: Η έκδοση Linux στοχεύει διακομιστές VMware ESXi

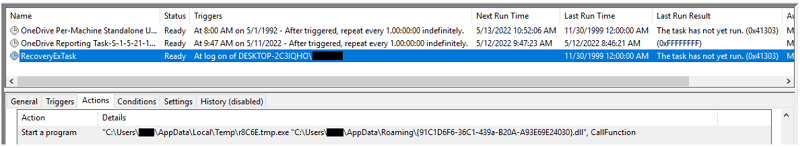

Στη συνέχεια, το SetTimer API μεταβιβάζει τη διεύθυνση του shellcode και τον εκτελεί. Αυτή η ενέργεια έχει ως αποτέλεσμα ένα DLL (malware payload) να πέσει στο directory %TEMP%.

Ένα αντίγραφο του “rundll32.exe”, ενός νόμιμου Windows binary, τοποθετείται στο ίδιο directory με διαφορετικό όνομα και τελικά γίνεται κατάχρηση για την εκτέλεση του SVCReady.

Το νέο SVCReady malware loader

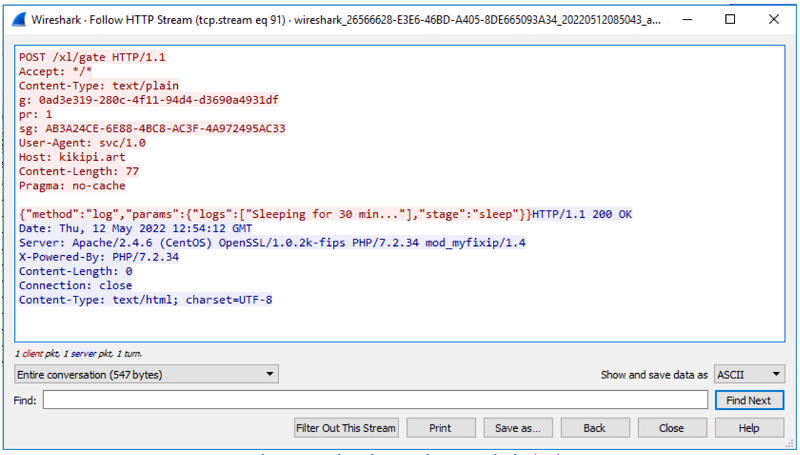

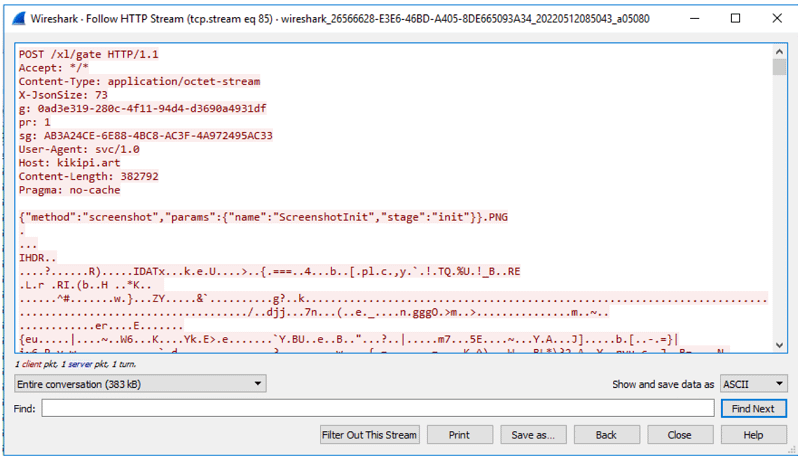

Το SVCReady malware ξεκινά με τη δημιουργία προφίλ του συστήματος μέσω Registry queries και κλήσεων API των Windows και στέλνει όλες τις πληροφορίες που συλλέγονται στον C2 server μέσω ενός αιτήματος HTTP POST.

Η επικοινωνία με το C2 είναι κρυπτογραφημένη χρησιμοποιώντας ένα κλειδί RC4. Οι αναλυτές της HP σχολιάζουν ότι αυτή η λειτουργία προστέθηκε τον Μάιο κατά τη διάρκεια μιας από τις ενημερώσεις του κακόβουλου λογισμικού.

Επίσης, το malware κάνει δύο WMI queries στον host για να καταλάβει εάν εκτελείται σε εικονικό περιβάλλον και μπαίνει σε κατάσταση αναστολής λειτουργίας για 30 λεπτά, εάν το κάνει για να αποφύγει την ανάλυση.

Ο μηχανισμός persistence επί του παρόντος βασίζεται στη δημιουργία μιας προγραμματισμένης εργασίας και ενός νέου registry key, αλλά λόγω σφαλμάτων στην εφαρμογή, το κακόβουλο λογισμικό δεν θα ξεκινήσει μετά από μια επανεκκίνηση.

Η δεύτερη φάση συλλογής πληροφοριών ξεκινά μετά από όλα αυτά, και περιλαμβάνει screenshots, εξαγωγή “osinfo” και αποστολή όλων στο C2.

Το SVCReady συνδέεται στο C2 κάθε πέντε λεπτά για να αναφέρει την κατάστασή του, να λαμβάνει νέα tasks, να στέλνει κλεμμένες πληροφορίες ή να επικυρώνει το domain.

Σύνδεσμοι προς TA551

Η HP αναφέρει ότι βλέπει συνδέσμους σε προηγούμενες καμπάνιες της TA551 (Shatak), όπως lure images που χρησιμοποιούνται στα κακόβουλα έγγραφα, resource URLs που χρησιμοποιούνται για την ανάκτηση του payload κ.λπ. Προηγουμένως, η συμμορία phishing χρησιμοποιούσε αυτά τα domain για τη φιλοξενία payload Ursnif και IcedID.

Η ομάδα TA551 έχει συνδεθεί με διάφορους χειριστές κακόβουλου λογισμικού και ακόμη και συνεργάτες ransomware, επομένως η σχέση με το SVCReady είναι επί του παρόντος ασαφής και θα μπορούσε να είναι μια συνεργασία διανομής.

Δείτε επίσης: SSNDOB market: Πωλούσε τις προσωπικές πληροφορίες 24 εκατ. ανθρώπων

Ωστόσο, δεδομένου ότι το κακόβουλο λογισμικό φαίνεται να βρίσκεται σε πρώιμο στάδιο ανάπτυξης, η δοκιμή του μέσω του TA551 φαίνεται απίθανη, επομένως μπορεί να είναι το έργο κακόβουλου λογισμικού της ίδιας της ομάδας.

Πηγή πληροφοριών: bleepingcomputer.com