Περίπου ένας στους έξι οργανισμούς παγκοσμίως που επηρεάζονται από την ευπάθεια zero-day Spring4Shell έχουν ήδη στοχοποιηθεί από απειλητικούς παράγοντες, σύμφωνα με στατιστικά στοιχεία μιας εταιρείας κυβερνοασφάλειας.

Δείτε επίσης: Cash App παραβίαση δεδομένων: Επηρεάστηκαν εκατομμύρια πελάτες

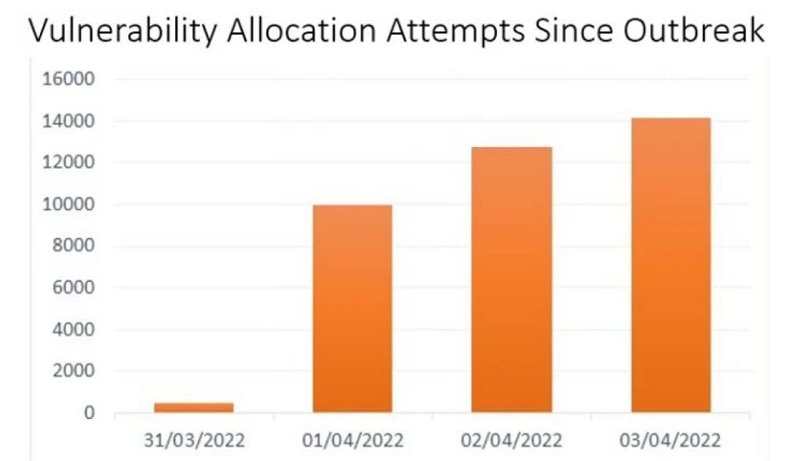

Οι απόπειρες εκμετάλλευσης πραγματοποιήθηκαν τις πρώτες τέσσερις ημέρες μετά την αποκάλυψη του σοβαρού ελαττώματος remote code execution (RCE), που παρακολουθείται ως CVE-2022-22965, και του σχετικού κώδικα exploit.

Σύμφωνα με την Check Point, η οποία συνέταξε την αναφορά με βάση τα δεδομένα τηλεμετρίας του, 37.000 επιθέσεις Spring4Shell εντοπίστηκαν μόνο το περασμένο Σαββατοκύριακο.

Η βιομηχανία που επηρεάζεται περισσότερο φαίνεται να είναι οι πωλητές λογισμικού, που αντιπροσωπεύουν το 28% του συνόλου, πιθανώς λόγω του ότι είναι εξαιρετικοί υποψήφιοι για επιθέσεις στην αλυσίδα εφοδιασμού.

Κατά τις πρώτες 4 ημέρες μετά το ξέσπασμα της ευπάθειας, το 16% των οργανισμών παγκοσμίως επηρεάστηκαν από προσπάθειες exploitation. Όσον αφορά την πιο στοχευμένη περιοχή, η Check Point κατατάσσει την Ευρώπη πρώτη με 20%.

Δείτε επίσης: ΗΠΑ: Κατασχέθηκαν 34 εκατομμύρια δολάρια σε crypto από το Dark Web

Αυτό υποδηλώνει ότι η κακόβουλη προσπάθεια εκμεταλλεύσεως των υπαρχουσών ευκαιριών RCE έναντι ευάλωτων συστημάτων βρίσκεται σε εξέλιξη και οι παράγοντες απειλών φαίνεται να μετατοπίζονται στο Spring4Shell ενώ μπορούν ακόμη να επωφεληθούν από μη επιδιορθωμένα συστήματα.

Σημάδια exploit στις ΗΠΑ

Η Βόρεια Αμερική αντιπροσωπεύει το 11% των επιθέσεων Spring4Shell που εντοπίστηκαν από το Check Point και οι επιβεβαιώσεις για ενεργό exploitation στις ΗΠΑ προέρχονται και από άλλες οντότητες.

Χθες, η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) πρόσθεσε τέσσερα τρωτά σημεία στον κατάλογό της με ελαττώματα που είναι γνωστό ότι χρησιμοποιούνται σε πραγματικές επιθέσεις, ένα από αυτά είναι το Spring4Shell.

Πιο συγκεκριμένα, η υπηρεσία έχει δει στοιχεία για επιθέσεις που στοχεύουν προϊόντα VMware, για τα οποία η εταιρεία κυκλοφόρησε χθες ενημερώσεις ασφαλείας και συμβουλές.

Η Microsoft δημοσίευσε οδηγίες για τον εντοπισμό και την προστασία από επιθέσεις Spring4Shell και σημείωσε ότι ήδη παρακολουθεί προσπάθειες εκμετάλλευσης.

Προστατευτείτε από επιθέσεις Spring4Shell

Το CVE-2022-22965 επηρεάζει τις εφαρμογές Spring MVC και Spring WebFlux που εκτελούνται στο JDK 9+, επομένως όλες οι αναπτύξεις Java Spring θα πρέπει να θεωρούνται ως πιθανοί φορείς επίθεσης.

Ο προμηθευτής κυκλοφόρησε τις εκδόσεις Spring Framework 5.3.18 και 5.2.2, καθώς και Spring Boot 2.5.12, οι οποίες αντιμετωπίζουν με επιτυχία το πρόβλημα RCE. Επομένως, υπάρχει μια ισχυρή σύσταση για αναβάθμιση σε αυτές τις εκδόσεις ή νεότερες εκδόσεις.

Δείτε επίσης: GitHub: Αποκλείει αυτόματα δεσμεύσεις που περιέχουν κλειδιά API

Επιπλέον, οι διαχειριστές συστήματος θα πρέπει να λαμβάνουν υπόψη τα ελαττώματα απομακρυσμένης εκτέλεσης κώδικα CVE-2022-22963 και CVE-2022-22947 στη λειτουργία Spring Cloud και στην πύλη Spring Cloud. Υπάρχουν ήδη αποδεικτικά στοιχεία concept exploits για αυτά τα ελαττώματα και είναι διαθέσιμα στο κοινό.

Πηγή πληροφοριών: bleepingcomputer.com