Οι ερευνητές του FortiGuard Labs έχουν συνδέσει ένα νέο στέλεχος ransomware που ονομάζεται Diavol με το Wizard Spider, την ομάδα κυβερνοεγκλήματος πίσω από το botnet Trickbot.

Τα payloads Diavol και Conti ransomware αναπτύχθηκαν σε διαφορετικά συστήματα σε μια επίθεση ransomware που μπλοκαρίστηκε από τη λύση EDR της εταιρείας στις αρχές Ιουνίου 2021.

Δείτε επίσης: Βιομηχανικά συστήματα ελέγχου (ICS): Στόχος ransomware συμμοριών

Τα δείγματα των δύο οικογενειών ransomware δείχνουν ότι είναι παρόμοια, από τη χρήση ασύγχρονων λειτουργιών I/O για queuing κρυπτογράφησης αρχείων έως τη χρήση σχεδόν πανομοιότυπων παραμέτρων γραμμής εντολών για την ίδια λειτουργικότητα.

Ωστόσο, παρά όλες τις ομοιότητες, οι ερευνητές δεν μπόρεσαν να βρουν έναν άμεσο σύνδεσμο μεταξύ του Diavol ransomware και της συμμορίας πίσω από το Trickbot.

Για παράδειγμα, δεν υπάρχουν ενσωματωμένοι έλεγχοι στο Diavol ransomware που εμποδίζουν την εκτέλεση των payloads σε ρωσικά συστήματα στόχων όπως κάνει το Conti.

Δεν υπάρχει επίσης καμία ένδειξη για δυνατότητες data exfiltration πριν από την κρυπτογράφηση, μια κοινή τακτική που χρησιμοποιείται από συμμορίες ransomware για διπλό εκβιασμό.

Δείτε επίσης: Ransomware επίθεση απέτυχε την τελευταία στιγμή. Πώς την ανακάλυψαν;

Δυνατότητες του Diavol ransomware

Η διαδικασία κρυπτογράφησης του Diavol ransomware χρησιμοποιεί Asynchronous Procedure Calls (APCs) με ασύμμετρο αλγόριθμο κρυπτογράφησης.

Αυτό το ξεχωρίζει από άλλες οικογένειες ransomware, καθώς συνήθως χρησιμοποιούν συμμετρικούς αλγόριθμους για να επιταχύνουν σημαντικά τη διαδικασία κρυπτογράφησης.

Το Diavol στερείται επίσης του obfuscation, καθώς δεν χρησιμοποιεί κόλπα packing ή κατά της αποσυναρμολόγησης, αλλά καταφέρνει να κάνει την ανάλυση πιο δύσκολη αποθηκεύοντας τις κύριες ρουτίνες της σε εικόνες bitmap.

Κατά την εκτέλεση σε ένα μηχάνημα που έχει παραβιαστεί, το ransomware εξάγει τον κώδικα από την ενότητα πόρων PE των εικόνων και τον φορτώνει σε ένα buffer με δικαιώματα εκτέλεσης.

Ο κώδικας που εξάγει ανέρχεται σε 14 διαφορετικές ρουτίνες που θα εκτελεστούν με την ακόλουθη σειρά:

- Δημιουργία ενός αναγνωριστικού για το θύμα

- Initializing του configuration

- Εγγραφείτε στον C&C server και ενημερώστε το configuration

- Διακοπή υπηρεσιών και διαδικασιών

- Initialize του κλειδιού κρυπτογράφησης

- Εντοπισμός όλων των drive για κρυπτογράφηση

- Εντοπισμός όλων των αρχείων για κρυπτογράφηση

- Αποτροπή της ανάκτησης διαγράφοντας τα σκιώδη αντίγραφα

- Κρυπτογράφηση

- Αλλαγή της ταπετσαρίας του desktop

Πριν τελειώσει το Diavol ransomware, θα αλλάξει το φόντο κάθε κρυπτογραφημένης συσκευής Windows σε μια μαύρη ταπετσαρία με το ακόλουθο μήνυμα: “Όλα τα αρχεία σας είναι κρυπτογραφημένα! Για περισσότερες πληροφορίες δείτε README-FOR-DECRYPT.txt”.

Δείτε επίσης: CISA: Κυκλοφορεί εργαλείο αυτοαξιολόγησης ασφάλειας για ransomware

“Επί του παρόντος, η πηγή της εισβολής είναι άγνωστη”, λέει η Fortinet. “Οι παράμετροι που χρησιμοποίησαν οι επιτιθέμενοι, μαζί με τα σφάλματα στη διαμόρφωση των κωδικών, υποδηλώνουν το γεγονός ότι το Diavol είναι ένα νέο εργαλείο στο οπλοστάσιο των χειριστών του, στο οποίο δεν είναι ακόμη εξοικειωμένοι.”

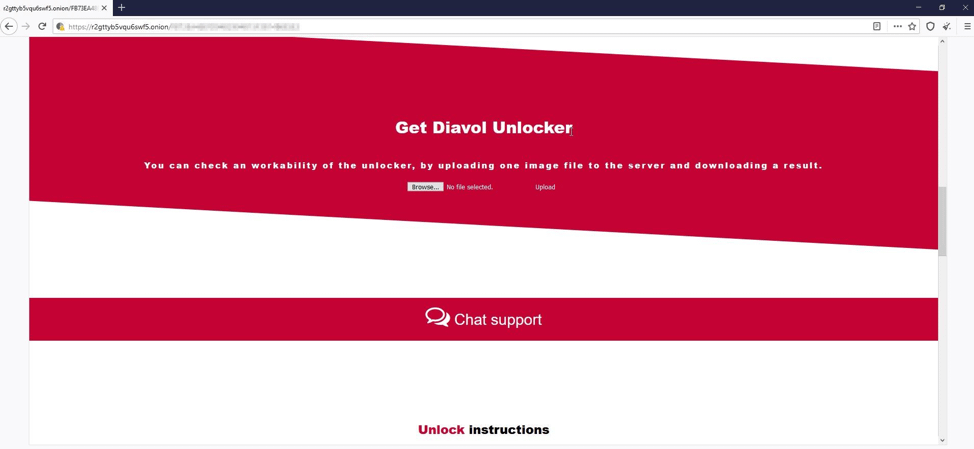

Επιπλέον τεχνικές πληροφορίες για το Diavol ransomware και τους δείκτες παραβιασμού (IOCs) βρίσκονται στο τέλος της ερευνητικής έκθεσης του FortiGuard Labs.

Πηγή πληροφοριών: bleepingcomputer.com