Το LockBit ransomware χρειάζεται μόλις πέντε λεπτά για να αναπτύξει τη ρουτίνα κρυπτογράφησης σε συστήματα, από τη στιγμή που θα εισβάλλει στο δίκτυο ενός θύματος. Το LockBit οδηγείται από αυτοματοποιημένες διαδικασίες για γρήγορη εξάπλωση στο δίκτυο των θυμάτων, εντοπίζοντας τα πολύτιμα συστήματα και κλειδώνοντάς τα.

Οι επιθέσεις του LockBit αφήνουν λίγα ίχνη που να μπορούν αργότερα να αναλυθούν από εμπειρογνώμονες ασφαλείας, καθώς το malware φορτώνεται στη μνήμη του συστήματος, με τα αρχεία καταγραφής και τα υποστηρικτικά αρχεία να αφαιρούνται κατά την εκτέλεση.

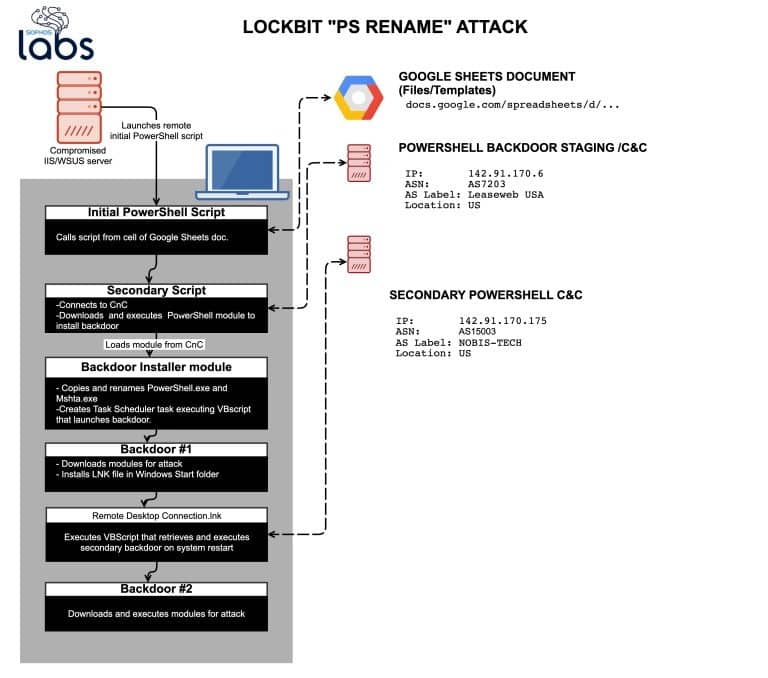

Μετά από διερεύνηση οκτώ επιθέσεων που σημειώθηκαν σε μικρότερους οργανισμούς, οι ερευνητές ασφαλείας της Sophos μπόρεσαν να συνδέσουν περισσότερα στοιχεία, ώστε να έχουν μία πιο ξεκάθαρη εικόνα για τη λειτουργία του LockBit. Συγκεκριμένα, σε μία περίπτωση διαπίστωσαν ότι η επίθεση ξεκίνησε από έναν παραβιασμένο Server Πληροφοριών Διαδικτύου που εκτέλεσε ένα απομακρυσμένο PowerShell script, καλώντας άλλο script ενσωματωμένο σε ένα απομακρυσμένο έγγραφο Google Sheets. Αυτό το script συνδέθηκε με έναν command-and-control server (C&C) για να εγκαταστήσει ένα PowerShell module, με στόχο την προσθήκη backdoor και την επίτευξη επιμονής στο σύστημα-στόχο.

Για να αποφύγει την ανίχνευση και να μην παρατηρηθεί στα αρχεία καταγραφής, ο εισβολέας μετονόμασε τα αντίγραφα του PowerShell και το δυαδικό αρχείο για την εκτέλεση εφαρμογών Microsoft HTML (mshta.exe). Έτσι, η Sophos ονόμασε αυτό το περιστατικό «PS Rename» επίθεση.

Το backdoor είναι υπεύθυνο για την εγκατάσταση modules επίθεσης και για την εκτέλεση ενός VBScript που κατεβάζει και εκτελεί ένα δεύτερο backdoor σε συστήματα επανεκκίνησης. O Sean Gallagher, επικεφαλής απειλών στη Sophos, ανέφερε ότι τα scripts επίθεσης προσπαθούν επίσης να παρακάμψουν την ενσωματωμένη διεπαφή anti-malware των Windows 10 [AMSI], εφαρμόζοντας άμεσα patches σε αυτήν στη μνήμη.

Τα αντικείμενα που βρέθηκαν σε επιτιθέμενα συστήματα υποδηλώνουν τη χρήση scripts με βάση το PowerShell Empire post-exploitation framework. Στόχος των εισβολέων ήταν να συλλέξουν πληροφορίες σχετικά με το δίκτυο των θυμάτων, να εντοπίσουν πολύτιμα συστήματα και να ελέγξουν για διαθέσιμες αμυντικές λύσεις ασφαλείας.

Ο Gallagher πρόσθεσε ακόμη ότι αυτά τα scripts χρησιμοποίησαν κανονικές εκφράσεις για αναζήτηση στο μητρώο των Windows για «πολύ συγκεκριμένους τύπους επιχειρηματικού software» που χρησιμοποιούνται για point-of-sale systems συστήματα ή accounting.

Ο κακόβουλος κώδικας χρησιμοποιούσε το LockBit ransomware μόνο εάν οι στόχοι αποδεικνύονταν υψηλής σημασίας, επεσήμανε ο Gallagher.

Όπως αναφέρει το BleepingComputer, όταν εντόπιζε τους πολύτιμους στόχους, το LockBit ransomware εκτελούταν στη μνήμη μέσα σε πέντε λεπτά, χρησιμοποιώντας μια εντολή Windows Management Instrumentation (WMI). Σε αυτές τις επιθέσεις, η αρχική μέθοδος παραβίασης παραμένει άγνωστη. Σε μια έκθεση που κοινοποίησαν τον Μάιο οι εταιρείες παροχής λύσεων ασφαλείας McAfee Labs και Northwave, περιέγραψαν αναλυτικά τον τρόπο με τον οποίο το LockBit ransomware απέκτησε πρόσβαση στο δίκτυο των θυμάτων, πραγματοποιώντας brute-force επιθέσεις στα logins ενός διαχειριστή για μια παλιά υπηρεσία VPN. Μέσα σε τρεις ώρες, το malware κρυπτογράφησε περίπου 25 servers και 225 συστήματα υπολογιστών.