Το Facebook δημοσίευσε λεπτομέρειες σχετικά με μια μακροχρόνια εκστρατεία απάτης διαφημίσεων που βρίσκεται σε εξέλιξη από το 2016 και στοχεύει χρήστες του Facebook Ads με το SilentFade (συντομογραφία για το “Σιωπηλή εκτέλεση διαφημίσεων Facebοok με εκμεταλλεύσεις”) malware. Οι χάκερς που βρίσκονται πίσω από αυτή την εκστρατεία αποσκοπούν στην κλοπή Facebook credentials και browser cookies.

Σύμφωνα με τον τεχνολογικό κολοσσό, το malware συνδέεται με την Κίνα, ενώ επέτρεψε στους χάκερς να κλέψουν 4 εκατομμύρια δολάρια από τους λογαριασμούς διαφημίσεων των χρηστών. Οι χάκερς παραβίασαν αρχικά τους Facebook λογαριασμούς χρηστών και στη συνέχεια τους χρησιμοποίησαν για να κλέψουν browser cookies και να πραγματοποιήσουν κακόβουλες δραστηριότητες, συμπεριλαμβανομένης της προώθησης κακόβουλων διαφημίσεων. Το Facebοok εντόπισε την malware εκστρατεία τον Δεκέμβριο του 2018, όταν παρατήρησε μια αύξηση της ύποπτης επισκεψιμότητας σε πολλά τελικά σημεία του Facebook.

Οι Sanchit Karve και Jennifer Urgilez, ερευνητές του Facebook, ανέφεραν αυτή τη βδομάδα στο συνέδριο ασφαλείας του Virus Bulletin 2020 ότι ανακάλυψαν ενδιαφέρουσες τεχνικές που χρησιμοποιούνται για παραβίαση λογαριασμών χρηστών, με στόχο τη διάπραξη απάτης διαφημίσεων. Οι επιτιθέμενοι πραγματοποίησαν κατά κύριο λόγο κακόβουλες διαφημιστικές εκστρατείες, συχνά με τη μορφή διαφημίσεων φαρμακευτικών χαπιών και ανεπιθύμητων μηνυμάτων με ψεύτικες διασημότητες.

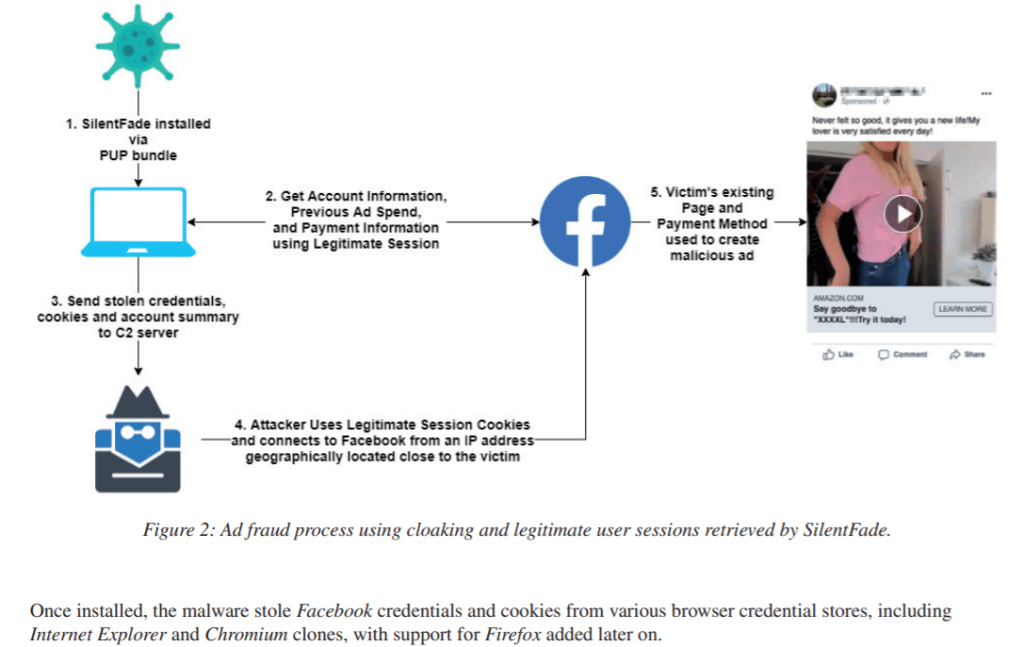

Το Facebook επιβεβαίωσε ότι ο αρχικός φορέας επίθεσης δεν ήταν η πλατφόρμα του, καθώς το SilentFade δεν διαδόθηκε μέσω του Facebook ή των προϊόντων του. Οι ειδικοί παρατήρησαν ότι συνήθως συνδυαζόταν με δυνητικά ανεπιθύμητα προγράμματα (PUP).

Με την εγκατάστασή του, το SilentFade επιτρέπει στους εισβολείς να κλέψουν μόνο τα αποθηκευμένα credentials και cookies του Facebοok από δημοφιλείς browsers, όπως ο Internet Explorer, το Chromium και ο Firefox. Ωστόσο, το στοιχείο κλοπής credential της SilentFade έκλεψε μόνο τα αποθηκευμένα credentials και τα cookies του Facebook που βρίσκονται στον παραβιασμένο υπολογιστή. Οι ειδικοί επεσήμαναν επίσης πως τα cookies είναι πιο πολύτιμα από τους κωδικούς πρόσβασης, επειδή περιέχουν session tokens, τα οποία είναι post-authentication tokens. Αυτή η χρήση παραβιασμένων credentials διατρέχει τον κίνδυνο αντιμετώπισης λογαριασμών που προστατεύονται με έλεγχο ταυτότητας δύο παραγόντων (2FA), τον οποίο το SilentFade δεν μπορεί να παρακάμψει.

Οι ειδικοί εξήγησαν ότι όλοι οι browsers του Chromium και Firefox-based αποθηκεύουν credentials και cookies σε βάσεις δεδομένων SQLite. Ένα malware που εκτελείται σε μολυσμένο τελικό σημείο θα μπορούσε να έχει πρόσβαση στο cookie store, εάν γνωρίζει την τοποθεσία του στους διάφορους browsers. Το malware αποτελείται από τρία έως τέσσερα στοιχεία, το κύριο στοιχείο λήψης του περιλαμβάνεται σε πακέτα PUP.

Το downloader application είτε κατεβάζει ένα αυτόνομο στοιχείο malware είτε μια υπηρεσία Windows εγκατεστημένη ως« AdService »ή« HNService ». Η υπηρεσία είναι υπεύθυνη για την επιμονή στις επανεκκινήσεις και για την κατάργηση των DLL έκδοσης 32-bit και 64-bit στον κατάλογο εφαρμογών του Chrome. Οι servers μεσολάβησης DLL υποβάλλουν αιτήματα στο πραγματικό winhttp.dll, αλλά υποβάλλουν αιτήματα στο facebook.com μέσω της διαδικασίας του Chrome, αποφεύγοντας τη δυναμική ανίχνευση anti-malware μιμούμενα “αθώα” αιτήματα δικτύου.

Κατά την κλοπή credentials που σχετίζονται με το Facebook, το SilentFade αποκτά τα metadata ενός Facebook λογαριασμού (πληροφορίες πληρωμής και το συνολικό ποσό που είχε δαπανηθεί προηγουμένως σε Facebοok διαφημίσεις) χρησιμοποιώντας το Facebook Graph API.

Το malware αποστέλλει τα δεδομένα στους servers C2 με τη μορφή μπλοκ κρυπτογράφησης JSON μέσω προσαρμοσμένων κεφαλίδων HTTP.

Το SilentFade εφαρμόζει πολλές τεχνικές αποφυγής, μπορεί να ανιχνεύει εικονικές μηχανές και να απενεργοποιεί τις ειδοποιήσεις ασφαλείας του Facebook από παραβιασμένους λογαριασμούς.

Ο server C2 αποθήκευσε τα δεδομένα που έλαβε από τον μολυσμένο στόχο και κατέγραψε τη διεύθυνση IP του εισερχόμενου αιτήματος για τους σκοπούς της γεωγραφικής τοποθεσίας. Η γεωγραφική τοποθεσία είναι σημαντική για το “δόλιο” σχέδιο που εφαρμόζουν οι απατεώνες, επειδή οι επιτιθέμενοι χρησιμοποίησαν σκόπιμα τα κλεμμένα credentials κοντά στην περιοχή της μολυσμένης συσκευής.

Επιπλέον, όπως αναφέρει το Security Affairs, λογαριασμοί του Facebοok με σχετικές πιστωτικές κάρτες χρησιμοποιήθηκαν για την προώθηση κακόβουλων διαφημίσεων στο Facebook. Οι ειδικοί του Facebook επεσήμαναν ότι οικονομικά δεδομένα όπως αριθμοί τραπεζικών λογαριασμών και πιστωτικών καρτών δεν εκτέθηκαν ποτέ στους εισβολείς, επειδή το Facebook δεν τα καθιστά ορατά μέσω του desktop website ή του Graph API.

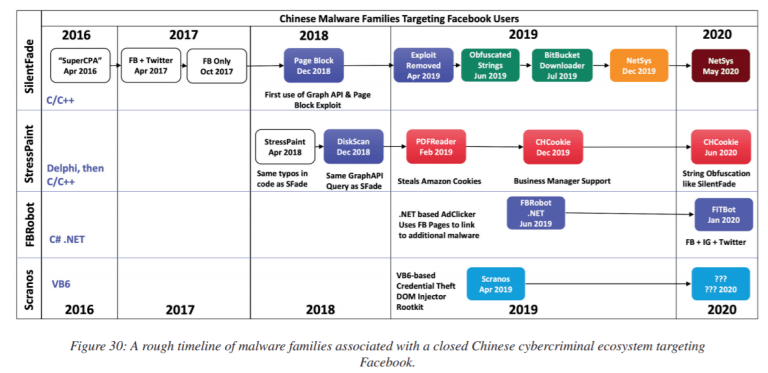

Οι ειδικοί αποκάλυψαν επίσης άλλες malware εκστρατείες που συνδέονται με την Κίνα, μερικές από τις οποίες βρίσκονται ακόμη σε εξέλιξη. Οι χάκερς χρησιμοποίησαν πολλούς κακόβουλους κώδικες με τις ονομασίες StressPaint, FacebookRobot και Scranos.

Το Facebook τόνισε πως αναμένει ότι θα σημειώνονται όλο και περισσότερες malware εκστρατείες, ειδικά για πλατφόρμες που εξυπηρετούν μεγάλο κοινό. Επομένως, μόνο μέσω της εκπαίδευσης των χρηστών και των ισχυρών συνεργασιών σε ολόκληρο τον κλάδο της ασφάλειας θα μπορεί να μετριαστεί και να αντιμετωπιστεί αποτελεσματικά οποιαδήποτε malware εκστρατεία.