Μια νέα τεχνική εκμεταλλεύεται το εργαλείο wsreset του Windows 10 Microsoft Store και μπορεί να παρακάμψει την antivirus προστασία σε έναν κεντρικό υπολογιστή χωρίς να εντοπιστεί.

Το Wsreset.exe είναι ένα νόμιμο εργαλείο αντιμετώπισης προβλημάτων που επιτρέπει στους χρήστες να διαγνώσουν τα προβλήματα του Windows Store και να επαναφέρουν την προσωρινή μνήμη του.

Ο Pentester και ερευνητής Daniel Gebert ανακάλυψε ότι το wsreset.exe μπορεί να χρησιμοποιηθεί για να διαγραφούν αρχεία αυθαίρετα.

Καθώς το wsreset.exe λειτουργεί με αυξημένα δικαιώματα, επειδή ασχολείται με τις ρυθμίσεις των Windows, αυτό το σφάλμα θα επέτρεπε στους εισβολείς να διαγράψουν αρχεία, ακόμη και αν δεν είχαν κανονικά τα δικαιώματα.

Διαγραφή αρχείων χρησιμοποιώντας το wsreset.exe

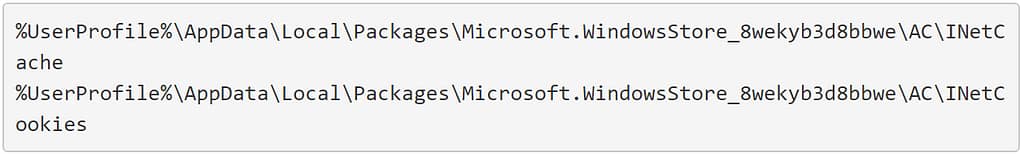

Κατά τη δημιουργία προσωρινών αρχείων προσωρινής μνήμης και cookie, το Windows Store αποθηκεύει αυτά τα αρχεία στα ακόλουθα directories:

Μετά την ανάλυση του βοηθητικού προγράμματος wsreset, ο Gebert διαπίστωσε ότι το εργαλείο θα διαγράψει αρχεία που υπάρχουν σε αυτούς τους φακέλους, επαναφέροντας έτσι την προσωρινή μνήμη και τα cookie για την εφαρμογή Windows Store.

Η τεχνική εκμετάλλευσης που αναφέρεται εδώ βασίζεται στην απλή έννοια των «folder junctions» που είναι παρόμοιοι.

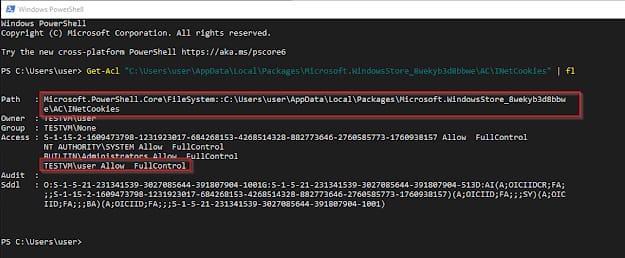

Εάν ένας εισβολέας μπορεί να δημιουργήσει έναν σύνδεσμο που οδηγεί αυτό το path \InetCookies σε ένα target directory της επιλογής του εισβολέα, το target directory θα είναι αυτό που θα διαγραφεί όταν εκτελείται το wsreset. Αυτό συμβαίνει επειδή το wsreset εκτελείται από προεπιλογή με προεπιλεγμένα υψηλά δικαιώματα.

Για να ξεκινήσει, ο εισβολέας διαγράφει πρώτα το φάκελο \ INetCookies (τον οποίο διαφορετικά θα είχε διαγράψει το βοηθητικό πρόγραμμα wsreset). Οι χρήστες με περιορισμένα δικαιώματα μπορούν να διαγράψουν το φάκελο, οπότε αυτό δεν αποτελεί πρόκληση – είτε ένας εισβολέας με τον έλεγχο ενός λογαριασμού χρήστη είτε ένα κακόβουλο script που εκτελείται στον λογαριασμό του παραβιασμένου χρήστη μπορούν να το επιτύχουν.

Μετά από αυτό, ένας εισβολέας δημιουργεί ένα link ή ένα “folder junction’, κάνοντας την τοποθεσία \ INetCookies να δείχνει σε μια προνομιακή τοποθεσία που θα ήθελε να διαγράψει το wsreset.exe.

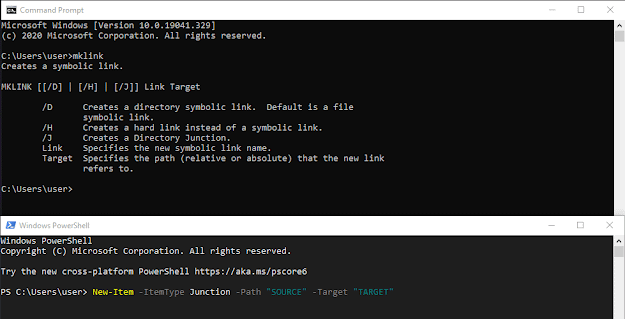

Στο παράδειγμα που φαίνεται παρακάτω, ο εισβολέας χαρτογραφεί το directory \INetCookies στη θέση “C: \ Windows \ System32 \ drivers \ etc”. Οι φάκελοι \ etc περιέχουν σημαντικά αρχεία ρυθμίσεων, συμπεριλαμβανομένου του αρχείου “hosts” για τη διαμόρφωση τοπικών κανόνων DNS.

“Αυτό μπορεί να γίνει χρησιμοποιώντας το mklink.exe με την παράμετρο ‘/ J’ ή μέσω της εντολής new-item του Powerhell με την παράμετρο ‘-ItemType.'” εξηγεί ο Gelbert στην ανάρτηση στο blog του.

Τώρα, όταν το “wsreset” εκτελείται από τον εισβολέα ή το script τους, ο φάκελος “\ etc” που διαφορετικά θα απαιτούσε εκκαθάριση αυξημένων δικαιωμάτων, θα διαγραφεί.

Κατάχρηση του wsreset για παράκαμψη του antivirus

Ο ερευνητής απέδειξε πώς αυτή η συμπεριφορά θα μπορούσε να χρησιμοποιηθεί για να γίνει παράκαμψη του antivirus, εστιάζοντας στο Adaware ως παράδειγμα.

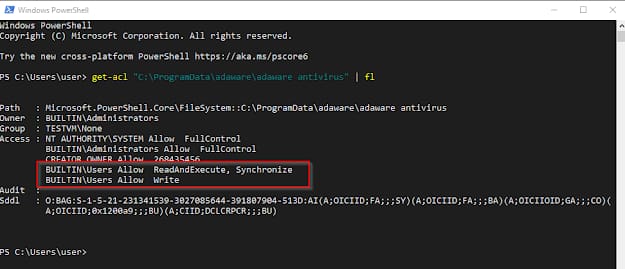

“Το antivirus Adaware αποθηκεύει αρχεία διαμόρφωσης (και πολλά άλλα) στο φάκελο ‘C: \ ProgramData \ adaware \ adware antivirus’. Το antivirus Adaware χρειάζεται αυτά τα αρχεία για να αλληλεπιδράσει με υπογραφές κακόβουλου λογισμικού που έχουν ληφθεί στο παρελθόν. Οι κανονικοί χρήστες δεν μπορούν να διαγράψουν αυτόν το φάκελο”, δήλωσε ο Gelbert.

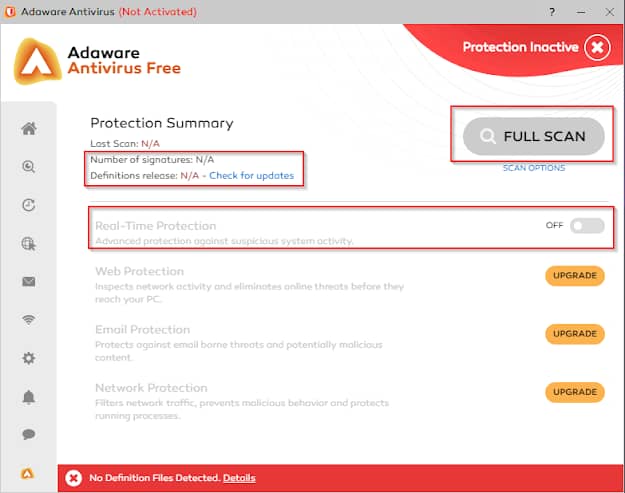

Αφού ο εισβολέας δημιουργήσει το συμβολικό link “\ INetCookies” για να δείχνει στο φάκελο “\ antaware antivirus” και να εκτελέσει το wsreset, τα αρχεία μέσα στον φάκελο διαγράφονται πλέον απρόσκοπτα.

Βεβαίως, ορισμένα αρχεία (τα οποία χρησιμοποιήθηκαν από το πρόγραμμα προστασίας από ιούς) ενδέχεται να παραμείνουν μέσα στο φάκελο ακόμα και μετά την εκτέλεση του wsreset αλλά αυτό δεν είναι πρόβλημα. Η συνολική διαδικασία είναι αρκετή για να καταστρέψει την λειτουργία του antivirus.

Μετά την επανεκκίνηση του antivirus, θα απενεργοποιηθεί οριστικά. Αυτό συμβαίνει επειδή οι ρυθμίσεις και άλλα βασικά αρχεία έχουν εκκαθαριστεί από το σύστημα. Και το antivirus δεν μπόρεσε να το εντοπίσει ούτε να το αποτρέψει.

Αυτή η ευπάθεια κλιμάκωσης προνομίων που υπάρχει στο βοηθητικό πρόγραμμα wsreset.exe μπορεί να χρησιμοποιηθεί για άλλους σκοπούς, όπως η παράκαμψη UAC, όπως αποδείχθηκε από τον Hashim Jawad το 2019.