Οι hackers εκμεταλλεύονται διάφορες εφαρμογές τηλεδιάσκεψης, όπως το Zoom, για να μολύνουν τα συστήματα των θυμάτων με κακόβουλα λογισμικά. Ερευνητές ασφαλείας από την Trend Micro ανακάλυψαν δύο δείγματα κακόβουλου λογισμικού που μολύνουν Windows συστήματα και παρουσιάζονται ως Zoom installers. Τα κακόβουλα Zoom installers δεν διανέμονται μέσω επίσημων καναλιών διανομής.

Ψεύτικα Zoom installers

Το ένα από αυτά τα ψεύτικα Zoom installers εγκαθιστά ένα backdoor που επιτρέπει στους επιτιθέμενους να αποκτήσουν απομακρυσμένη πρόσβαση στον Windows υπολογιστή του θύματος. Το δεύτερο είναι το Devil Shadow botnet.

Το πρώτο κακόβουλο installer μοιάζει πολύ με την επίσημη έκδοση. Περιέχει κρυπτογραφημένα αρχεία που θα αποκρυπτογραφήσουν την έκδοση κακόβουλου λογισμικού.

Το malware «σκοτώνει» τα τρέχοντα remote utilities, κατά την εγκατάσταση, και ανοίγει το TCP port 5650 για να αποκτήσει απομακρυσμένη πρόσβαση στο μολυσμένο σύστημα.

Επιπλέον, τρέχει ένα επίσημο zoom installer για να μην κινήσει υποψίες.

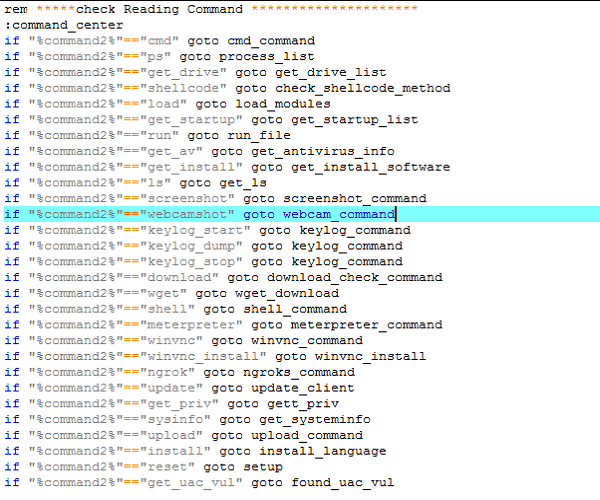

Το δεύτερο ψεύτικο Zoom installer σχετίζεται με το Devil Shadow Botnet. Η μόλυνση ξεκινά με το κακόβουλο installer, με ένα αρχείο που ονομάζεται pyclient.cmd και περιέχει κακόβουλες εντολές.

Και σε αυτή την περίπτωση, οι hackers περιλαμβάνουν ένα αντίγραφο του επίσημου Zoom installer για να εξαπατήσουν τα θύματα. Το παραβιασμένο app installer αναπτύσσει κακόβουλο archive και κώδικες.

Το κακόβουλο λογισμικό στέλνει στους C&C του πληροφορίες που συλλέγονται κάθε 30 δευτερόλεπτα, όταν ο υπολογιστής είναι ενεργοποιημένος. Περισσότερες λεπτομέρειες για τα ψεύτικα installers μπορείτε να βρείτε εδώ.

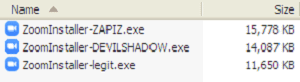

Σε μια άλλη hacking εκστρατεία, οι επιτιθέμενοι χρησιμοποίησαν ψεύτικα Zoom installers για να μολύνουν τα θύματα με το WebMonitor RAT. Η μόλυνση ξεκινά με τη λήψη του κακόβουλου αρχείου ZoomIntsaller.exe από κακόβουλες πηγές.

Λόγω της πανδημίας του κορωνοϊού, πολλές εταιρείες σε όλο τον κόσμο ζήτησαν από τους υπαλλήλους τους να εργάζονται από το σπίτι. Η νέα αυτή κατάσταση έχει αυξήσει τη χρήση των εφαρμογών τηλεδιάσκεψης, κάτι που δεν έχει περάσει απαρατήρητο από τους εγκληματίες του κυβερνοχώρου.

Ωστόσο, υπάρχουν κάποια σημάδια που μας δείχνουν ότι κάτι δεν πηγαίνει καλά. Για παράδειγμα, τα παραπάνω Zoom installers φιλοξενούνται σε ύποπτα sites και όχι στα επίσημα καταστήματα εφαρμογών, όπως το Play Store, το App Store ή το κέντρο λήψης του Zoom. Ένα άλλο σημάδι είναι ότι τα κακόβουλα installers εγκαθιστούν και εκτελούν το “νόμιμο Zoom installer” πιο αργά από το πραγματικό πρόγραμμα. Οι κακόβουλες εκδόσεις χρειάζονται περισσότερο χρόνο για να εκτελεστούν, αφού εξάγουν τα κακόβουλα στοιχεία πριν από την εκτέλεση του Zoom.