Ένα νέο Ransomware-as-a-Service που ονομάζεται Yatron προωθείται στο Twitter, και σχεδιάζει να χρησιμοποιήσει τα EternalBlue και DoublePulsar για να εξαπλωθεί και σε άλλους υπολογιστές σε ένα δίκτυο. Αυτό το ransomware θα επιχειρήσει επίσης να διαγράψει τα κρυπτογραφημένα αρχεία εάν η πληρωμή δεν έχει πραγματοποιηθεί σε 72 ώρες.

Το BleepingComputer ενημερώθηκε αρχικά για το Yatron RaaS από έναν ερευνητή ασφαλείας, με το όνομα A Shadow. Έκτοτε, ο hacker πίσω από αυτό το ransomware περιέργως προώθησε την υπηρεσία μέσω tweeting σε διάφορους ερευνητές ασφαλείας όπως φαίνεται παρακάτω.

Αφού είδε ένα από αυτά τα tweets, το BleepingComputer κατάφερε να βρει ένα δείγμα στο VirusTotal και με τη βοήθεια του Michael Gillespie ξεκίνησε να εξετάζει τον πηγαίο κώδικα του ransomware.

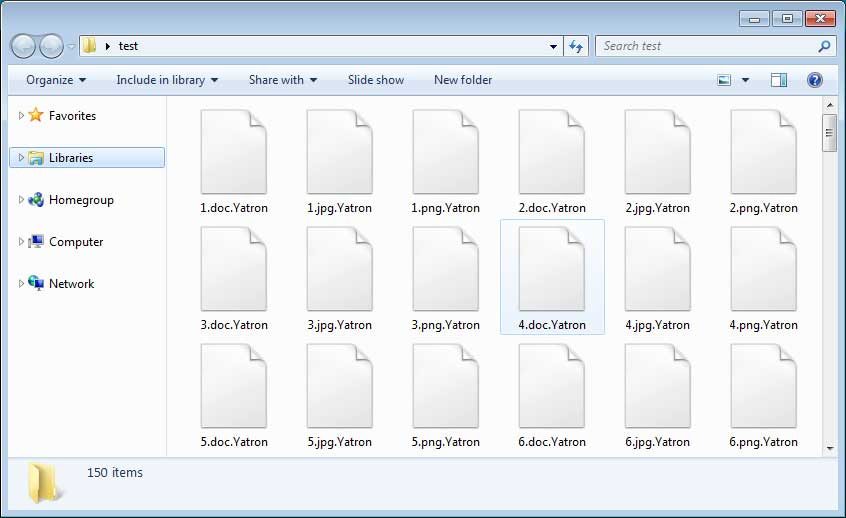

Όπως κάθε άλλο ransomware, όταν εκτελείται, θα σαρώσει τον υπολογιστή για στοχευμένα αρχεία και θα τα κρυπτογραφήσει. Όταν κρυπτογραφεί ένα αρχείο, θα προσθέσει την επέκταση .Yatron σε ένα όνομα κρυπτογραφημένου αρχείου όπως φαίνεται παρακάτω.

Αφού ολοκληρωθεί η κρυπτογράφηση των αρχείων, θα στείλει τον κωδικό κρυπτογράφησης και το μοναδικό ID πίσω στο command and control server του ransomware. Σύμφωνα με τον Gillespie, αυτό το ransomware βασίζεται στο HiddenTear, αλλά ο αλγόριθμος κρυπτογράφησής του, έχει τροποποιηθεί έτσι ώστε να μην μπορεί να αποκρυπτογραφηθεί με τις τρέχουσες μεθόδους.

Μόλις γίνει η κρυπτογράφηση, τα πράγματα αρχίζουν να γίνονται πιο ενδιαφέροντα.

Το Yatron περιέχει κώδικα για την εκμετάλλευση των EternalBlue και DoublePulsar, ώστε να εξαπλωθεί σε μηχανές Windows στο ίδιο δίκτυο, χρησιμοποιώντας τρωτά SMBv1 που θα έπρεπε να είχαν διορθωθεί πολύ καιρό πριν. Ευτυχώς, ο κώδικας για την αξιοποίηση αυτών των εκμεταλλεύσεων είναι ατελής και το ransomware δεν περιλαμβάνει προς το παρόν τα εκτελέσιμα αρχεία Eternalblue-2.2.0.exe και Doublepulsar-1.3.1.exe, στα οποία βασίζεται.

Εκτός από την εκμετάλλευση των τρωτών σημείων, το Yatron θα προσπαθήσει να εξαπλωθεί μέσω προγραμμάτων P2P, αντιγράφοντας το εκτελέσιμο ransomware σε προεπιλεγμένους φακέλους που χρησιμοποιούνται από προγράμματα όπως τα Kazaa, Ares, eMule και πολλά άλλα. Ο στόχος είναι όταν ξεκινήσουν αυτά τα προγράμματα, το ransomware να διαμοιραστεί αυτόματα από το P2P client.

Όταν ολοκληρωθεί, το ransomware θα εμφανίσει μια διεπαφή που περιέχει αντίστροφη μέτρηση 72 ωρών μέχρι να διαγραφούν τα κρυπτογραφημένα αρχεία. Για την προστασία των αρχείων από τη διαγραφή τους, ο χρήστης μπορεί απλά να τερματίσει τη διαδικασία, χρησιμοποιώντας ένα εργαλείο όπως το Process Explorer ως Διαχειριστής.

Προωθείται ως RaaS

Το Yatron προωθείται ως υπηρεσία Ransomware-as-a-Service, αλλά κάνει τα πράγματα λίγο διαφορετικά από τις περισσότερες υπηρεσίες RaaS.

Συνήθως, όταν οι wannabe εγκληματίες εντάσσονται σε ένα RaaS, ο δημιουργός του λαμβάνει ένα μερίδιο εσόδων από όλα τα καταβληθέντα λύτρα. Για παράδειγμα, κάποιες υπηρεσίες RaaS θα λάβουν το 20% όλων των λύτρων, ενώ ο συνεργάτης / διανομέας κερδίζει το υπόλοιπο 80%.

Όπως ένα άλλο πρόσφατο RaaS που ονομάζεται Jokeroo, ο προγραμματιστής του Yatron πωλεί πρόσβαση στο RaaS για $ 100 σε bitcoins και στη συνέχεια δεν υπάρχει χρέωση.

Όπως όλες οι προσφορές RaaS, το Yatron υπόσχεται ένα εκτελέσιμο αρχείο FUD, την ικανότητα κρυπτογράφησης ενός υπολογιστή και τη διαγραφή των αντιγράφων ασφαλείας. Όπως περιγράφηκε προηγουμένως, αυτό το ransomware στοχεύει επίσης στην εξάπλωση μέσω P2P, USB και LAN.

Προς το παρόν ωστόσο, κανείς δεν έχει πληρώσει για να αποκτήσει πρόσβαση σε αυτό το ransomware.