Το WordPress online course plugin LearnPress, βρέθηκε να έχει αρκετές ευπάθειες κρίσιμης σοβαρότητας. Από αυτές τις ευπάθειες στο plugin επηρεάζονται 75.000 WordPress sites.

Δείτε επίσης: Βορειοκορεάτες hackers έκλεψαν εκατομμύρια δολάρια σε crypto

Το LearnPress είναι ένα learning management system (LMS) plugin που επιτρέπει στους ιστότοπους του WordPress να δημιουργούν και να πουλούν εύκολα διαδικτυακά μαθήματα, μαθήματα και κουίζ, παρέχοντας στους επισκέπτες ένα φιλικό interface χωρίς να απαιτούνται γνώσεις coding από τον προγραμματιστή του ιστότοπου.

Τα τρωτά σημεία του plugin, που χρησιμοποιούνται σε πάνω από 100.000 ενεργούς ιστότοπους, ανακαλύφθηκαν από το PatchStack μεταξύ 30 Νοεμβρίου και 2 Δεκεμβρίου 2022 και αναφέρθηκαν στον προμηθευτή λογισμικού.

Στις 20 Δεκεμβρίου 2022, η έκδοση 4.2.0 του LearnPress έλυσε τα προβλήματα – ωστόσο μόνο το ένα τέταρτο των χρηστών έχει εφαρμόσει αυτή την ενημέρωση σύμφωνα με τα στατιστικά στοιχεία του WordPress.

Περίπου 75.000 ιστότοποι είναι δυνητικά εκτεθειμένοι σε μια ευάλωτη έκδοση του LearnPress – και οι επιπτώσεις μπορεί να είναι τρομερές. Η εκμετάλλευση αυτού του ελαττώματος ασφαλείας έχει σοβαρές πιθανότητες ζημίας και δεν πρέπει να λαμβάνεται αψήφιστα.

Λεπτομέρειες των ευπαθειών

Η πρώτη ευπάθεια που ανακαλύφθηκε από το PatchStack είναι το CVE-2022-47615, ένα ελάττωμα συμπερίληψης τοπικών αρχείων χωρίς έλεγχο ταυτότητας (LFI) που επιτρέπει στους εισβολείς να εμφανίζουν τα περιεχόμενα των τοπικών αρχείων που είναι αποθηκευμένα στον web server.

Η απρόσεκτη έκθεση των credential, των tokens εξουσιοδότησης και των κλειδιών API μπορεί να ανοίξει την πόρτα σε περαιτέρω διείσδυση.

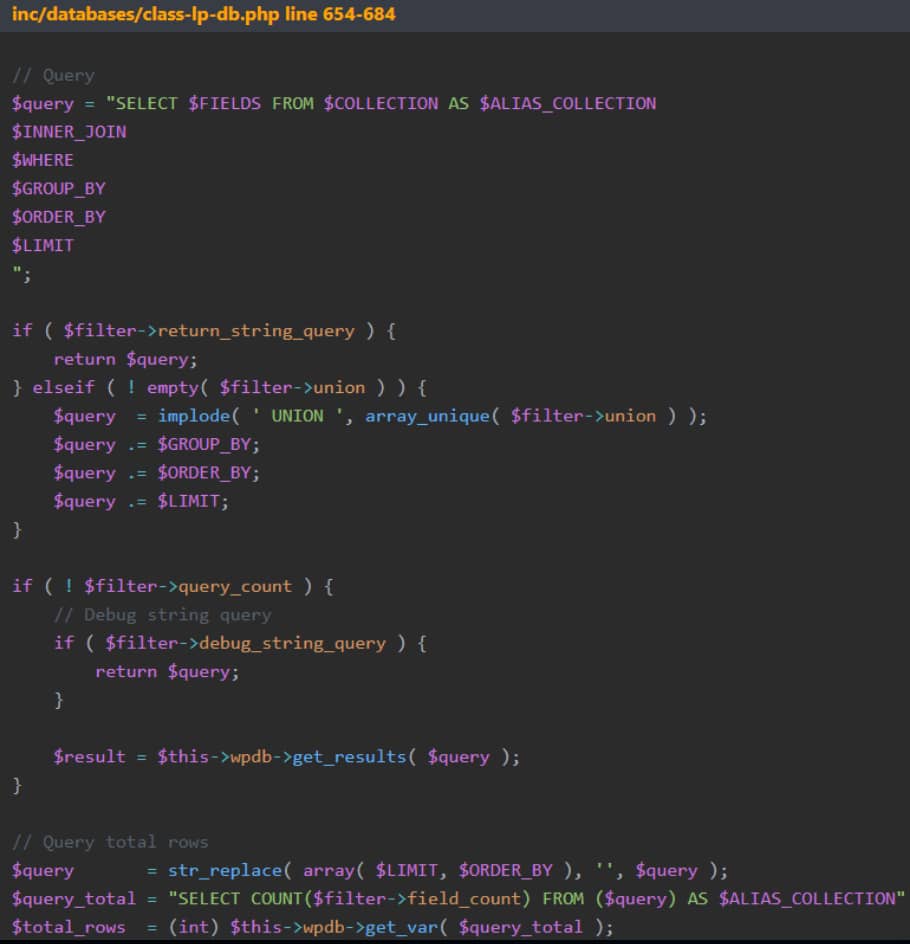

Η ευπάθεια βρίσκεται σε ένα κομμάτι κώδικα που χειρίζεται αιτήματα API για τον ιστότοπο, που βρίσκεται στη συνάρτηση “list_courses”, η οποία δεν επικυρώνει σωστά ορισμένες μεταβλητές ($template_pagination_path, $template_path και $template_path_item).

Στέλνοντας ένα αίτημα API με σκοπό την κακόβουλη χειραγώγηση των τριών μεταβλητών, ένας πιθανός επιτιθέμενος μπορεί να εκμεταλλευτεί το CVE-2022-47615.

Το δεύτερο κρίσιμο ελάττωμα είναι το CVE-2022-45808, ένα unauthenticated SQL injection που δυνητικά οδηγεί σε αποκάλυψη ευαίσθητων πληροφοριών, τροποποίηση δεδομένων και αυθαίρετη εκτέλεση κώδικα.

Αυτή η ευπάθεια βρίσκεται σε μια συνάρτηση που χειρίζεται SQL queries για τον ιστότοπο, η οποία δεν απολυμαίνει και δεν επικυρώνει σωστά τη μεταβλητή “$filter” στις παραμέτρους του query, επιτρέποντας σε έναν εισβολέα να εισαγάγει κακόβουλο κώδικα σε αυτήν.

Δείτε επίσης: Οι χρήστες του Samsung Galaxy πρέπει να ενημερώσουν το Galaxy Store αμέσως

Το τρίτο ελάττωμα που επηρεάζει τις παλαιότερες εκδόσεις του LearnPress είναι το CVE-2022-45820, ένα ελάττωμα authenticated SQL injection σε δύο shortcodes του plugin (“learn_press_recent_courses” και “learn_press_featured_courses”) που αποτυγχάνει να επικυρώσει σωστά και να απολυμάνει το input της μεταβλητής “$args”.

Το PatchStack παρείχε ένα proof-of-concept exploit που δείχνει πώς ένας χρήστης “Contributor” θα μπορούσε να ενεργοποιήσει το SQL injection χρησιμοποιώντας έναν ειδικά δημιουργημένο shortcode σε μια προσχεδιασμένη ανάρτηση.

Για να αποφευχθεί η κατάχρηση αυτής της ευπάθειας, θα πρέπει να περιορίζεται σε χρήστες με δικαίωμα δημιουργίας ή επεξεργασίας αναρτήσεων ιστολογίου. Αυτό θα μειώσει σημαντικά τον κίνδυνο που σχετίζεται με το ελάττωμα.

Δείτε επίσης: GoTo: Οι χάκερ έκλεψαν backups που περιείχαν data πελατών

Προτρέπουμε θερμά όλους τους ιδιοκτήτες ιστότοπων που χρησιμοποιούν το LearnPress να αναβαθμίσουν αμέσως το plugin στην έκδοση 4.2.0 ή να απενεργοποιήσουν προσωρινά το πρόγραμμα μέχρι να εφαρμόσουν τη διαθέσιμη ενημέρωση ασφαλείας για βέλτιστη προστασία.

Τα plugins του WordPress προσφέρουν έναν εύκολο τρόπο για τους ιδιοκτήτες ιστοτόπων και τους προγραμματιστές να ξεκλειδώσουν περισσότερα από τους ιστοτόπους τους χωρίς να χρειάζεται να γράψουν οι ίδιοι όλο τον κώδικα. Τα πρόσθετα εξοικονομούν χρόνο και χρήματα σε σύγκριση με την κωδικοποίηση των πάντων από το μηδέν, ενώ επιπλέον προσφέρουν πρόσθετη λειτουργικότητα, όπως ενσωμάτωση ηλεκτρονικού εμπορίου, φόρμες επικοινωνίας, διαδραστικά στοιχεία και πολλά άλλα. Επιπλέον, η χρήση επικαιροποιημένων plugins με επίκεντρο την ασφάλεια παρέχει επιπλέον σιγουριά όσον αφορά την προστασία των δεδομένων των επισκεπτών και την απομάκρυνση των κακόβουλων παραγόντων από τις ευαίσθητες περιοχές των backend συστημάτων του ιστοτόπου σας. Συνολικά, η εγκατάσταση ορισμένων προσεκτικά επιλεγμένων πρόσθετων WordPress είναι ένας πολύ καλός τρόπος για να διασφαλίσετε ότι ο ιστότοπός σας WordPress θα αξιοποιήσει πλήρως τις δυνατότητές του!

Πηγή πληροφοριών: bleepingcomputer.com