Η Okta, κορυφαίος πάροχος υπηρεσιών αυθεντικοποίησης και Identity & Access Management, αναφέρει ότι ο πηγαίος κώδικας που είχε στα ιδιωτικά repositories του GitHub, χακαρίστηκε αυτόν τον μήνα.

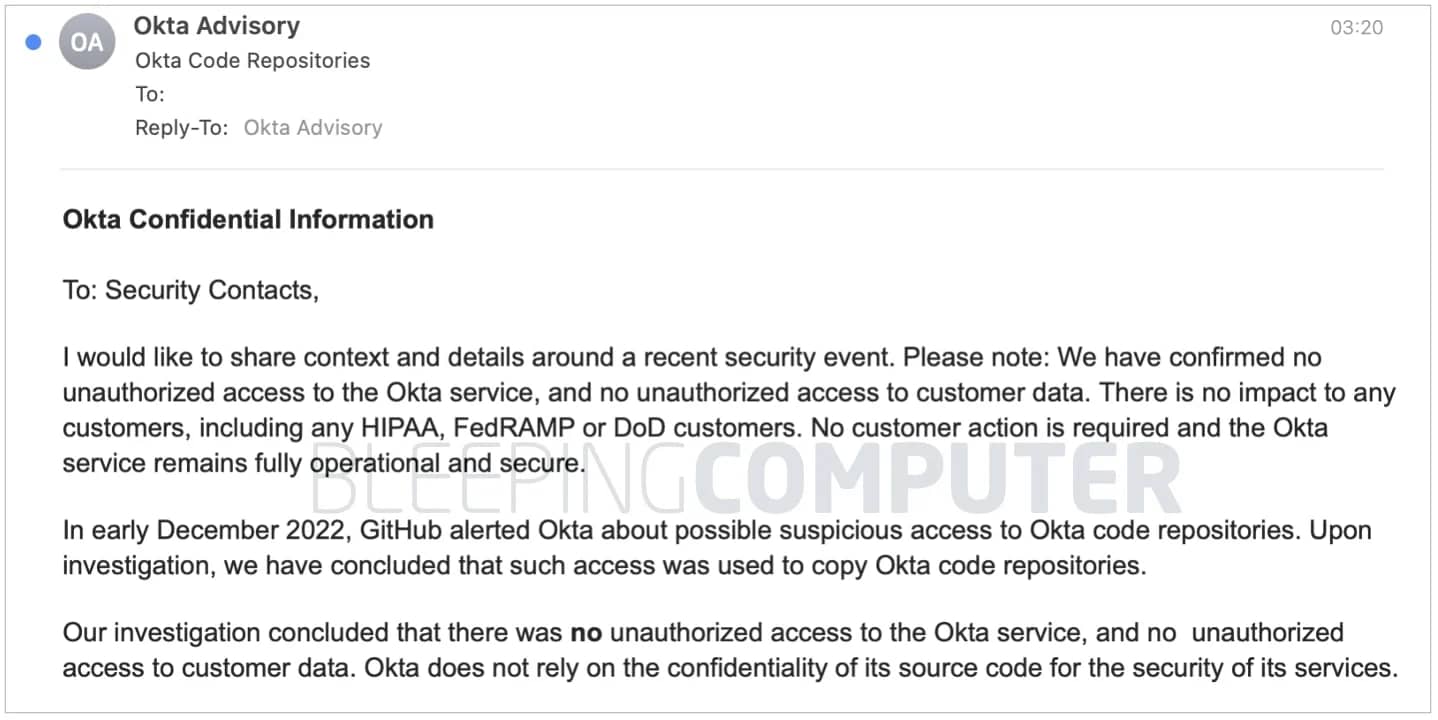

Σύμφωνα με μια “εμπιστευτική” ειδοποίηση που έστειλε η Okta μέσω e-mail και είδε το BleepingComputer, το περιστατικό ασφαλείας αφορά τους απειλητικούς παράγοντες που έκλεψαν το source code της Okta.

Δείτε επίσης: GodFather Android malware: Στοχεύει τράπεζες και crypto exchanges

Τα δεδομένα των πελατών δεν επηρεάστηκαν

Μόλις πριν από λίγες ώρες, η Okta άρχισε να στέλνει εμπιστευτικές ειδοποιήσεις περιστατικών ασφαλείας σε επιλεγμένες “επαφές ασφαλείας”.

Η ειδοποίηση που είχε σταλεί από το GitHub νωρίτερα αυτό το μήνα, ενημέρωνε την Okta για μια ύποπτη πρόσβαση στα source code repositories της.

“Μετά από έρευνα, καταλήξαμε στο συμπέρασμα ότι η πρόσβαση αυτή χρησιμοποιήθηκε για την αντιγραφή του source code της Okta”, γράφει στο email ο David Bradbury, Chief Security Officer της εταιρείας.

Παρά την κλοπή του πηγαίου κώδικα της Okta, οι χάκερ δεν απέκτησαν μη-εξουσιοδοτημένη πρόσβαση στις υπηρεσίες της Okta ή στα δεδομένα των πελατών της, αναφέρει η εταιρεία.

Δεδομένου ότι η Okta “δεν βασίζεται στην εμπιστευτικότητα του πηγαίου της κώδικα ως μέσο για την ασφάλεια των υπηρεσιών της”, οι “πελάτες της εταιρείας HIPAA, FedRAMP ή DoD” δεν επηρεάζονται.

Λαμβάνοντας υπόψη τη διατύπωση του email, το περιστατικό φαίνεται να αφορά τα source code repositories της Okta Workforce Identity Cloud (WIC), και όχι το Auth0 (Customer Identity Cloud).

Δείτε επίσης: NoReboot bug: iPhone Backdoor που δεν ανιχνεύεται και θυμίζει Predator

Η εταιρεία αναφέρει τα εξής: Το συμβάν ασφαλείας αφορά το source code του Okta Workforce Identity Cloud. Δεν αφορά προϊόντα Auth0.

Ενώ κλείνει το “εμπιστευτικό” email που υπόσχεται μια “δέσμευση για διαφάνεια”, η Okta αναφέρει ότι θα δημοσιεύσει μια δήλωση σήμερα στο blog της.

Περιστατικά ασφαλείας της Okta – Ανασκόπηση του έτους

Ήταν μια δύσκολη χρονιά για την Okta σε ότι αφορά τα περιστατικά ασφαλείας.

Ένα παρόμοιο περιστατικό αναφέρθηκε από την Auth0 που ανήκει στην Okta τον Σεπτέμβριο του τρέχοντος έτους.

Ο πάροχος υπηρεσιών αυθεντικοποίησης ισχυρίζεται ότι παλαιότερα source code repositories της Auth0 αποκτήθηκαν από το περιβάλλον της από “άτομο τρίτου μέρους” με άγνωστα μέσα. Ωστόσο, τα προβλήματα της Okta είχαν ξεκινήσει πολύ νωρίτερα από την αποκάλυψη της παραβίασης του Ιανουαρίου.

Η γνωστή hacking ομάδα Lapsus$ ισχυρίστηκε τον Μάρτιο του τρέχοντος έτους ότι είχε πρόσβαση στις administrative κονσόλες της Okta και στα δεδομένα των πελατών της, καθώς άρχισε να δημοσιεύει screenshot των κλεμμένων δεδομένων στο Telegram.

Η Okta απάντησε αρχικά ότι εξέταζε τους ισχυρισμούς αυτούς, αλλά σύντομα παραδέχθηκε ότι το εν λόγω hack είχε πράγματι συμβεί στα τέλη Ιανουαρίου 2022 και μπορεί να είχε επηρεάσει έως και το 2,5% των πελατών της.

Το ποσοστό αυτό υπολογίστηκε τότε σε περίπου 375 οργανισμούς, δεδομένου ότι η Okta είχε τότε 15.000+ πελάτες.

Την ίδια εβδομάδα, η Okta παραδέχτηκε ότι “έκανε ένα λάθος” καθυστερώντας την κοινοποίηση της παραβίασης, η οποία, σύμφωνα με την εταιρεία, προήλθε από έναν «τρίτο οργανισμό».

Η παραβίαση του Ιανουαρίου είχε διαρκέσει “25 συνεχόμενα λεπτά”, σύμφωνα με τη διευκρίνιση της Okta τον Απρίλιο, και ο αντίκτυπός της είχε επηρεάσει μόνο δύο πελάτες και όχι πολλούς, όπως είχε αρχικά θεωρηθεί.

Πηγή πληροφοριών: bleepingcomputer.com