Hackers κλέβουν credentials για Steam accounts χρησιμοποιώντας μια Browser-in-the-Browser phishing τεχνική που γίνεται όλο και πιο δημοφιλής μεταξύ εγκληματιών του κυβερνοχώρου.

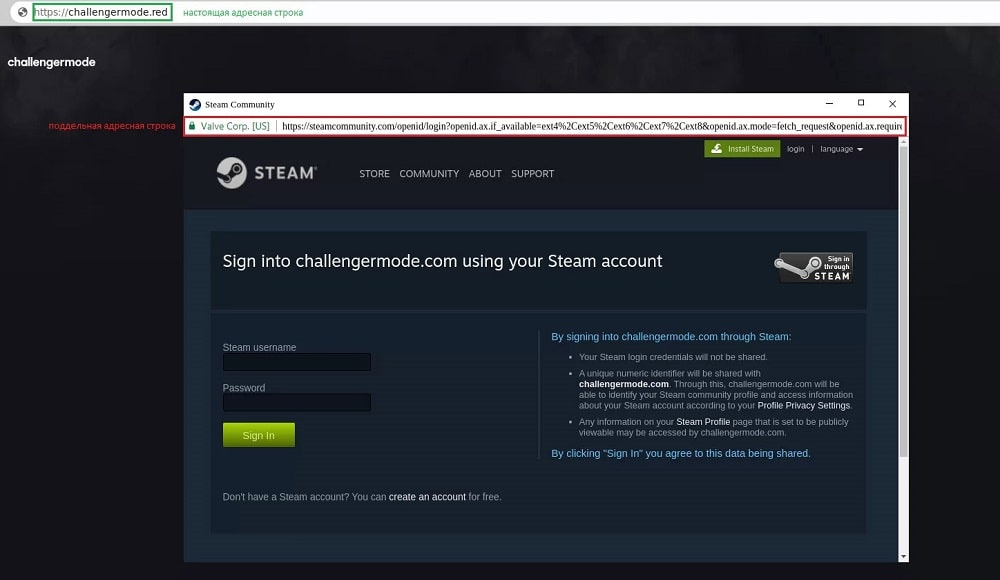

Η τεχνική Browser-in-the-Browser είναι μια σχετικά νέα μέθοδος επίθεσης που περιλαμβάνει τη δημιουργία πλαστών παραθύρων του προγράμματος περιήγησης εντός του ενεργού παραθύρου, και τα κάνει να εμφανίζονται ως αναδυόμενη σελίδα εισόδου/σύνδεσης για μια στοχευμένη υπηρεσία.

Τον Μάρτιο του 2022, το BleepingComputer ήταν το πρώτο που έκανε αναφορά για τις δυνατότητες αυτού του νέου phishing kit που δημιουργήθηκε από τον ερευνητή ασφαλείας mr.d0x. Χρησιμοποιώντας αυτό το phishing kit, κάποιοι hackers δημιουργούν πλαστές φόρμες σύνδεσης για το Steam, τη Microsoft, την Google και οποιαδήποτε άλλη υπηρεσία.

Δείτε επίσης: Η Apple διορθώνει zero-day bug που επηρεάζει iPhone και Mac

Ερευνητές της Group-IB δημοσίευσαν μια νέα αναφορά σχετικά με επιθέσεις που χρησιμοποιούν αυτή την Browser-in-the-Browser phishing τεχνική, και αναφέρονται συγκεκριμένα σε μια νέα καμπάνια που στοχεύει χρήστες Steam και κυρίως επαγγελματίες gamers.

Στόχος των hackers είναι να κλέψουν τα credentials γι’ αυτά τα Steam accounts και στη συνέχεια να πουλήσουν την πρόσβαση στους λογαριασμούς. Ορισμένοι εξέχοντες λογαριασμοί Steam εκτιμώνται μεταξύ 100.000 και 300.000 $.

Η Group-IB αναφέρει ότι το phishing kit που χρησιμοποιήθηκε στη συγκεκριμένη καμπάνια που στοχεύει χρήστες Steam, δεν είναι ευρέως διαθέσιμο σε hacking forums ή σε αγορές στο dark web. Αντίθετα, χρησιμοποιείται ιδιωτικά από hackers που συγκεντρώνονται στα κανάλια Discord ή Telegram για να συντονίσουν τις επιθέσεις τους.

Τα υποψήφια θύματα στοχοποιούνται με απευθείας μηνύματα στο Steam. Οι hackers τα προσκαλούν τα να συμμετάσχουν σε μια ομάδα για τουρνουά LoL, CS, Dota 2 ή PUBG.

Στη συνέχεια, οι επιτιθέμενοι στέλνουν συνδέσμους στα θύματα, οι οποίοι φέρνουν τους στόχους σε ένα phishing site, που φαίνεται να είναι ένας οργανισμός που χορηγεί και φιλοξενεί διαγωνισμούς esports.

Για να συμμετάσχουν σε μια ομάδα και να παίξουν σε έναν διαγωνισμό, οι στόχοι καλούνται να συνδεθούν μέσω του Steam account τους. Ωστόσο, το νέο παράθυρο σελίδας σύνδεσης δεν είναι ένα πραγματικό παράθυρο του προγράμματος περιήγησης πάνω από τον υπάρχοντα ιστότοπο, αλλά ένα ψεύτικο παράθυρο που δημιουργήθηκε στην τρέχουσα σελίδα. Αυτό, όμως, δεν μπορεί να το καταλάβει ο χρήστης.

Δείτε επίσης: Η U-Haul αποκαλύπτει data breach – εκτέθηκαν διπλώματα οδήγησης

Οι hackers έχουν κάνει πολύ προσεκτική δουλειά, αφού οι σελίδες υποστηρίζουν 27 γλώσσες και χρησιμοποιούν την κατάλληλη, εντοπίζοντας τη γλώσσα από τις προτιμήσεις του προγράμματος περιήγησης του θύματος.

Μόλις το θύμα εισαγάγει τα credentials του Steam account του, μια νέα φόρμα του ζητά να εισαγάγει τον κωδικό 2FA. Εάν το δεύτερο βήμα είναι ανεπιτυχές, εμφανίζεται ένα μήνυμα σφάλματος. Εάν ο έλεγχος ταυτότητας είναι επιτυχής, ο χρήστης ανακατευθύνεται σε μια διεύθυνση URL που καθορίζεται από το C2. Συνήθως, είναι μια νόμιμη διεύθυνση, για να ελαχιστοποιηθούν οι πιθανότητες να συνειδητοποιήσει το θύμα την παραβίαση.

Μετά από αυτό το βήμα, τα credentials του θύματος έχουν ήδη κλαπεί και έχουν σταλεί στους hackers. Σε παρόμοιες επιθέσεις, οι δράστες παραβιάζουν γρήγορα τους λογαριασμούς Steam, αλλάζοντας κωδικούς πρόσβασης και διευθύνσεις email για να κάνουν πιο δύσκολο για τα θύματα να ανακτήσουν τον έλεγχο των λογαριασμών τους.

Πώς να καταλάβετε μια Browser-in-the-Browser phishing επίθεση;

Σε όλες τις Browser-in-the-Browser phishing επιθέσεις, η διεύθυνση URL στο phishing παράθυρο είναι η νόμιμη, καθώς οι hackers είναι ελεύθεροι να εμφανίζουν ό,τι θέλουν, δεδομένου ότι δεν πρόκειται για παράθυρο του προγράμματος περιήγησης αλλά απλώς για ένα render.

Το ίδιο ισχύει και για το σύμβολο SSL certificate, το οποίο υποδεικνύει σύνδεση HTTPS, δημιουργώντας μια ψευδή αίσθηση ασφάλειας.

Δείτε επίσης: Η Cisco επιβεβαιώνει ότι το Yanluowang ransomware διέρρευσε δεδομένα της

Επίσης, το phishing kit επιτρέπει στους χρήστες να σύρουν το ψεύτικο παράθυρο, να το ελαχιστοποιήσουν, να το μεγιστοποιήσουν και να το κλείσουν, καθιστώντας πολύ δύσκολο τον εντοπισμό ως ψεύτικο browser-in-the-browser παράθυρο.

Καθώς η τεχνική απαιτεί JavaScript, ο επιθετικός αποκλεισμός JS scripts θα αποτρέψει την εμφάνιση της ψεύτικης σύνδεσης. Ωστόσο, οι περισσότεροι άνθρωποι δεν μπλοκάρουν scripts, καθώς θα είχαν πρόβλημα πολλούς δημοφιλείς ιστότοπους.

Επομένως, πρέπει να είστε πολύ προσεκτικοί με τα μηνύματα που λαμβάνετε στο Steam, το Discord ή άλλες πλατφόρμες που σχετίζονται με παιχνίδια και να αποφεύγετε να ακολουθείτε συνδέσμους που αποστέλλονται από χρήστες που δεν γνωρίζετε.

Περισσότερες λεπτομέρειες για τη νέα Browser-in-the-Browser phishing και την κλοπή Steam accounts, μπορείτε να βρείτε στην έκθεση της Group-IB.

Πηγή: www.bleepingcomputer.com