Ένας νέος malware loader που ονομάζεται Bumblebee είναι πιθανότατα το πιο πρόσφατο development του Conti syndicate, που έχει σχεδιαστεί για να αντικαταστήσει το backdoor του BazarLoader που χρησιμοποιείται για την παράδοση των ransomware payloads.

Δείτε επίσης: QNAP: Απενεργοποιήστε το AFP μέχρι να διορθώσουμε κάποια σημαντικά bugs

Η εμφάνιση του Bumblebee στις καμπάνιες phishing τον Μάρτιο συμπίπτει με τη μείωση της χρήσης του BazarLoader για την παράδοση file-encrypting malware, λένε οι ερευνητές.

Το BazarLoader είναι έργο των προγραμματιστών botnet TrickBot, οι οποίοι παρείχαν πρόσβαση σε δίκτυα θυμάτων για επιθέσεις ransomware. Η συμμορία TrickBot εργάζεται τώρα για το Conti syndicate.

Σε μια αναφορά τον Μάρτιο σχετικά με έναν απειλητικό παράγοντα που παρακολουθείται ως “Exotic Lily” που παρείχε αρχική πρόσβαση στις λειτουργίες ransomware Conti και Diavol, η ομάδα ανάλυσης απειλών της Google λέει ότι ο χάκερ άρχισε να ρίχνει το Bumblebee, αντί για το κανονικό malware BazarLoader, για να παραδώσει το Cobalt Strike.

Μέθοδοι παράδοσης με Bumblebee

Ο Eli Salem, κύριος κυνηγός απειλών και malware reverse engineer στη Cybereason, λέει ότι οι τεχνικές ανάπτυξης για το Bumblebee είναι οι ίδιες με αυτές του BazarLoader και του IcedID, που και οι δύο είχαν δει στο παρελθόν να αναπτύσσουν το Conti ransomware.

Η Proofpoint επιβεβαιώνει το εύρημα του Salem, λέγοντας ότι εντόπισε εκστρατείες phishing όπου «το Bumblebee [χρησιμοποιήθηκε] από πολλούς απειλητικούς παράγοντες για την παράδοση των BazaLoader και IcedID».

Η εταιρεία σημειώνει επίσης ότι «αρκετοί απειλητικοί παράγοντες που συνήθως χρησιμοποιούν το BazaLoader σε καμπάνιες κακόβουλου λογισμικού έχουν μεταβεί στο Bumblebee» για να αποθέσουν τον shellcode και τα frameworks Cobalt Strike, Sliver και Meterpreter που έχουν σχεδιαστεί για την αξιολόγηση ασφάλειας της red team.

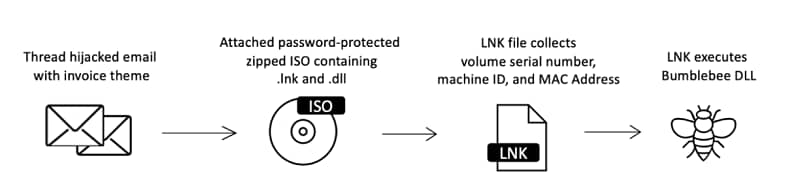

Σε μια σημερινή αναφορά, η Proofpoint λέει ότι εντόπισε πολλαπλές καμπάνιες email που διανέμουν το Bumblebee σε συνημμένα ISO που περιείχαν αρχεία συντόμευσης και DLL.

Δείτε επίσης: Black Basta ransomware: Δεκάδες επιθέσεις σε λίγες μόνο εβδομάδες

Τον Μάρτιο, η Proofpoint εντόπισε μια καμπάνια που παρέδωσε το Bumblebee μέσω φορμών επικοινωνίας στον ιστότοπο ενός στόχου. Τα μηνύματα ισχυρίζονταν ότι ο ιστότοπος χρησιμοποιούσε κλεμμένες εικόνες και περιλάμβανε έναν σύνδεσμο που τελικά παρέδωσε ένα αρχείο ISO που περιείχε το κακόβουλο λογισμικό.

Η Proofpoint αποδίδει αυτήν την καμπάνια σε έναν άλλο απειλητικό παράγοντα που η εταιρεία παρακολουθεί ως TA578 από τον Μάιο του 2020 και χρησιμοποιεί καμπάνιες ηλεκτρονικού ταχυδρομείου για να “ρίξει” κακόβουλο λογισμικό όπως Ursnif, IcedID, KPOT Stealer, Buer Loader και BazaLoader, καθώς και το Cobalt Strike.

Οι ερευνητές εντόπισαν μια άλλη καμπάνια τον Απρίλιο που έκανε hijack email threads για να παραδώσει το malware loader Bumblebee σε απαντήσεις στον στόχο με ένα αρχειοθετημένο συνημμένο ISO.

Αν και δεν έχει βρει αδιαμφισβήτητα στοιχεία, η Proofpoint πιστεύει ότι οι απειλητικοί παράγοντες που αναπτύσσουν το Bumblebee είναι αρχικοί μεσίτες πρόσβασης δικτύου που συνεργάζονται με χειριστές ransomware.

Οι ερευνητές συμφωνούν ότι το Bumblebee είναι ένας «νέος, εξαιρετικά εξελιγμένος malware loader» που ενσωματώνει περίπλοκες τεχνικές αποφυγής και κόλπα anti-analysis που περιλαμβάνουν πολύπλοκες μεθόδους κατά της εικονικοποίησης.

Το Bumblebee χρησιμοποιεί τον κώδικα TrickBot

Ερευνητές κακόβουλου λογισμικού στις εταιρείες κυβερνοασφάλειας Proofpoint και Cybereason ανέλυσαν το Bumblebee και παρατήρησαν ομοιότητες με το κακόβουλο λογισμικό TrickBot στον κώδικα, τις μεθόδους παράδοσης και τα payloads.

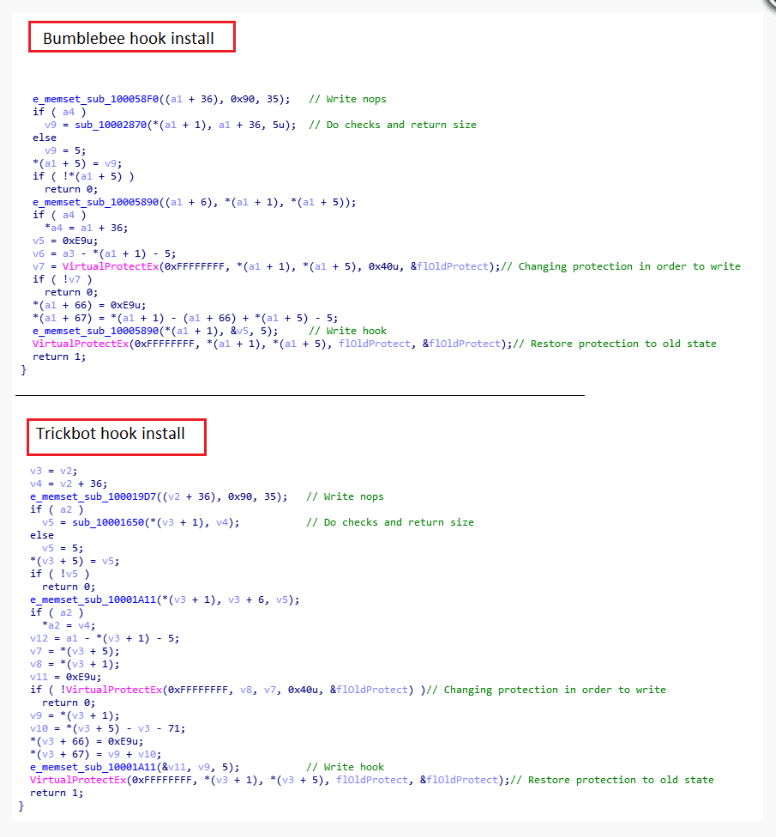

Ο Salem δημιούργησε μια σύνδεση μεταξύ του Bumblebee και του TrickBot αφού είδε ότι και τα δύο κομμάτια κακόβουλου λογισμικού βασίζονται στον ίδιο μηχανισμό εγκατάστασης για τα hooks.

Οι ομοιότητες προχωρούν ακόμη περισσότερο, καθώς το Bumblebee χρησιμοποιεί την ίδια τεχνική αποφυγής για το RapportGP.DLL με το TrickBot για το web-inject module.

Επιπλέον, και τα δύο κομμάτια malware προσπαθούν να χρησιμοποιήσουν το LoadLibrary και να λάβουν τη διεύθυνση της συνάρτησης που θέλουν να συνδέσουν, διαπίστωσε ο ερευνητής.

Δείτε επίσης: Νέα καμπάνια χρησιμοποιεί το RIG Exploit Kit για την παράδοση του malware RedLine

Ο Salem λέει ότι ενώ δεν υπάρχουν επαρκή στοιχεία που να λένε ότι το Bumblebee και το TrickBot έχουν τον ίδιο συγγραφέα, είναι εύλογο να υποθέσουμε ότι ο προγραμματιστής του Bumblebee έχει τον πηγαίο κώδικα για το web-inject module του TrickBot.

Πηγή πληροφοριών: bleepingcomputer.com