Η Microsoft κυκλοφόρησε έναν σαρωτή που εντοπίζει τα routers MikroTik που έχουν παραβιαστεί από τη συμμορία TrickBot για να λειτουργούν ως proxies για command and control servers.

Δείτε επίσης: CafePress: Πρόστιμο στον πρώην ιδιοκτήτη για συνεχείς παραβιάσεις δεδομένων

Το TrickBot είναι ένα botnet κακόβουλου λογισμικού που συνήθως διανέμεται μέσω phishing email. Μόλις εκτελεστεί, το TrickBot θα συνδεθεί σε έναν απομακρυσμένο command and control server για να λάβει εντολές και να κατεβάσει περαιτέρω payloads για εκτέλεση στο μολυσμένο μηχάνημα.

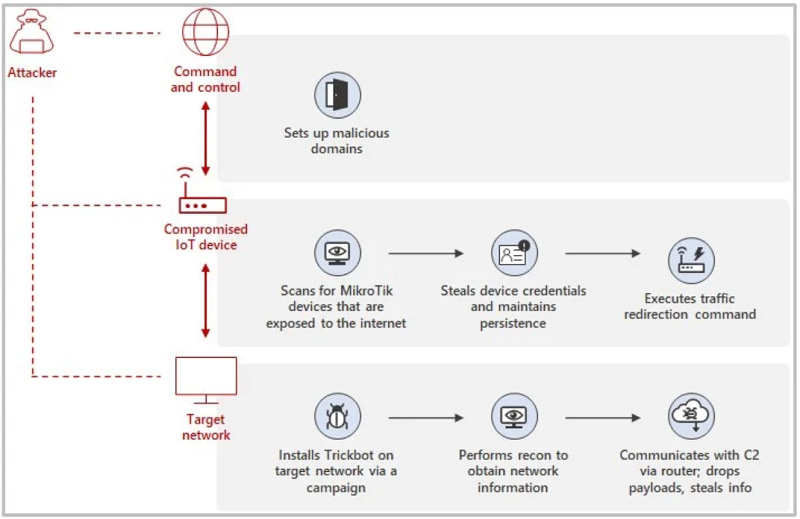

Για χρόνια, το TrickBot χρησιμοποιεί συσκευές IoT, όπως routers, για να λειτουργεί ως proxy μεταξύ μιας μολυσμένης συσκευής και των command and control servers (C2). Αυτά τα proxies χρησιμοποιούνται για να εμποδίσουν τους ερευνητές και τις αρχές επιβολής του νόμου να βρουν και να διαταράξουν την υποδομή διοίκησης και ελέγχου τους.

Δείτε επίσης: MikroTik: Πώς να προστατεύσετε τα routers που επηρεάστηκαν από το Mēris botnet

Σε μια νέα έκθεση της Microsoft, οι ερευνητές εξηγούν πώς η συμμορία TrickBot στόχευσε ευάλωτα routers MikroTik χρησιμοποιώντας διάφορες μεθόδους για να τους ενσωματώσει ως proxies για επικοινωνίες C2.

Δρομολόγηση κακόβουλης κυκλοφορίας

Οι λειτουργίες TrickBot χρησιμοποίησαν διάφορες μεθόδους κατά την εισβολή σε routers MikroTik, ξεκινώντας με τη χρήση προεπιλεγμένων credentials και στη συνέχεια εκτελώντας επιθέσεις brute force για να μαντέψουν τον κωδικό πρόσβασης.

Εάν αυτές οι αρχικές μέθοδοι δεν παρείχαν πρόσβαση στο router, οι απειλητικοί φορείς θα προσπαθούσαν να εκμεταλλευτούν το CVE-2018-14847, μια ευπάθεια κρίσιμης διέλευσης καταλόγου που επιτρέπει σε μη επιβεβαιωμένους, απομακρυσμένους εισβολείς να διαβάζουν αυθαίρετα αρχεία. Χρησιμοποιώντας αυτήν την ευπάθεια, οι απειλητικούς παράγοντες θα κλέψουν το αρχείο «user.dat», το οποίο περιέχει τα user credentials για το router.

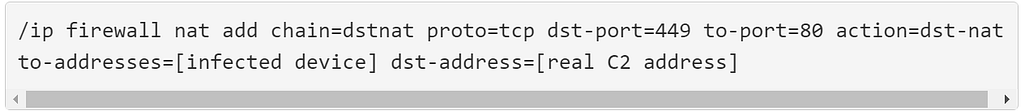

Μόλις απέκτησαν πρόσβαση στη συσκευή, οι απειλητικοί παράγοντες χρησιμοποίησαν ενσωματωμένες εντολές ‘/ip’, ‘/system’ ή ‘/tool’ για να δημιουργήσουν έναν network address translation (NAT) που αναδρομολογούσε την κυκλοφορία που αποστέλλεται στη θύρα 449 στη θύρα router στη θύρα 80 σε έναν απομακρυσμένο command and control server.

Χρησιμοποιώντας αυτόν τον κανόνα IP NAT, οι C2 servers δεν εκτίθενται άμεσα σε ανάλυση απειλών, αλλά εξακολουθούν να επιτρέπουν την επικοινωνία για μολυσμένες συσκευές.

Όπως υπογραμμίζει η Microsoft, οι χάκερ φαίνεται να έχουν εις βάθος γνώση των περιορισμένων λειτουργιών του λειτουργικού συστήματος που βασίζεται σε Linux σε συσκευές MikroTik, χρησιμοποιώντας προσαρμοσμένες εντολές SSH που δεν θα είχαν νόημα σε άλλες συσκευές.

Το πρόβλημα της MikroTik

Μια έκθεση του Eclypsium τόνισε τον περασμένο Δεκέμβριο ότι πάρα πολλά routers MikroTik εξακολουθούν να είναι ευάλωτοι σε malware botnets, αρκετά χρόνια αφότου ο προμηθευτής προειδοποίησε για την ύπαρξη κρίσιμων ελαττωμάτων.

Επειδή αυτές οι συσκευές διαθέτουν ασυνήθιστα ισχυρό hardware, θεωρούνται στόχοι υψηλής αξίας από κακόβουλους παράγοντες, ειδικά όσους ενδιαφέρονται για λειτουργίες έντασης πόρων, όπως επιθέσεις DDoS.

Αν και οι αναβαθμίσεις ασφαλείας είναι διαθέσιμες εδώ και χρόνια, πολλές συσκευές παραμένουν ευάλωτες στη στρατολόγηση botnet με τους χάκερ να εκμεταλλεύονται ελαττώματα μη επικυρωμένης, απομακρυσμένης πρόσβασης και εκτέλεσης κώδικα.

Δείτε επίσης: 300.000 συσκευές MikroTik εξακολουθούν να είναι ευάλωτες σε botnets

Οι κάτοχοι συσκευών MikroTik έχουν επανειλημμένα παροτρυνθεί να κάνουν αναβάθμιση σε εκδόσεις RouterOS νεότερες από την 6.45.6 και να αποφύγουν την έκθεση του πρωτοκόλλου WinBox.

Η Microsoft κυκλοφόρησε τώρα ένα εργαλείο με το όνομα «routeros-scanner» που μπορούν να χρησιμοποιήσουν οι διαχειριστές δικτύου για να σαρώσουν συσκευές MikroTik για ενδείξεις ότι παραβιάστηκε από το TrickBot.

Πηγή πληροφοριών: bleepingcomputer.com