Το Aberebot Android banking trojan φαίνεται να επέστρεψε με το όνομα «Escobar» και με νέα χαρακτηριστικά, τα οποία μεταξύ άλλων περιλαμβάνουν τη δυνατότητα κλοπής κωδικών MFA του Google Authenticator.

Επιπλέον, η νέα έκδοση του Aberebot, Escobar, επιτρέπει τον έλεγχο των μολυσμένων συσκευών Android με χρήση VNC, την εγγραφή ήχου τη λήψη φωτογραφιών κ.ά.

Δείτε επίσης: Banking malware: Τα πιο επικίνδυνα trojans που έχουν υπάρξει!

Βασικός στόχος του banking trojan είναι να κλέψει αρκετές πληροφορίες που θα επιτρέψουν στους χειριστές του να πάρουν τον έλεγχο των τραπεζικών λογαριασμών των θυμάτων, να κλέψουν τα διαθέσιμα υπόλοιπα και να πραγματοποιήσουν μη εξουσιοδοτημένες συναλλαγές.

Το Aberebot Android banking trojan μετονομάστηκε σε Escobar

Σύμφωνα με το BleepingComputer, υπήρξε μια ανάρτηση σε ένα ρωσόφωνο hacking φόρουμ από τον Φεβρουάριο του 2022. Σε αυτή την ανάρτηση, ο προγραμματιστής του Aberebot προωθεί τη νέα του έκδοση με το όνομα «Escobar Bot Android Banking Trojan».

Ο δημιουργός του κακόβουλου λογισμικού νοικιάζει την beta έκδοση του malware για 3.000 $ το μήνα σε πέντε πελάτες (μέγιστος αριθμός). Οι φορείς απειλών έχουν τη δυνατότητα να δοκιμάσουν το bot δωρεάν για τρεις ημέρες.

Ο προγραμματιστής του Escobar banking trojan σχεδιάζει να αυξήσει την τιμή του κακόβουλου λογισμικού στα 5.000 $ μετά την ολοκλήρωση της ανάπτυξης.

Το MalwareHunterTeam εντόπισε για πρώτη φορά το ύποπτο APK στις 3 Μαρτίου 2022, μεταμφιεσμένο σε εφαρμογή McAfee και προειδοποίησε για τις ενισχυμένες δυνατότητές του για αποφυγή του εντοπισμού.

Ωστόσο, ερευνητές της Cyble κατάφεραν να αναλύσουν την παραλλαγή «Escobar» του trojan Aberebot. Σύμφωνα με τους ίδιους αναλυτές, το Aberebot εμφανίστηκε για πρώτη φορά το καλοκαίρι του 2021. Η εμφάνιση της νέας έκδοσης υποδηλώνει ότι οι χειριστές του το αναπτύσσουν συνεχώς.

Παλιές και νέες δυνατότητες του Android trojan

Όπως συμβαίνει με τα περισσότερα banking trojans, το Escobar εμφανίζει overlay login forms για να παραβιάσει τις αλληλεπιδράσεις των χρηστών με εφαρμογές και sites e-banking και να κλέψει credentials από τα θύματα.

Ωστόσο, το malware έρχεται και με νέα χαρακτηριστικά που το καθιστούν ακόμα πιο ισχυρό.

Λέγεται, επίσης, ότι οι δημιουργοί έχουν επεκτείνει το σύνολο των στοχευμένων τραπεζών και χρηματοπιστωτικών ιδρυμάτων σε 190 οντότητες από 18 χώρες.

Δείτε επίσης: Έκρηξη στις επιθέσεις mobile malware – τι πρέπει να προσέξετε

Το κακόβουλο λογισμικό ζητά 25 άδειες, εκ των οποίων οι 15 χρησιμοποιούνται για κακόβουλους σκοπούς. Μερικές από τις άδειες έχουν να κάνουν με την προσβασιμότητα, την εγγραφή ήχου, την ανάγνωση SMS, την πραγματοποίηση κλήσεων, την αποθήκευση/εγγραφή, τη λήψη λίστας λογαριασμών, την απενεργοποίηση του κλειδώματος, και την πρόσβαση στην ακριβή τοποθεσία της συσκευής.

Όλα τα στοιχεία που συλλέγει το κακόβουλο λογισμικό μεταφορτώνονται στον C2 server (π.χ. key logs, ειδοποιήσεις και τους κωδικούς MFA του Google Authenticator) που ελέγχεται από επιτιθέμενους.

Τα παραπάνω επιτρέπουν στους επιτιθέμενους να ξεπεράσουν τα εμπόδια ελέγχου ταυτότητας δύο παραγόντων όταν αναλαμβάνουν τον έλεγχο των e-banking λογαριασμών.

Οι κωδικοί 2FA φτάνουν μέσω SMS ή με τη χρήση εφαρμογών όπως το Google Authenticator. Το τελευταίο θεωρείται πιο ασφαλές επειδή δεν είναι ευάλωτο σε SIM swap επιθέσεις, αλλά αυτό δεν σημαίνει ότι δεν υπάρχουν άλλοι κίνδυνοι.

Επιπλέον, η χρήση του VNC Viewer, ενός προγράμματος κοινής χρήσης οθόνης με δυνατότητες απομακρυσμένου ελέγχου, δίνει στους επιτιθέμενους ένα νέο ισχυρό όπλο για να κάνουν ό,τι θέλουν όταν η συσκευή είναι απροστάτευτη.

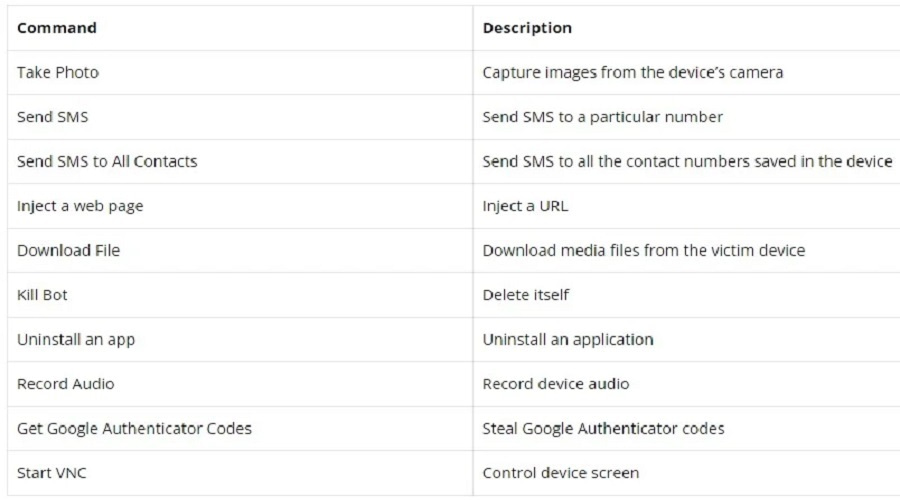

Εκτός από τα παραπάνω, η νέα έκδοση του Aberebot, Escobar, μπορεί επίσης να ηχογραφήσει κλιπ ήχου ή να τραβήξει screenshots και να τα μεταφέρει στο C2 server που ελέγχεται από τους εγκληματίες. Οι εντολές που υποστηρίζονται, είναι διαθέσιμες στον παρακάτω πίνακα:

Δείτε επίσης: Malware στοχεύει υποστηρικτές και μέλη του IT Army της Ουκρανίας

Είναι μεγάλος ο κίνδυνος;

Προς το παρόν δεν γνωρίζουμε πόσο δημοφιλές είναι το νέο Escobar banking trojan στην κοινότητα του κυβερνοεγκλήματος. Το μόνο σίγουρο είναι ότι είναι αρκετά ισχυρό για να προσελκύσει πολλούς εγκληματίες.

Μπορείτε να ελαχιστοποιήσετε τις πιθανότητες να μολυνθείτε από το Android trojan αποφεύγοντας την εγκατάσταση APK εκτός του Google Play, χρησιμοποιώντας ένα εργαλείο ασφαλείας για κινητά και διασφαλίζοντας ότι το Google Play Protect είναι ενεργοποιημένο στη συσκευή σας. Επιπλέον, κατά την εγκατάσταση μιας νέας εφαρμογής, δώστε προσοχή στις άδειες που ζητά και ελέγξτε για ύποπτα στοιχεία, όπως κάποια αλλαγή (π.χ. γρηγορότερη κατανάλωση μπαταρίας κλπ) που θα μπορούσε να δείχνει ότι κάτι πάει στραβά.

Πηγή: Bleeping Computer