Swipers πιστωτικών καρτών εγχέονται σε τυχαία plugins των e-commerce WordPress sites, κρύβονται από τον εντοπισμό ενώ κλέβουν τα στοιχεία πληρωμής των πελατών.

Δείτε επίσης: Χάκερ στέλνουν SMS παριστάνοντας ότι έρχονται από την ιρανική κυβέρνηση

Με την περίοδο των χριστουγεννιάτικων αγορών σε πλήρη εξέλιξη, οι απειλητικοί παράγοντες που κλέβουν κάρτες αυξάνουν τις προσπάθειες τους να μολύνουν τα ηλεκτρονικά καταστήματα με κρυφά skimmers, επομένως οι διαχειριστές θα πρέπει να παραμείνουν σε επαγρύπνηση.

Η πιο πρόσφατη τάση είναι το injecting card skimmers στα αρχεία WordPress plugin, αποφεύγοντας τα βασικά directories «wp-admin» και «wp-includes» που παρακολουθούνται στενά, όπου τα περισσότερα directories είναι βραχύβια.

Κρύβεται σε κοινή θέα

Σύμφωνα με μια νέα έκθεση της Sucuri, οι χάκερ που εκτελούν κλοπή πιστωτικών καρτών εισβάλλουν πρώτα σε ιστότοπους WordPress και εισάγουν ένα backdoor στον ιστότοπο για persistence.

Αυτά τα backdoors επιτρέπουν στους χάκερ να διατηρήσουν την πρόσβαση στον ιστότοπο, ακόμα κι αν ο διαχειριστής εγκαταστήσει τις πιο πρόσφατες ενημερώσεις ασφαλείας για το WordPress και εγκατεστημένα plugins.

Όταν οι εισβολείς χρησιμοποιήσουν το backdoor στο μέλλον, θα σαρώσει για μια λίστα με χρήστες διαχειριστή και θα χρησιμοποιήσει το authorization cookie και τα στοιχεία σύνδεσης του τρέχοντος χρήστη για πρόσβαση στον ιστότοπο.

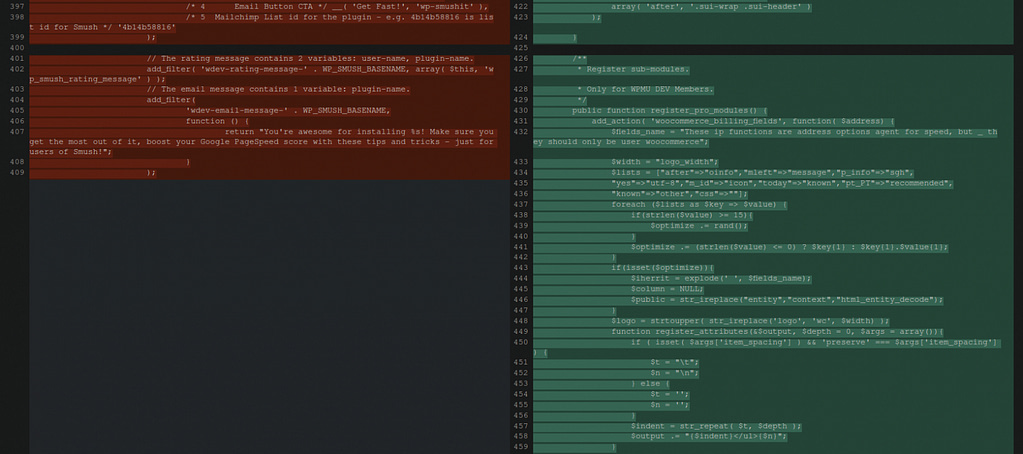

Στη συνέχεια, οι απειλητικοί φορείς προσθέτουν τον κακόβουλο κώδικα τους σε τυχαία πρόσθετα και σύμφωνα με την Sucuri, πολλά από τα scripts δεν είναι obfuscated.

Ωστόσο, κατά την εξέταση του κώδικα, οι αναλυτές παρατήρησαν ότι ένα plugin βελτιστοποίησης εικόνας περιείχε αναφορές στο WooCommerce και περιλάμβανε απροσδιόριστες μεταβλητές. Αυτό το plugin δεν έχει τρωτά σημεία και πιστεύεται ότι έχει επιλεγεί τυχαία από τους απειλητικούς παράγοντες.

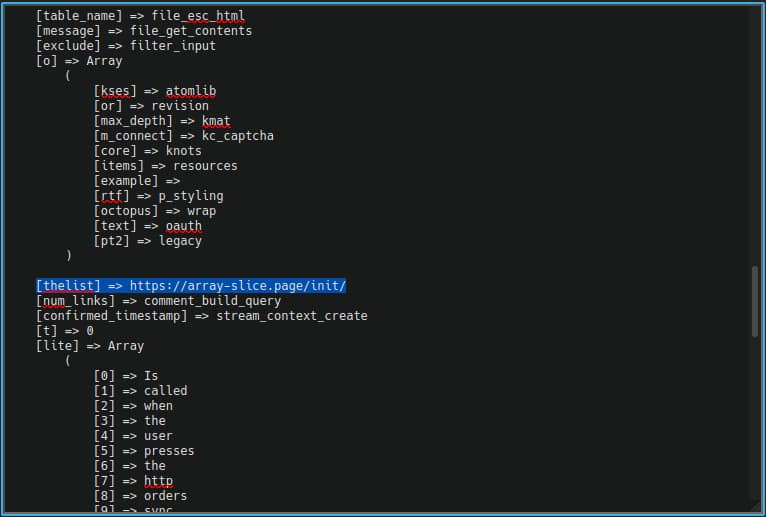

Χρησιμοποιώντας την PHP ‘get_defined_vars()’, η Sucuri μπόρεσε να ανακαλύψει ότι μία από αυτές τις ακαθόριστες μεταβλητές αναφέρεται σε ένα domain που φιλοξενείται σε server Alibaba στη Γερμανία.

Αυτό το domain δεν είχε link προς τον παραβιασμένο ιστότοπο που αναζητούσαν, ο οποίος δραστηριοποιείται στη Βόρεια Αμερική.

Δείτε επίσης: Η Ουκρανία συλλαμβάνει τους χάκερ της ομάδας «Phoenix»

Ο ίδιος ιστότοπος είχε ένα δεύτερο injection στο “404-page plugin”, το οποίο κράτησε το πραγματικό skimmer της πιστωτικής κάρτας χρησιμοποιώντας την ίδια προσέγγιση κρυφών μεταβλητών σε unobfuscated κώδικα.

Σε αυτήν την περίπτωση, οι μεταβλητές ‘$thelist’ και ‘$message’ χρησιμοποιήθηκαν για την υποστήριξη του credit card skimming malware, με το πρώτο να αναφέρεται στη διεύθυνση URL λήψης και το δεύτερο να χρησιμοποιεί το ‘file_get_contents()’ για να συλλάβει τα στοιχεία πληρωμής.

Πώς να προστατευτείτε από card skimmers

Οι διαχειριστές μπορούν να ακολουθήσουν διάφορα προστατευτικά μέτρα για να διατηρήσουν τα sites τους χωρίς skimmer ή να ελαχιστοποιήσουν τους χρόνους μόλυνσης όσο το δυνατόν περισσότερο.

Πρώτον, η περιοχή wp-admin θα πρέπει να περιορίζεται μόνο σε συγκεκριμένες διευθύνσεις IP. Στη συνέχεια, ακόμα κι αν εγχυθεί ένα backdoor, οι χάκερ δεν μπορούσαν να έχουν πρόσβαση στον ιστότοπο ακόμα κι αν είχαν καταφέρει να κλέψουν τα administrator cookies.

Δείτε επίσης: Χάκερ χρησιμοποιούσαν ελάττωμα σε δημοφιλές λογισμικό e-commerce

Δεύτερον, η παρακολούθηση της ακεραιότητας των αρχείων μέσω ενεργών σαρωτών από την πλευρά του server θα πρέπει να εφαρμόζεται στον ιστότοπο, διασφαλίζοντας ότι καμία αλλαγή κώδικα δεν θα περάσει απαρατήρητη για μεγάλο χρονικό διάστημα. Τέλος, κάντε συνήθεια το να διαβάζετε αρχεία καταγραφής και να κοιτάτε αναλυτικά τις λεπτομέρειες.

Πηγή πληροφοριών: bleepingcomputer.com