Βρέθηκε μια νέα έκδοση του LockBit 2.0 ransomware που αυτοματοποιεί την κρυπτογράφηση ενός Windows domain χρησιμοποιώντας group policies Active Directory.

Η επιχείρηση του LockBit ransomware ξεκίνησε τον Σεπτέμβριο του 2019 ως ransomware-as-a-service, όπου οι απειλητικοί παράγοντες προσλαμβάνονται για παραβίαση δικτύων και κρυπτογράφηση συσκευών.

Σε αντάλλαγμα, οι προσληφθέντες συνεργάτες κερδίζουν το 70-80% μιας πληρωμής λύτρων και οι προγραμματιστές του LockBit διατηρούν τα υπόλοιπα.

Με τα χρόνια, η επιχείρηση ransomware ήταν πολύ ενεργή, με έναν εκπρόσωπο της συμμορίας να προωθεί τη δραστηριότητα και να παρέχει υποστήριξη σε hacking forums.

Δείτε επίσης: Kaseya REvil ransomware: Η εταιρεία απέκτησε το κλειδί αποκρυπτογράφησης

Μετά την απαγόρευση των θεμάτων ransomware σε φόρουμ εισβολής, το LockBit άρχισε να προωθεί τη νέα λειτουργία LockBit 2.0 ransomware-as-a-service στον ιστότοπο διαρροής δεδομένων.

Στη νέα έκδοση του LockBit περιλαμβάνονται πολλές προηγμένες δυνατότητες, με δύο από αυτές να περιγράφονται παρακάτω.

Χρησιμοποιεί group policy update για κρυπτογράφηση δικτύου

Όταν οι απειλητικοί παράγοντες παραβιάζουν ένα δίκτυο και τελικά αποκτούν τον έλεγχο του domain controller, χρησιμοποιούν software τρίτων για την ανάπτυξη scripts που απενεργοποιούν το antivirus και στη συνέχεια εκτελούν το ransomware στους υπολογιστές του δικτύου.

Σε δείγματα του LockBit 2.0 ransomware που ανακαλύφθηκαν από το MalwareHunterTeam και αναλύθηκαν από τους BleepingComputer και Vitali Kremez, οι απειλητικοί παράγοντες αυτοματοποίησαν αυτήν τη διαδικασία έτσι ώστε το ransomware να διανέμεται σε έναν domain όταν εκτελείται σε έναν domain controller.

Όταν εκτελεστεί, το ransomware θα δημιουργήσει νέα group policies στον domain controller που στη συνέχεια θα προωθηθούν σε κάθε συσκευή του δικτύου.

Αυτές οι πολιτικές απενεργοποιούν την προστασία του Microsoft Defender σε πραγματικό χρόνο, τις ειδοποιήσεις, την υποβολή δειγμάτων στη Microsoft και τις προεπιλεγμένες ενέργειες κατά τον εντοπισμό κακόβουλων αρχείων.

Δημιουργούνται άλλα group policies, συμπεριλαμβανομένης μιας για τη δημιουργία προγραμματισμένης εργασίας σε συσκευές Windows που ξεκινούν το εκτελέσιμο ransomware.

Δείτε επίσης: Grief ransomware επίθεση στον Δήμο Θεσσαλονίκης – Τι ζητούν οι χάκερς;

Στη συνέχεια, το ransomware θα εκτελέσει την ακόλουθη εντολή για να προωθήσει την ενημέρωση πολιτικής ομάδας σε όλους τους υπολογιστές του Windows domain.

Ο Kremez είπε στο BleepingComputer ότι κατά τη διάρκεια αυτής της διαδικασίας, το ransomware θα χρησιμοποιήσει επίσης Windows Active Directory APIs για να εκτελέσει LDAP queries έναντι του ADS του domain controller για να λάβει μια λίστα υπολογιστών.

Χρησιμοποιώντας αυτήν τη λίστα, το εκτελέσιμο ransomware θα αντιγραφεί στην επιφάνεια εργασίας κάθε συσκευής και η προγραμματισμένη εργασία που θα διαμορφωθεί από τα group policies θα ξεκινήσει το ransomware χρησιμοποιώντας την παράκαμψη UAC που βλέπετε παρακάτω:

Καθώς το ransomware θα εκτελεστεί χρησιμοποιώντας παράκαμψη UAC, το πρόγραμμα θα εκτελεστεί σιωπηλά στο παρασκήνιο.

Ενώ το MountLocker είχε χρησιμοποιήσει προηγουμένως τα Windows Active Directory APIs για την εκτέλεση LDAP queries, είναι η πρώτη φορά που βλέπουμε ένα ransomware να αυτοματοποιεί τη διανομή του malware μέσω των group policies.

Δείτε επίσης: Babuk Locker ransomware: Το site της συμμορίας γέμισε porn εικόνες/GIFs

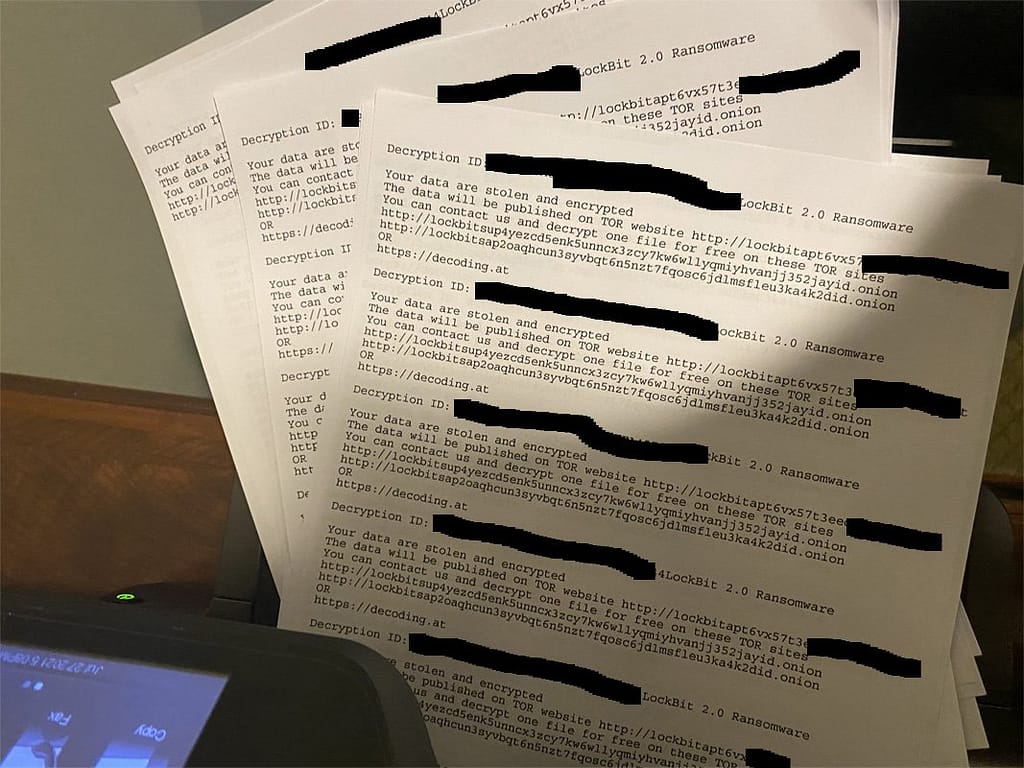

Το note για τα λύτρα εκτυπώνεται σε όλους τους δικτυωμένους εκτυπωτές

Το LockBit 2.0 περιλαμβάνει επίσης μια δυνατότητα που είχε χρησιμοποιηθεί προηγουμένως από τη λειτουργία Egregor Ransomware, η οποία εκτυπώνει τo note των λύτρων σε όλους τους δικτυωμένους εκτυπωτές.

Όταν το ransomware έχει ολοκληρώσει την κρυπτογράφηση μιας συσκευής, θα εκτυπώσει επανειλημμένα τη σημείωση λύτρων σε οποιονδήποτε συνδεδεμένο εκτυπωτή δικτύου για να τραβήξει την προσοχή του θύματος, όπως φαίνεται παρακάτω.

Πηγή πληροφοριών: bleepingcomputer.com