Η ιρανική hacking ομάδα «Agrius» έχει μεταβεί από τη χρήση καθαρά καταστροφικού wiper malware σε έναν συνδυασμό λειτουργιών wiper και ransomware – και προσποιείται ότι κρατά δεδομένα για να λάβει λύτρα ως τελικό στάδιο των επιθέσεών της. Σε μια ανάλυση των τελευταίων κινήσεων της ομάδας, ερευνητές της SentinelOne δήλωσαν στις 25 Μαΐου ότι η Agrius εντοπίστηκε για πρώτη φορά σε επιθέσεις εναντίον στόχων στο Ισραήλ το 2020.

Η ομάδα χρησιμοποιεί έναν συνδυασμό από τα δικά της προσαρμοσμένα σετ εργαλείων και εύκολα διαθέσιμα «επιθετικά» software ασφαλείας, για να αναπτύξει είτε ένα καταστροφικό wiper είτε μια προσαρμοσμένη wiper-turn-ransomware παραλλαγή.

Διαβάστε επίσης: Έξι ransomware συμμορίες έχουν «χτυπήσει» 292 οργανισμούς το 2021!

Ωστόσο, σε αντίθεση με άλλες ransomware ομάδες – όπως αυτές των Maze και Conti – η Agrius δεν φαίνεται να έχει καθαρά οικονομικά κίνητρα – αντ’αυτού, η χρήση του ransomware είναι μια νέα προσθήκη σε επιθέσεις που εστιάζουν στην κυβερνοκατασκοπεία και την καταστροφή.

Επιπλέον, σε ορισμένες επιθέσεις που ανακαλύφθηκαν από τη SentinelOne όταν αναπτύχθηκε μόνο ένα wiper, η Agrius ισχυριζόταν ότι είχε κλέψει και κρυπτογραφήσει πληροφορίες για να εκβιάσει τα θύματα, αλλά στην πραγματικότητα αυτές οι πληροφορίες είχαν ήδη καταστραφεί από το wiper.

Η Agrius «σκόπιμα έκανε τη δραστηριότητά της να φαίνεται σαν ransomware επίθεση», ενώ στην πραγματικότητα διενεργούσε καταστροφικές επιθέσεις εναντίον Ισραηλινών στόχων, επεσήμαναν οι ερευνητές.

Οι ερευνητές υποψιάζονται επίσης ότι η εν λόγω hacking ομάδα χρηματοδοτείται από το κράτος.

Δείτε ακόμη: Microsoft: Μαζική εκστρατεία malware διανέμει fake ransomware!

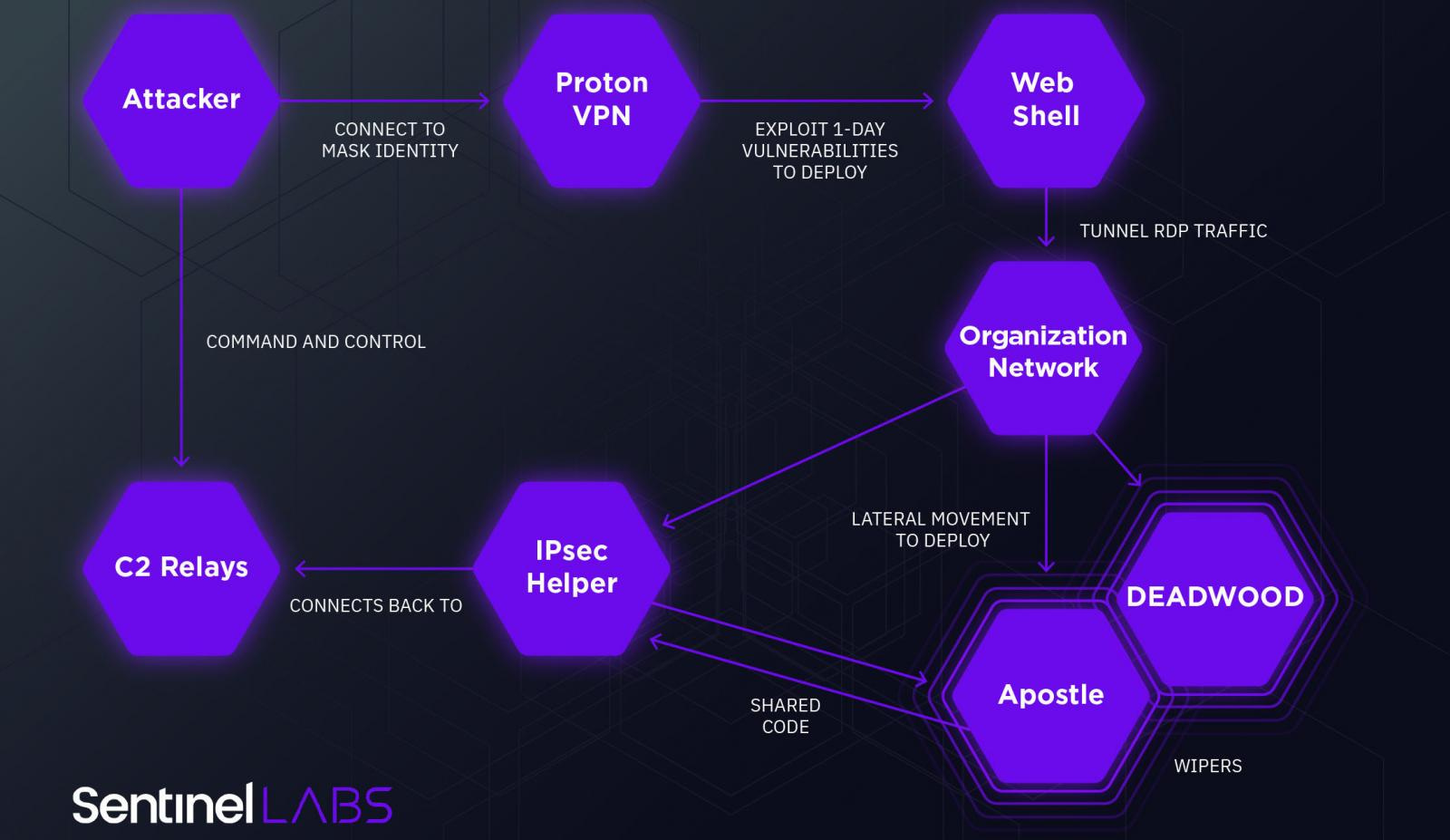

Κατά τη διάρκεια των πρώτων σταδίων μιας επίθεσης, η Agrius χρησιμοποιεί VPN software, ενώ έχει πρόσβαση σε public-facing εφαρμογές ή υπηρεσίες που ανήκουν στο εκάστοτε θύμα, προτού επιχειρήσει εκμετάλλευση, συχνά μέσω παραβιασμένων λογαριασμών και software ευπαθειών.

Για παράδειγμα, μια ευπάθεια στο FortiOS, που παρακολουθείται ως CVE-2018-13379, έχει χρησιμοποιηθεί ευρέως σε απόπειρες εκμετάλλευσης εναντίον στόχων στο Ισραήλ.

Σε περίπτωση επιτυχίας, αναπτύσσονται web shells, χρησιμοποιούνται δημόσια εργαλεία κυβερνοασφάλειας για τη συλλογή credentials και την κίνηση δικτύου και στη συνέχεια αναπτύσσονται malware payloads.

Το κιτ εργαλείων της Agrius περιλαμβάνει το Deadwood (γνωστό κι ως Detbosit), ένα καταστροφικό στέλεχος malware. Το Deadwood συνδέθηκε με επιθέσεις εναντίον της Σαουδικής Αραβίας κατά τη διάρκεια του 2019, που θεωρείτο ότι ήταν έργο της APT33. Τόσο η APT33 όσο και η APT34 έχουν συνδεθεί με τη χρήση wipers, συμπεριλαμβανομένων των Deadwood, Shamoon και ZeroCleare.

Πρόταση: Teabot: Το νέο Android malware στοχεύει τράπεζες στην Ευρώπη!

Κατά τη διάρκεια των επιθέσεων, η Agrius «έριξε» επίσης ένα προσαρμοσμένο .NET backdoor που ονομάζεται IPsec Helper για επιμονή και για τη δημιουργία σύνδεσης με C2 server. Επιπλέον, η ομάδα «ρίχνει» το Apostle.

Το IPsec Helper και Apostle φαίνεται να είναι έργα του ίδιου προγραμματιστή.

Σε μια πρόσφατη επίθεση εναντίον μιας κρατικής εγκατάστασης στα Ηνωμένα Αραβικά Εμιράτα, το Apostle φάνηκε να έχει βελτιωθεί και τροποποιηθεί ώστε να περιέχει λειτουργικά στοιχεία ransomware. Ωστόσο, οι ερευνητές πιστεύουν ότι η Agrius εστιάζει στα καταστρεπτικά στοιχεία του ransomware – όπως η ικανότητα κρυπτογράφησης αρχείων – και όχι το οικονομικό θέλγητρο, κατά την ανάπτυξη.

Η SentinelOne ανέφερε ότι δεν έχουν γίνει «σταθερές» συνδέσεις με άλλες, καθιερωμένες hacking ομάδες, αλλά λόγω των συμφερόντων της Agrius σε ιρανικά ζητήματα, η ανάπτυξη web shells που συνδέονται με παραλλαγές που κατασκευάζονται από το Ιράν, καθώς και η χρήση wipers (τεχνική επίθεσης που συνδέεται με ιρανικές APT ομάδες ήδη από το 2002), αποτελούν ενδείξεις ότι η ομάδα πιθανώς να είναι ιρανικής καταγωγής.

Πηγή πληροφοριών: zdnet.com