Μια ακόμη ransomware επιχείρηση γνωστή με την ονομασία «Black Kingdom» εκμεταλλεύεται τις ευπάθειες ProxyLogon του Microsoft Exchange Server με στόχο την κρυπτογράφηση servers. Συγκεκριμένα, το Σαββατοκύριακο, ο ερευνητής ασφάλειας Marcus Hutchins, γνωστός και ως MalwareTechBlog, έγραψε στο Twitter ότι κακόβουλοι παράγοντες παραβίαζαν Microsoft Exchange servers μέσω των τρωτών σημείων ProxyLogon για την ανάπτυξη ransomware.

Διαβάστε επίσης: DearCry ransomware: Στοχεύει unpatched Microsoft Exchange servers

Με βάση τα αρχεία καταγραφής από τα honeypots του, ο Hutchins ανέφερε ότι κακόβουλοι παράγοντες εκματαλλεύτηκαν τις ευπάθειες για να εκτελέσουν ένα PowerShell script που κατεβάζει το εκτελέσιμο ransomware από το «yuuuuu44 [.] Com» και στη συνέχεια το μεταφέρει σε άλλους υπολογιστές του δικτύου.

Με βάση τις υποβολές στο site ID Ransomware του ransomware, στα πλαίσια της εκστρατείας του Black Kingdom κρυπτογραφήθηκαν οι συσκευές θυμάτων, με τις πρώτες υποβολές να εμφανίζονται στις 18 Μαρτίου.

Ο Michael Gillespie, δημιουργός του ID Ransomware, δήλωσε στο BleepingComputer ότι το σύστημά του έχει δει πάνω από 30 μοναδικές υποβολές στο σύστημά του, με πολλές να υποβάλλονται απευθείας από mail servers.

Τα θύματα βρίσκονται στην Ελλάδα, τις ΗΠΑ, τον Καναδά, την Αυστρία, την Ελβετία, τη Ρωσία, τη Γαλλία, το Ισραήλ, το Ηνωμένο Βασίλειο, την Ιταλία, τη Γερμανία, την Αυστραλία και την Κροατία.

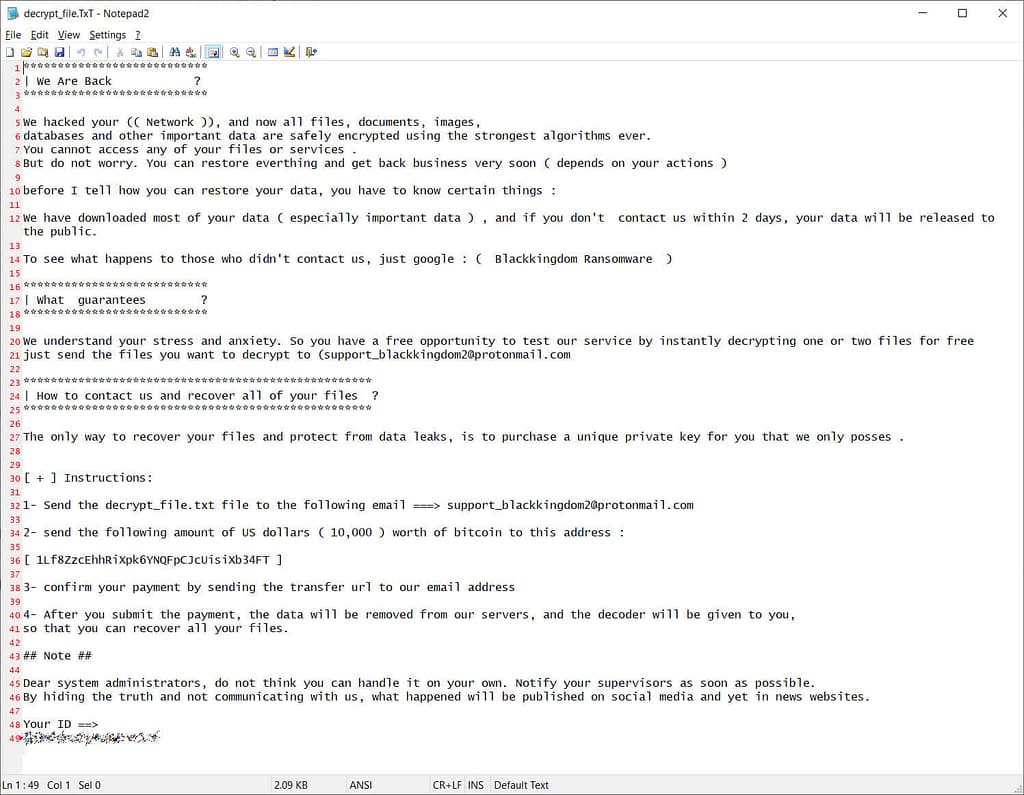

Κατά την κρυπτογράφηση συσκευών, το ransomware κρυπτογραφεί αρχεία χρησιμοποιώντας τυχαίες επεκτάσεις και στη συνέχεια δημιουργεί ένα σημείωμα λύτρων με το όνομα decrypt_file.TxT. Ο Hutchins επεσήμανε πως είδε ένα διαφορετικό σημείωμα λύτρων με το όνομα ReadMe.txt που χρησιμοποιεί διαφορετικό κείμενο.

Το BleepingComputer είδε σημειώματα λύτρων που απαιτούν 10.000$ σε Bitcoin και χρησιμοποιούν την ίδια διεύθυνση Bitcoin (1Lf8ZzcEhhRiXpk6YNQFpCJcUisiXb34FT) για πληρωμή. Αυτή η διεύθυνση Bitcoin έλαβε μόνο μία πληρωμή στις 18 Μαρτίου.

Ένα άλλο ransomware γνωστό ως BlackKingdom χρησιμοποιήθηκε σε επιθέσεις που έλαβαν χώρα τον Ιούνιο του 2020, όταν χάκερς παραβίασαν εταιρικά δίκτυα εκμεταλλευόμενοι ευπάθειες στο Pulse VPN.

Δείτε ακόμη: Το Black Kingdom ransomware παραβιάζει δίκτυα με ελαττώματα Pulse VPN

Παρόλο που δεν έχει επιβεβαιωθεί μέχρι στιγμής εάν οι πρόσφατες επιθέσεις και αυτές από το καλοκαίρι του 2020 χρησιμοποιούν το ίδιο ransomware, ο Hutchins ανέφερε ότι το τρέχον εκτελέσιμο ransomware είναι ένα Python script που έχει συνταχθεί σε ένα εκτελέσιμο Windows. Το Black Kingdom ransomware από τον Ιούνιο του 2020 κωδικοποιήθηκε επίσης στην Python.

Στα θύματα των πρόσφατων επιθέσεων του Black Kingdom, η εταιρεία κυβερνοασφάλειας “Emsisoft” ενδέχεται να μπορεί να παράσχει βοήθεια για την ανάκτηση αρχείων.

Το Black Kingdom είναι το δεύτερο επιβεβαιωμένο ransomware που στοχεύει τις ευπάθειες ProxyLogon του Microsoft Exchange. Το πρώτο ήταν το DearCry ransomware που χρησιμοποιήθηκε σε περιορισμένο αριθμό επιθέσεων στις αρχές του μήνα.

Πρόταση: Acer: Η συμμορία του REvil ransomware ζητά λύτρα ύψους $50.000.000!

Πρόσφατα, ο 6ος μεγαλύτερος κατασκευαστής ηλεκτρονικών ειδών στον κόσμο “Acer” υπέστη επίθεση από το REvil ransomware που εκτιμάται ότι διεξήχθη με εκμετάλλευση των ευπαθειών ProxyLogon. Ωστόσο, αυτό δεν έχει επιβεβαιωθεί μέχρι στιγμής.

Πηγή πληροφοριών: bleepingcomputer.com