Κινέζοι χάκερ “κλωνοποίησαν” και χρησιμοποιούσαν για χρόνια ένα zero-day exploit των Windows που κλάπηκε από το Equation Group της NSA, λένε οι ερευνητές.

Τη Δευτέρα, το Check Point Research (CPR) δήλωσε ότι το εργαλείο Jian ήταν ένας «κλώνος» κάποιου λογισμικού που είχε αναπτυχθεί από το Equation Group της Εθνικής Υπηρεσίας Ασφαλείας των ΗΠΑ (NSA).

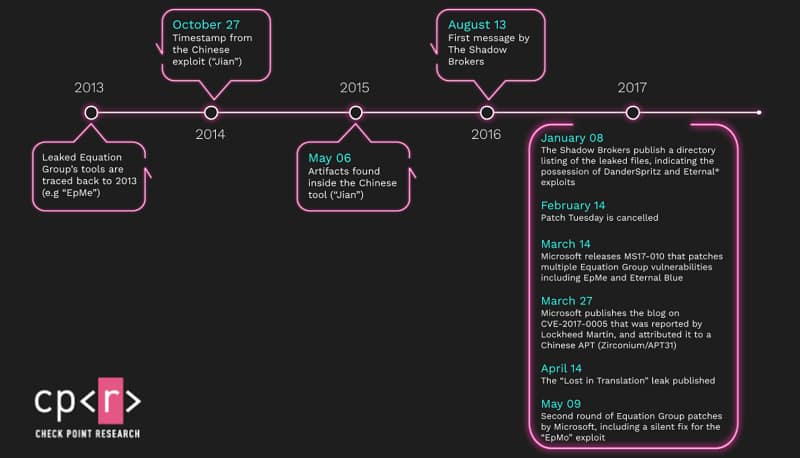

Η ομάδα hacking Shadow Brokers κυκλοφόρησε εργαλεία και αρχεία που ανήκαν στο Equation Group το 2017, μερικά από τα οποία χρησιμοποιήθηκαν για το exploit σφαλμάτων σε δημοφιλή συστήματα, συμπεριλαμβανομένων των Microsoft Windows – αναγκάζοντας τους προμηθευτές να εκδώσουν μια επείγουσα ενημέρωση κώδικα και διορθώσεις για να καταστήσουν το εργαλεία άχρηστα.

Την ίδια χρονιά, η Microsoft κυκλοφόρησε μια ενημερωμένη έκδοση κώδικα για το CVE-2017-0005, μια ευπάθεια zero-day που θα μπορούσε να χρησιμοποιηθεί για κλιμάκωση προνομίων και πλήρη παραβίαση του συστήματος.

Αρχικά, θεωρήθηκε ότι ένα εργαλείο που δημιουργήθηκε για το exploit του CVE-2017-0005 ήταν έργο μιας κινεζικής προηγμένης ομάδας APT που ονομάζεται APT31, επίσης γνωστή ως Zirconium.

Ωστόσο, το Check Point λέει τώρα ότι το εργαλείο, που ονομάζεται Jian, ήταν στην πραγματικότητα ένας κλώνος λογισμικού που χρησιμοποιούσε το Equation Group και χρησιμοποιήθηκε ενεργά από το 2014 μέχρι το 2017 – χρόνια πριν από την επιδιόρθωση της ευπάθειας – και δεν ήταν μια προσαρμοσμένη έκδοση από τους Κινέζους απειλητικούς παράγοντες.

Σύμφωνα με τους ερευνητές, το Jian είναι ένας κλώνος του “EpMe”.

Πιστεύεται ότι η ομάδα APT31 είχε αποκτήσει πρόσβαση στο exploit module του Equation Group – εκδόσεις 32- και 64-bit – με τους ερευνητές να μην είναι σίγουροι για το πώς αποκτήθηκε η πρόσβαση από την κινεζική APT.

Η έρευνα για το Jian αποκάλυψε επίσης ένα module που περιέχει τέσσερα exploits κλιμάκωσης προνομίων που ήταν μέρος του framework DanderSpritz του Equation Group.

Δύο από τα exploits στο framework, που χρονολογούνται από το 2013, ήταν ελαττώματα zero-day. Ένα από τα exploits ήταν το EpMe, ενώ ένα άλλο, το οποίο ονομάστηκε “EpMo”, φαίνεται να έχει διορθωθεί από τον Μάιο του 2017 από τη Microsoft.

Αυτό δεν είναι το μόνο παράδειγμα μιας κινεζικής APT που κλέβει και επανατοποθετεί εργαλεία Equation Group. Σε μια άλλη περίπτωση που τεκμηριώθηκε από τη Symantec το 2019, η APT3 “Buckeye” συνδέθηκε με επιθέσεις που χρησιμοποιούσαν εργαλεία Equation Group το 2016, πριν από τη διαρροή των Shadow Brokers.

Ενώ η Buckeye φάνηκε να διαλύεται στα μέσα του 2017, τα εργαλεία χρησιμοποιούνταν έως το 2018 – αλλά δεν είναι γνωστό εάν μεταβιβάστηκαν σε κάποια άλλη ομάδα.

Πηγή πληροφοριών: zdnet.com