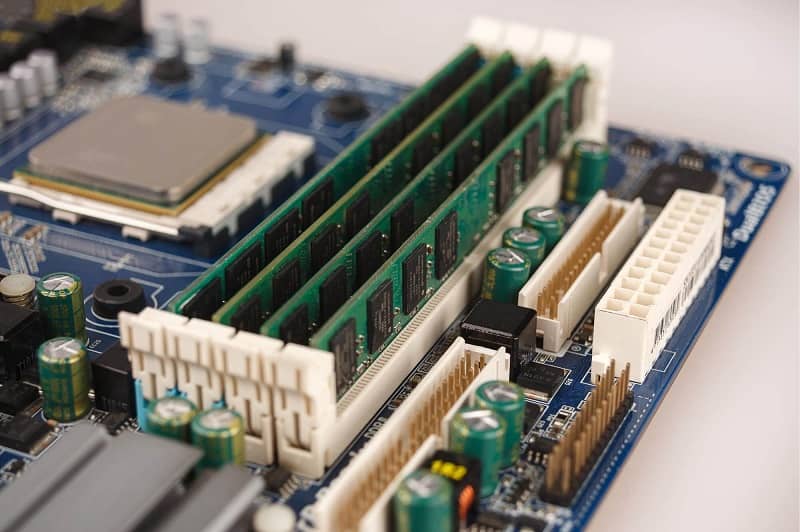

Ακαδημαϊκοί από ένα ισραηλινό πανεπιστήμιο δημοσίευσαν μια νέα έρευνα σήμερα που περιγράφει λεπτομερώς μια τεχνική για τη μετατροπή μιας κάρτας RAM σε έναν αυτοσχέδιο ασύρματο πομπό και τη μετάδοση ευαίσθητων δεδομένων μέσα από μια συσκευή χωρίς οποιαδήποτε σύνδεση σε τοπικό ή άλλο δίκτυο (air-gapped device) που δεν διαθέτει κάρτα Wi-Fi.

Με την ονομασία AIR-FI, η τεχνική αυτή είναι έργο του Mordechai Guri, επικεφαλή στο Πανεπιστήμιο Ben-Gurion του Negev, στο Ισραήλ.

Κατά τη διάρκεια της τελευταίας μισής δεκαετίας, ο Guri ηγήθηκε δεκάδων ερευνητικών έργων που διερεύνησαν την κλοπή δεδομένων μέσω μη συμβατικών μεθόδων από συστήματα χωρίς οποιαδήποτε σύνδεση σε τοπικό ή άλλο δίκτυο (air-gapped systems).

Αυτοί οι τύποι τεχνικών είναι αυτό που οι ερευνητές ασφαλείας αποκαλούν “covert data exfiltration channels”. Δεν είναι τεχνικές για να εισέλθουν σε υπολογιστές, αλλά τεχνικές που μπορούν να χρησιμοποιηθούν για την κλοπή δεδομένων με τρόπους που οι χρήστες δεν περιμένουν.

Τέτοια κανάλια data exfiltration δεν αποτελούν κίνδυνο για τους κανονικούς χρήστες, αλλά αποτελούν διαρκή απειλή για τους διαχειριστές των air-gapped networks.

Τα air-gapped systems είναι υπολογιστές απομονωμένοι σε τοπικά δίκτυα χωρίς εξωτερική πρόσβαση στο διαδίκτυο. Τα air-gapped systems χρησιμοποιούνται συχνά σε κυβερνητικά, στρατιωτικά ή εταιρικά δίκτυα για την αποθήκευση ευαίσθητων δεδομένων.

Στον πυρήνα της τεχνικής AIR-FI είναι το γεγονός ότι κάθε ηλεκτρονικό component παράγει ηλεκτρομαγνητικά κύματα καθώς περνάει το ηλεκτρικό ρεύμα.

Δεδομένου ότι τα σήματα Wi-Fi είναι ραδιοκύματα και το ραδιόφωνο είναι ηλεκτρομαγνητικά κύματα, ο Guri υποστηρίζει ότι ο κακόβουλος κώδικας που έχει τοποθετηθεί σε ένα «air-gapped system» από τους επιτιθέμενους θα μπορούσε να χειριστεί το ηλεκτρικό ρεύμα μέσα στην κάρτα RAM για να δημιουργήσει ηλεκτρομαγνητικά κύματα με τη συχνότητα που είναι συνεπής με το κανονικό φάσμα του σήματος Wi-Fi (2.400 GHz).

Στο ερευνητικό του έγγραφο, με τίτλο “AIR-FI: Generating Covert WiFi Signals from Air-Gapped Computers”, ο Guri δείχνει ότι οι τέλεια χρονομετρημένες λειτουργίες ανάγνωσης-εγγραφής στην κάρτα RAM ενός υπολογιστή μπορούν να κάνουν το δίαυλο μνήμης της κάρτας να εκπέμπει ηλεκτρομαγνητικά κύματα που είναι σύμφωνα με ένα αδύναμο σήμα WiFi.

Αυτό το σήμα μπορεί στη συνέχεια να ληφθεί από οτιδήποτε με μια κεραία Wi-Fi κοντά σε ένα «air-gapped system», όπως τα smartphone, οι φορητοί υπολογιστές, οι συσκευές IoT, τα smartwatch και πολλά άλλα.

Ο Guri λέει ότι δοκίμασε την τεχνική με διαφορετικές air-gapped πλατφόρμες υπολογιστή, όπου η κάρτα Wi-Fi αφαιρέθηκε και μπόρεσε να διαρρεύσει δεδομένα με ταχύτητες έως 100 b/s σε συσκευές που απέχουν αρκετά μέτρα.

Ο Guri, ο οποίος έχει διερευνήσει δεκάδες άλλα κρυφά κανάλια data exfiltration στο παρελθόν, δήλωσε ότι η επίθεση AIR-FI είναι μια από τις πιο εύκολες, καθώς ο εισβολέας δεν χρειάζεται να αποκτήσει δικαιώματα root/admin πριν εκτελέσει ένα exploit.

Πηγή πληροφοριών: zdnet.com