Χάκερ δημοσίευσε μια λίστα που περιλαμβάνει usernames και κωδικούς πρόσβασης απλού κειμένου, μαζί με διευθύνσεις IP για πάνω από 900 Pulse Secure VPN servers. To ZDNet, με τη βοήθεια της εταιρείας κυβερνοασφάλειας “KELA”, μπόρεσε να αποκτήσει ένα αντίγραφο αυτής της λίστας και να επαληθεύσει την αυθεντικότητά της με πολλές πηγές από τον χώρο της κυβερνοασφάλειας.

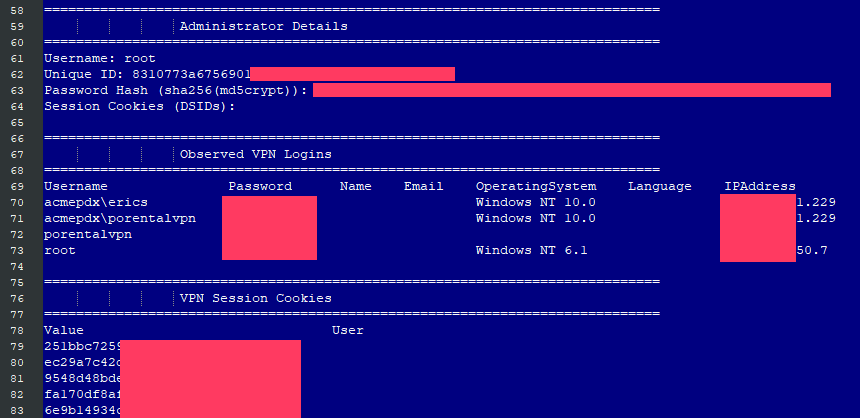

Στη λίστα περιλαμβάνονται τα ακόλουθα:

- Διευθύνσεις IP Pulse Secure VPN servers

- Κλειδιά SSH για κάθε server

- Πληροφορίες λογαριασμού διαχειριστή

- VPN session cookies

- Έκδοση firmware Pulse Secure VPN server

- Μια λίστα όλων των τοπικών χρηστών και των κωδικών κατακερματισμού τους

- Τελευταίες συνδέσεις VPN, συμπεριλαμβανομένων usernames και κωδικών πρόσβασης απλού κειμένου

Η Bank Security, ένας αναλυτής απειλών που ειδικεύεται στο οικονομικό έγκλημα στον κυβερνοχώρο, επίσης ανακάλυψε αυτή τη λίστα και την κοινοποίησε στο ZDNet, ενώ έκανε και μια ενδιαφέρουσα παρατήρηση σχετικά με τη λίστα και το περιεχόμενό της. Συγκεκριμένα, ανέφερε ότι όλοι οι Pulse Secure VPN servers που περιλαμβάνονται στη λίστα, εκτελούν μια έκδοση firmware που είναι ευάλωτη στην ευπάθεια που εντοπίζεται ως CVE-2019-11510. Επιπλέον, η εταιρεία θεωρεί ότι ο χάκερ που δημιούργησε τη συγκεκριμένη λίστα σάρωσε ολόκληρο το χώρο διευθύνσεων IPv4 Διαδικτύου για Pulse Secure VPN servers, εκμεταλλεύτηκε την ευπάθεια CVE-2019-11510 για να αποκτήσει πρόσβαση σε συστήματα, απέσπασε πληροφορίες των servers, μεταξύ των οποίων περιλαμβάνονται usernames και κωδικοί πρόσβασης, και στη συνέχεια συγκέντρωσε όλες τις πληροφορίες σε ένα κεντρικό αποθετήριο.

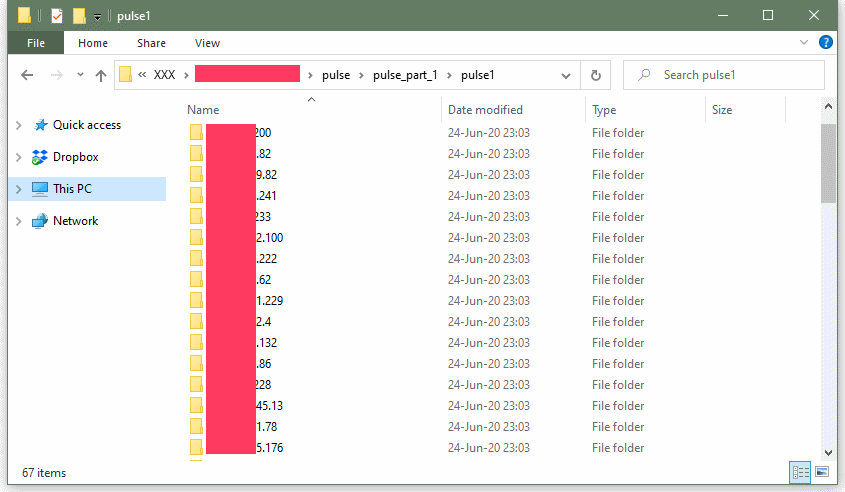

Με βάση τα στοιχεία που αναφέρονται στη λίστα, φαίνεται πως οι ημερομηνίες σάρωσης ή η ημερομηνία σύνταξης της λίστας, είναι μεταξύ 24 Ιουνίου και 8 Ιουλίου 2020.

Ακόμη, η Bad Packets, μια εταιρεία ανάλυσης απειλών που εδρεύει στις ΗΠΑ, σαρώνει το Διαδίκτυο για ευάλωτους Pulse Secure VPN servers από τον Αύγουστο του 2019 που δημοσιοποιήθηκε η ευπάθεια CVE-2019-11510. Η εταιρεία επεσήμανε πως από τις 913 μοναδικές διευθύνσεις IP που βρέθηκαν, η Bad Packets εντόπισε από τις σαρώσεις της πως 677 ήταν ευάλωτες στην ευπάθεια CVE-2019-11510, όταν η εκμετάλλευση δημοσιοποιήθηκε το 2019.

Από τη λίστα, φαίνεται ότι οι 677 εταιρείες δεν προχώρησαν σε patch από την πρώτη σάρωση της Bad Packets που πραγματοποιήθηκε πέρυσι, ενώ τις σαρώσεις του Ιουνίου 2020 τις πραγματοποίησε ο χάκερ. Ακόμα κι αν αυτές οι εταιρείες επιδιορθώσουν τους Pulse Secure servers, θα πρέπει επίσης να αλλάξουν κωδικούς πρόσβασης, ώστε να αποτρέψουν χάκερς να καταχραστούν τα credentials που διέρρευσαν για να αναλάβουν συσκευές και στη συνέχεια να εξαπλωθούν στα εσωτερικά τους δίκτυα. Πρόκειται για κάτι πολύ σημαντικό, καθώς οι Pulse Secure VPN servers χρησιμοποιούνται συνήθως ως πύλες πρόσβασης σε εταιρικά δίκτυα, ώστε το προσωπικό να μπορεί να συνδεθεί εξ αποστάσεως με εσωτερικές εφαρμογές από ολόκληρο το Διαδίκτυο. Αυτοί οι τύποι συσκευών, εάν παραβιαστούν, μπορούν να επιτρέψουν σε χάκερς να αποκτήσουν εύκολη πρόσβαση σε ολόκληρο το εσωτερικό δίκτυο μιας εταιρείας. Αυτός ακριβώς είναι και ο λόγος για τον οποίο οι APT και οι ransomware συμμορίες έχουν στοχεύσει πολλές φορές αυτά τα συστήματα.

Επιπλέον, η λίστα που διέρρευσε, κοινοποιήθηκε σε ένα hacking φόρουμ, στο οποίο συχνάζουν πολλές ransomware συμμορίες. Για παράδειγμα, οι συμμορίες των REvil (Sodinokibi), NetWalker, Lockbit, Avaddon, Makop και Exorcist ransomware χρησιμοποιούν το ίδιο φόρουμ για την πρόσληψη μελών (προγραμματιστών) και συνεργατών (πελατών). Πολλές από αυτές τις συμμορίες εισβάλλουν σε εταιρικά δίκτυα αξιοποιώντας συσκευές, όπως οι Pulse Secure VPN servers και στη συνέχεια αναπτύσσουν ransomware payload και απαιτούν από τα θύματά τους τεράστια ποσά λύτρων.

Η δημοσίευση αυτής της λίστας ενέχει πολλούς κινδύνους για οποιαδήποτε εταιρεία δεν κατάφερε να διορθώσει το Pulse Secure VPN του τελευταίου έτους, καθώς ορισμένες από τις ransomware συμμορίες που δραστηριοποιούνται σε αυτό το φόρουμ είναι πολύ πιθανό να χρησιμοποιήσουν τη λίστα για μελλοντικές επιθέσεις. Επομένως, οι εταιρείες πρέπει να επιδιορθώσουν τα Pulse Secure VPN τους και να αλλάξουν τους κωδικούς πρόσβασης.