Μια εφαρμογή Android που κλέβει τα credentials του PayPal, κρυπτογραφεί αρχεία από τον εξωτερικό αποθηκευτικό χώρο της συσκευής και κλειδώνει την οθόνη χρησιμοποιώντας μια μαύρη οθόνη εντοπίστηκε στο Google Play Store από τον ερευνητή του ESET για malware, τον Lukas Stefanko.

Πίσω από την κακόβουλη συμπεριφορά της εφαρμογής βρίσκεται ένα malware Trojan Android, γνωστό ως banking Trojan που έχει σχεδιαστεί για να κλέβει τραπεζικά credentials, να προσφέρει στους master του ένα RAT backdoor και μεταξύ άλλων να στέλνει spam μηνύματα.

Μόλις το Anubis Trojan εισχωρήσει μέσω ενός malware downloader στην συσκευή του θύματος, αρχίζει να συλλέγει τραπεζικές πληροφορίες είτε με τη βοήθεια ενσωματωμένης μονάδας keylogger είτε με λήψη screenshot όταν ο χρήστης εισάγει credentials σε εφαρμογές, σε αντίθεση με άλλα banking Trojans που είναι γνωστό ότι χρησιμοποιούν οθόνες επικάλυψης για την ίδια δουλειά.

Τα δείγματα του Anubis με χαρακτηριστικά ransomware δεν είναι καινούργια, ενώ η Sophos προηγουμένως ανακάλυψε εφαρμογές που έχουν μολυνθεί από το Anubis στο Play Store κατά τη διάρκεια του Αυγούστου του 2018 με δυνατότητα κρυπτογράφησης αρχείων χρησιμοποιώντας επέκταση αρχείου .Anubiscrypt – την ίδια επέκταση που εντόπισε ο Stefanko ότι χρησιμοποίησε το malware για την κρυπτογράφηση των εγγράφων του.

“Το ενσωματωμένο ransomware component κρυπτογραφεί τα αρχεία χρηστών και τους δίνει την επέκταση αρχείου .Anubiscrypt αντιγραφής αρχείων. Να θυμάστε ότι αυτό συνήθως συμβαίνει σε ένα τηλέφωνο, στο οποίο είναι λιγότερο πιθανό να έχει γίνει backup από ένα laptop ή desktop και είναι πιθανότερο να περιέχει προσωπικές φωτογραφίες ή άλλα πολύτιμα δεδομένα “, δήλωσε η Sophos.

Αυτό που καθιστά το επίτευγμα ιδιαίτερο αναφέρει ο Stefanko είναι το γεγονός ότι έρχεται με μια λειτουργία που προσπαθεί να κλειδώσει την συσκευή, αν και όπως είπε ο ερευνητής στο BleepingComputer, κατάφερε να την παρακάμψει.

Αυτό δείχνει ότι, ενώ οι master της Anubis εξακολουθούν να προσθέτουν ενεργά νέα χαρακτηριστικά στο malware τους, η ανάπτυξη και προσθήκη κάποιων από αυτά μπορεί να τους πάρει κάποιο χρονικό διάστημα, δεδομένου ότι από τη στιγμή που η Sophos ανέφερε για πρώτη φορά σήμερα το module ransomware.

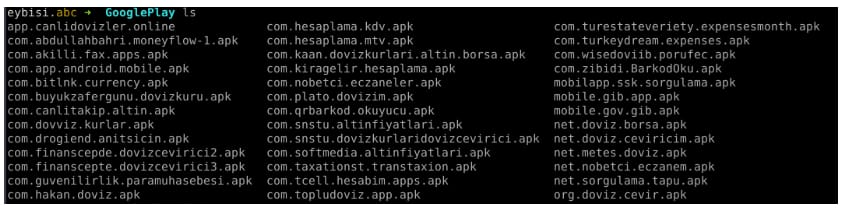

Σύμφωνα με ορισμένες αναφορές, η μολυσμένη εφαρμογή που βρέθηκε από τον Stefanko είναι ένα αντίγραφο άλλης εφαρμογής Android, ενώ όπως αναλύεται από τον ερευνητή ασφάλειας κινητής τηλεφωνίας Nikolaos Chrysaidos, το Anubis Trojan χρησιμοποιεί επίσης πολλές άλλες εφαρμογές που είναι ακόμα διαθέσιμες στο Play Store.

Παρόλο που η προσβεβλημένη εφαρμογή που βρέθηκε από τον Stefanko στην αγορά εφαρμογών Android Play Store της Google δεν διαθέτει πολλές εγκαταστάσεις – αυτή τη στιγμή το ηλεκτρονικό κατάστημα αναφέρει “0+” αλλά διαθέτει 90 αξιολογήσεις, με μέσο όρο αξιολόγησης 4 αστέρων.

Αυτό γίνεται εμφανές αφού εξετάσαμε μερικές από τις προηγούμενες αναφορές του ερευνητή σχετικά με τις “μολύνσεις” του Anubis στο Play Store, που κυμαίνονται από 100+ έως 5000+ εγκαταστάσεις.

Όπως αναφέρθηκε περαιτέρω από τον ερευνητή mobile malware, Ahmet Bilal Can χθες, το Anubis φαίνεται να έχει ισχυρή παρουσία στο ηλεκτρονικό κατάστημα Android, με αμέτρητα δείγματα να εντοπίζονται μεταξύ Ιουλίου 2018 και Μαρτίου 2019 όπως φαίνεται στα screenshots παρακάτω.

Όπως ανακαλύφθηκε πρόσφατα από τους ερευνητές της Trend Micro τον Ιανουάριο, το Anubis Trojan χρησιμοποιήθηκε σε μια εκστρατεία malware μεγάλης κλίμακας με στόχο 377 τραπεζικές εφαρμογές από 93 χώρες σε όλο τον κόσμο, με τράπεζες όπως η Santander, RBS, Natwest,Citibank και σε μη τραπεζικές εφαρμογές όπως το Amazon, το eBay και το PayPal που βρίσκονται στη λίστα των στόχων τους.

Όλες αυτές οι εφαρμογές που έχουν μολυνθεί από downloaders του Anubis που διανέμονται μέσω του Google Play Store, δείχνουν ότι οι hacker πίσω από αυτές έχουν αρκετές ικανότητες για να αποκρύψουν με επιτυχία τους droppers από τους οποίους προέρχονται από τους μηχανισμούς προστασίας των malware του Google Play.