Δύο μέλη της ομάδας “Greek Electronic Army” που ταυτοποίησε πρόσφατα η Δίωξη Ηλεκτρονικού Εγκλήματος μιλούν στην “Καθημερινή”

Είχε προειδοποιήσει τη μητέρα του ότι κάποια στιγμή θα έφτανε αυτή η μέρα. Ωσπου στις 11 Ιουνίου 2015, λίγο πριν από τις δέκα το πρωί, μία εισαγγελέας και επτά αστυνομικοί με πολιτικά ρούχα χτύπησαν την πόρτα του. «Ξέρεις πολύ καλά τι έχεις κάνει» είπαν στον 16χρονο που μόλις είχε ξυπνήσει. Του ζήτησαν να ανοίξει τον μοναδικό υπολογιστή του σπιτιού που βρισκόταν στο δωμάτιό του. Εψαξαν συγκεκριμένους φακέλους, φωτογράφισαν -με κινητό τηλέφωνο- την επιφάνεια εργασίας, αφαίρεσαν τον σκληρό δίσκο και ζήτησαν από τον έφηβο να ντυθεί και να τους ακολουθήσει.

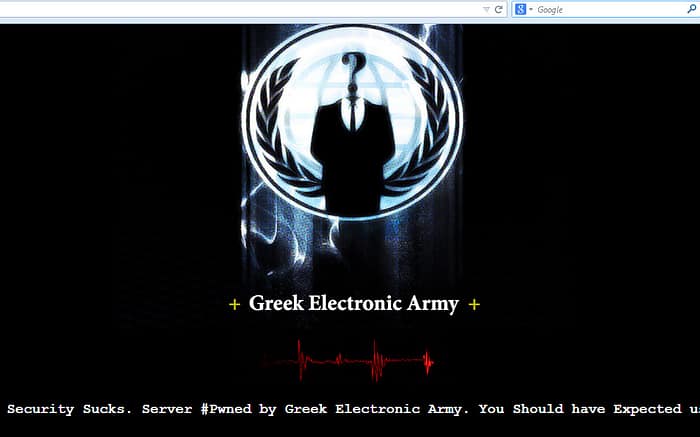

Λίγη ώρα αργότερα, όσο περίμενε στον 13ο όροφο της Γενικής Αστυνομικής Διεύθυνσης Αττικής, ο 16χρονος παρατηρούσε κάθε κίνηση των μελών της Δίωξης Ηλεκτρονικού Εγκλήματος. Ηταν τόσο προσηλωμένος που ένας αστυνομικός τον πείραξε λέγοντας: «μας χακάρει με τα μάτια». Στο Διαδίκτυο ο μαθητής ήταν γνωστός με το ψευδώνυμο «Oxyg3n». Σύμφωνα με την αστυνομία, συμμετείχε στην ομάδα χάκερ «Greek Electronic Army», τα μέλη της οποίας φέρονται να πραγματοποιούσαν κυβερνοεπιθέσεις σε εκατοντάδες ιστοσελίδες δημοσίων φορέων και ιδιωτικών εταιρειών. «Ηταν ευγενικοί. Μου είπαν όμως ότι είναι παράνομο να παραβιάζω ιστοσελίδες χωρίς εξουσιοδότηση» λέει σήμερα ο μαθητής. «Είχαμε κάνει φασαρία με τις ενέργειές μας».

Στους μήνες που ακολούθησαν ορισμένοι φίλοι του φοβήθηκαν ότι θα εντοπίζονταν από τις αρχές. Ενας εξ αυτών θυμάται ότι κάθε πρωί περίμενε με αγωνία μήπως έρθει η δική του σειρά. Οι επόμενες ταυτοποιήσεις μελών της ομάδας έγιναν τελικά στις 18 και 19 Ιανουαρίου 2016 σε Θεσσαλονίκη, Πάτρα, Καρδίτσα, Διδυμότειχο και Αττική. Σε μία από αυτές σύμφωνα με την Αστυνομία, βρέθηκαν στην κατοχή 36χρονου 1.642 φάκελοι με ελληνικές και ξένες ιστοσελίδες που είχαν σκαναριστεί για τον εντοπισμό κενών ασφαλείας. Ο 36χρονος ήταν και το μοναδικό φερόμενο μέλος της ομάδας που συνελήφθη στο πλαίσιο του αυτοφώρου.

Το τελευταίο μέλος βρέθηκε στις 27 Ιανουαρίου, στο σχολείο του. Σε ένα από τα διαλείμματα ο 17χρονος, γνωστός στο Διαδίκτυο με το ψευδώνυμο «Shadow Angel», ενημερώθηκε ότι τον περιμένει ο πατέρας του έξω από το γραφείο του διευθυντή. Γύρισαν μαζί στο σπίτι και στο σαλόνι κάθονταν ένας εισαγγελέας μαζί με αστυνομικούς της Δίωξης Ηλεκτρονικού Εγκλήματος. «Δεν είχαν μπει στο δωμάτιό μου. Περίμεναν να έρθω για να ανοίξουν τον υπολογιστή μπροστά μου» λέει ο μαθητής. Η αστυνομία υπέβαλε δικογραφία για την υπόθεση στην Εισαγγελία Πρωτοδικών Αθηνών. Μέχρι στιγμής δεν έχουν ασκηθεί διώξεις.

Η συνάντηση

Συναντήσαμε δύο από τα μέλη της ομάδας στη Δυτική Αττική και στο κέντρο της Αθήνας. Μίλησαν για τη σχέση τους με τους υπολογιστές και τα ηλεκτρονικά χτυπήματά τους, που άλλοτε τα αντιμετώπιζαν ως παιχνίδι και άλλοτε ως πρόκληση. Η «Κ» δεν δημοσιεύει τα πραγματικά τους ονόματα, ούτε τις ακριβείς περιοχές κατοικίας τους. Αλλωστε οι δύο χάκερ είναι ακόμη μαθητές, β΄ και γ΄ Λυκείου, παρότι η αστυνομία τους παρουσίασε μεγαλύτερους στην ανακοίνωσή της.

Ο Κώστας φοράει γυαλιά μυωπίας και δεν έχει βγάλει ακόμη εφηβικό χνούδι στο πρόσωπο. Από τα πρώτα του χρόνια στο Γυμνάσιο έψαχνε στο Ιντερνετ για εργαλεία χάκινγκ και προσπαθούσε να μελετήσει γλώσσες προγραμματισμού. «Είμαι φιλομαθής» λέει. «Στο σχολείο έσπαγα τον κωδικό του Wi-Fi και τον μοίραζα σε χαρτάκια στους μαθητές για να έχουν δωρεάν πρόσβαση». Ακολουθώντας οδηγίες που έβρισκε διαδικτυακά έφτιαξε με τη γλώσσα προγραμματισμού Visual Basic ένα πρόγραμμα που θα μπορούσε να αποσπάσει κωδικούς από λογαριασμούς Facebook συμμαθητών του. Αργότερα, πέρασε από το λειτουργικό σύστημα των Windows στα Linux, σκανάροντας με ειδικό λογισμικό ιστοσελίδες για να ανακαλύψει ευπάθειες. «Δεν έκανα ποτέ ζημιά. Μπορούσα να τις αλλοιώσω, αλλά δεν ήθελα. Ούτε είχα κάποιο οικονομικό όφελος» λέει. «Ένιωθα ότι κερδίζω ένα έπαθλο όταν αποκτούσα πρόσβαση. Έκανα κάτι που δεν μπορούσε να κάνει όλος ο κόσμος».

Η σκέψη για τη δημιουργία μιας ομάδας προέκυψε όταν ο ίδιος έπεσε θύμα χάκινγκ από έναν 18χρονο. «Απέκτησε πρόσβαση σε όλους τους λογαριασμούς μου και τους έκλεισε. Με είχε πιάσει στο ύπνο. Φαινόταν ότι με είχε χτυπήσει χρησιμοποιώντας υπολογιστή στο Πακιστάν, ενώ βρισκόταν στην Αθήνα» θυμάται ο Κώστας. Οι δύο έφηβοι γνωρίστηκαν και σταδιακά διαμορφώθηκε η ομάδα «Greek Electronic Army».

Ο αριθμός των μελών της δεν ήταν σταθερός και δεν αποκάλυπταν όλοι τα ονόματά τους. Συχνά μοιράζονταν μόνο τα διαδικτυακά τους ψευδώνυμα όπως «Massive Distraction», «Surprised» και «HackoManGR». Κάποιοι επικοινωνούσαν μέσω IRC (διαδικτυακή υπηρεσία συνδιάλεξης). Οι περισσότεροι όμως προτιμούσαν το Skype. Μιλούσαν χωρίς να χρησιμοποιούν κάμερα και ορισμένοι αλλοίωναν στο μικρόφωνο τη φωνή τους (ο Κώστας λέει ότι μέχρι και σήμερα έχει καλυμμένη την κάμερα του υπολογιστή του, καθώς φοβάται μήπως κάποιος χάκερ την ενεργοποιήσει εν αγνοία του).

Για να ελέγξουν τον αριθμό των νεοεισερχόμενων μελών είχαν κατοχυρώσει ένα δικό τους domain name και περνούσαν από τεστ όποιον ήθελε να συμμετάσχει. «Είχαμε δημιουργήσει μια δική μας ιστοσελίδα με ευπάθειες και θέλαμε να δούμε αν θα τις ανακαλύψουν. Μετρούσαμε τις δυνατότητές τους. Κόψαμε άτομα γιατί δεν ήξεραν απολύτως τίποτα» λέει ο Αντώνης, το δεύτερο μέλος της ομάδας που μίλησε στην «Κ».

Τα κυβερνητικά

Μια από τις παραβιάσεις τους έγινε πριν από οκτώ μήνες, σε ιστοσελίδα που υπάγεται στο υπουργείο Εσωτερικών. Οπως διαπιστώθηκε αργότερα όμως δεν ήταν κάτι σοβαρό. Οι χάκερ δεν είχαν αποκτήσει πρόσβαση σε ευαίσθητα δεδομένα. Η συγκεκριμένη σελίδα άλλωστε δεν διαχειρίζεται απόρρητες πληροφορίες και χρησιμοποιείται κυρίως για την ανάρτηση κειμένων. Θα μπορούσαν να παραποιήσουν το περιεχόμενό της (επίθεση που είναι γνωστή ως defacement), όμως δεν το έπραξαν.

Ανέκαθεν οι ιστοσελίδες δημοσίων οργανισμών αποτελούσαν στόχο κυβερνοεπιθέσεων. Ενδεικτικά στις 8 Φεβρουαρίου 2001 ο χάκερ με το ψευδώνυμο «external» είχε αλλοιώσει την ιστοσελίδα του υπουργείου Γεωργίας αναρτώντας το μήνυμα: «δεν μπορείτε (…) να προστατέψετε ένα ΝΤ4 (λειτουργικό σύστημα) – κι η γιαγιά μου μπορεί να το κάνει!». Εκείνη ήταν η πέμπτη επίθεση σε κυβερνητική ιστοσελίδα από τις αρχές του έτους. Αντίστοιχα, το 2000 ως στόχοι είχαν επιλεγεί μεταξύ άλλων τα υπουργεία Εσωτερικών και Εξωτερικών, η γ.γ. Δημόσιας Διοίκησης, η ιστοσελίδα της Βουλής.

Οπως φαίνεται, τα μέλη της ομάδας «Greek Electronic Army» επέλεγαν τυχαία τους δικούς τους στόχους, ή δεν γνώριζαν πάντοτε σε ποιον οργανισμό ή υπηρεσία αντιστοιχούν συγκεκριμένες ιστοσελίδες. Συχνά επικεντρώνονταν απλώς σε όσες διευθύνσεις είχαν κατάληξη gov.gr σε μια προσπάθειά τους όπως λένε να δείξουν «πόσο ευάλωτη είναι η ηλεκτρονική διακυβέρνηση». «Μπορεί να ήταν Σάββατο βράδυ, να μην κάναμε κάτι ιδιαίτερο και να λέγαμε “πάμε για κανένα κυβερνητικό ρε παιδιά;”» λέει ο Κώστας.

Μια από τις μορφές επιθέσεων που φαίνεται να χρησιμοποιούσαν αποκαλείται SQL Injection. Οπως εξηγεί στην «Κ» ο Κωνσταντίνος Πατσάκης, λέκτορας στο τμήμα Πληροφορικής του Πανεπιστημίου Πειραιώς, αυτή είναι μια από τις πιο συχνές διαδικτυακές επιθέσεις κατά την οποία οι χάκερ προσπαθούν να εκμεταλλευτούν ελλιπείς ελέγχους των προγραμματιστών. Χρησιμοποιώντας διάφορα τρικ, οι χάκερ επιχειρούν να αποκτήσουν πρόσβαση στη βάση δεδομένων μιας ιστοσελίδας που απαιτεί όνομα χρήστη και κωδικό πρόσβασης. «Δυστυχώς, ο περισσότερος κόσμος δεν αντιμετωπίζει το θέμα της ασφάλειας δικτύων σοβαρά» λέει ο κ. Πατσάκης.

O «Oxyg3n» επέλεγε την ιστοσελίδα secnews.gr για να δημοσιοποιήσει τα χτυπήματα, όπως κάνουν και άλλοι εκπρόσωποι της νέας γενιάς των Ελλήνων χάκερ. Οι «Greek Electronic Army» αποδείκνυαν τα λεγόμενά τους στέλνοντας screenshots (φωτογραφίες της οθόνης του υπολογιστή) και εξηγούσαν τι ευπάθειες είχαν ανακαλύψει. Αυτός ήταν αφενός ένας τρόπος να προβάλουν τις δυνατότητές τους και αφετέρου να ενημερώσουν φορείς και εταιρείες για τα κενά ασφαλείας που μπορεί να έχουν. «Λαμβάνουμε συχνά αντίστοιχες αποδείξεις για επιθέσεις και ευπάθειες» λέει ο Κωνσταντίνος Βαβούσης, υπεύθυνος της συντακτικής ομάδας του secnews.gr. «Σε κάποιες περιπτώσεις, αυτά τα μηνύματα προέρχονται από εφήβους».

Και ενημέρωση

Κάποιοι έφηβοι χάκερ της ομάδας προσπαθούσαν να επικοινωνήσουν άμεσα με δημόσιους φορείς και εταιρείες. Τον περασμένο Ιούνιο, πριν βρεθεί η Δίωξη Ηλεκτρονικού Εγκλήματος στο σπίτι του «Oxyg3n», ο Αντώνης έστειλε ένα μήνυμα σε μουσείο της Αθήνας. «Θα ήθελα να σας ενημερώσω ότι έκανα ένα scan στην ιστοσελίδα σας και έχει κενό ασφαλείας τύπου Cross Site Scripting. Είναι ένας τύπος ευπάθειας πολύ διαδεδομένος και επιτρέπει σε έναν κακόβουλο χρήστη να εισάγει κώδικα» έγραψε. Η υπεύθυνη Πληροφορικής του μουσείου επιβεβαιώνει στην «Κ» το μήνυμα του Αντώνη. «Επικοινώνησε με εμάς καλοπροαίρετα και δεν χρειάστηκε να ειδοποιήσουμε τη Δίωξη. Κατασκευάζουμε αυτό το διάστημα τη νέα μας ιστοσελίδα οπότε δεν χρειάστηκε να αλλάξουμε κάτι», λέει.

Ο Κώστας υποστηρίζει ότι δεν μπήκε στον κόπο να καλύψει τα ηλεκτρονικά του ίχνη. Αναρτούσε τις επιθέσεις της ομάδας σε σελίδα στο Facebook όπου διατηρεί και ο ίδιος προφίλ με το ονοματεπώνυμό του.

«Δεν κρυβόμουν, δεν έκρινα ότι υπήρχε λόγος. Σκοπός μου ήταν να αποδείξω αν μια ιστοσελίδα δεν είναι ασφαλής» αναφέρει.

Τον Ιούλιο του 2014, με αφορμή τη σύλληψη δύο άλλων χάκερ οι οποίοι κατηγορούνται ότι μόλυναν υπολογιστές και τους χρησιμοποιούσαν για την παραγωγή του ηλεκτρονικού νομίσματος bitcoin, σε επιστολή τους 19 Ελληνες καθηγητές Πληροφορικής καλούσαν τους νέους να μην «παρασυρθούν από τις σειρήνες της “εύκολης λύσης”». «Το πιθανότερο είναι ότι δεν θα τους οδηγήσουν σε ασφαλές επαγγελματικό λιμάνι, αλλά μάλλον σε εμπλοκές με τη Δικαιοσύνη» έγραφαν και συμπλήρωναν απευθυνόμενοι στους φοιτητές τους ότι «ορθώς επέλεξαν το δύσκολο δρόμο της παιδείας για την επαγγελματική τους καταξίωση».

Οι νόμιμοι έλεγχοι για κενά ασφαλείας πραγματοποιούνται από στελέχη εξειδικευμένων εταιρειών με τη συγκατάθεση των διαχειριστών μιας ιστοσελίδας. Ο κ. Πατσάκης λέει ότι σήμερα αρκετοί ελεγκτές (penetration testers) που εργάζονται στην Ελλάδα απασχολούνται κυρίως στον έλεγχο υποδομών εταιρειών σε αραβικά κράτη (Κατάρ, Ηνωμένα Αραβικά Εμιράτα).

Οι δύο έφηβοι χάκερ που μίλησαν στην «Κ» λένε ότι θέλουν να σπουδάσουν Πληροφορική και να ασχοληθούν έπειτα επαγγελματικά με την ασφάλεια δικτύων. Ο ένας είναι μαθητής σε Επαγγελματικό Λύκειο και ο άλλος σε λίγους μήνες θα πάρει μέρος στις Πανελλαδικές εξετάσεις. Ο κ. Βαβούσης τονίζει ότι για παιδιά σαν και αυτά θα πρέπει να υπάρχει ειδική μέριμνα. «Πρέπει κάποιος να τους δείξει τον σωστό δρόμο, να καλλιεργήσουν και να αναπτύξουν τις γνώσεις τους και να μην τα εκμεταλλευτούν επιτήδειοι».

Τον ερχόμενο Απρίλιο στην Αθήνα, για πρώτη φορά στο πλαίσιο του συνεδρίου Infocom Security (εκδήλωση για την ασφάλεια στον κυβερνοχώρο), θα πραγματοποιηθεί διήμερος διαγωνισμός χάκινγκ (Ethihak Contest) σε ελεγχόμενο περιβάλλον, με προσομειώσεις ηλεκτρονικών επιθέσεων. Οι συμμετέχοντες έχουν φτάσει τους 100, εκ των οποίων οι 15 είναι ανήλικοι. «Κάποια από αυτά τα παιδιά θα έρθουν στον διαγωνισμό μαζί με τους γονείς τους», λέει ο κ. Βαβούσης.

Πηγή: kathimerini.gr