Η Citrix προτρέπει τους διαχειριστές να εφαρμόσουν ενημερώσεις ασφαλείας για μια ‘Critical’ ευπάθεια zero-day στο Citrix ADC και το Gateway που αξιοποιείται ενεργά από κρατικούς χορηγούς χάκερ για να αποκτήσουν πρόσβαση σε εταιρικά δίκτυα.

Δείτε επίσης: Εντοπίστηκε σοβαρό ελάττωμα στην δημόσια γκαλερί Amazon ECR

Δείτε επίσης: Twitter: Νέα ενημέρωση για την πρόσφατη διαρροή δεδομένων

Η ευπάθεια που ανακαλύφθηκε πρόσφατα και εντοπίζεται ως CVE-2022-27518, επιτρέπει σε μη εξουσιοδοτημένους επιτιθέμενους να εκτελούν εντολές εξ αποστάσεως σε ευάλωτες συσκευές και να αποκτούν πλήρη πρόσβαση σε αυτές.

Οι διαχειριστές θα πρέπει να εγκαταστήσουν επειγόντως την πιο πρόσφατη ενημερωμένη έκδοση, καθώς η Citrix αναφέρει ότι αυτή η ευπάθεια αποτελεί επί του παρόντος στόχο κακόβουλων επιθέσεων.

Η ευπάθεια επηρεάζει τις ακόλουθες εκδόσεις του Citrix ADC και του Citrix Gateway:

- Citrix ADC και Citrix Gateway 13.0 πριν την 13.0-58.32

- Citrix ADC και Citrix Gateway 12.1 πριν την 12.1-65.25

- Citrix ADC 12.1-FIPS πριν την 12.1-55.291

- Citrix ADC 12.1-NDcPP πριν την 12.1-55.291

Εάν οι συσκευές σας έχουν ρυθμιστεί ως SAML SP (Service Provider) ή IdP (Identity Provider), θα επηρεαστούν οι αναφερόμενες εκδόσεις.

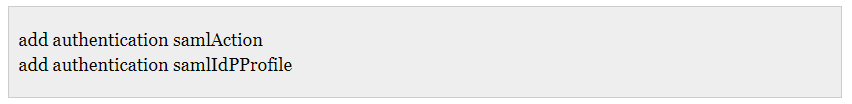

Εξετάζοντας το αρχείο “ns.conf”, οι διαχειριστές μπορούν να καθορίσουν πώς να ρυθμίσουν σωστά τη συσκευή τους με αυτές τις δύο εντολές:

Οι διαχειριστές θα πρέπει να αναλάβουν άμεση δράση για την ενημέρωση των συσκευών τους εάν εντοπιστεί κάποια από τις αναφερόμενες λειτουργίες διαμόρφωσης.

Η αναβάθμιση στην έκδοση 13.1 του Citrix ADC και του Citrix Gateway είναι η ιδανική λύση για την προστασία από το CVE-2022-27518 – σε αντίθεση με τις προηγούμενες εκδόσεις, αυτή η προηγμένη έκδοση είναι απαλλαγμένη από προβλήματα ασφαλείας.

Εάν εξακολουθείτε να χρησιμοποιείτε μια προηγούμενη έκδοση, σας συνιστούμε να αναβαθμίσετε στην πιο πρόσφατη έκδοση 12.0 (12.1.65.25) ή στον κλάδο 13.0 (13.0.88)

Επιπλέον, προτρέπουμε τα Citrix ADC FIPS και Citrix ADC NDcPP να αναβαθμίσουν τις εκδόσεις τους σε 12.1-55.291 ή νεότερες για μέγιστη προστασία ασφαλείας.

Ακολουθήστε τον οδηγό ασφαλούς διαμόρφωσης και ανάπτυξης του Citrix ADC, που διατίθεται εδώ.

Εάν έχετε χρησιμοποιήσει τις υπηρεσίες cloud που διαχειρίζεται η Citrix, τότε δεν χρειάζεται να εκτελέσετε κανένα πρόσθετο βήμα, καθώς ο προμηθευτής έχει ήδη λάβει όλα τα απαραίτητα διορθωτικά μέτρα.

Επιπλέον, οι διαχειριστές συστημάτων θα πρέπει να εξετάσουν έντονα το ενδεχόμενο να ακολουθήσουν τις “βέλτιστες πρακτικές” της Citrix για τις συσκευές ADC και να βεβαιωθούν ότι τηρούν τις προτάσεις ασφαλείας του προμηθευτή.

Δείτε επίσης: ChatGPT: Το AI bot θα μπορούσε να βοηθήσει κυβερνοεγκληματίες

Παρόλο που η Citrix δεν έχει αποκαλύψει τις λεπτομέρειες αυτού του πρόσφατα ανακαλυφθέντος σφάλματος, η NSA προειδοποίησε ότι οι κρατικά υποστηριζόμενοι χάκερ APT5 (UNC2630 και MANGANESE) την χρησιμοποιούν ενεργά για να εξαπολύουν επιθέσεις.

Η APT5 φημολογείται ότι είναι μια κινεζική κρατική ομάδα hacking που είναι γνωστό ότι χρησιμοποιεί zero-days σε συσκευές VPN για να αποκτήσει αρχική πρόσβαση και να κλέψει ευαίσθητα δεδομένα.

Πηγή πληροφοριών: bleepingcomputer.com