Ένα νέο multi-platform backdoor malware με το όνομα “SysJoker” φαίνεται να στοχεύει Windows, Linux και macOS, αποφεύγοντας τον εντοπισμό.

Το νέο κακόβουλο λογισμικό ανακαλύφθηκε από ερευνητές της Intezer, που είδαν για πρώτη φορά σημάδια της δραστηριότητάς του τον Δεκέμβριο του 2021, ερευνώντας μια επίθεση σε ένα Linux-based web server.

Οι ερευνητές δημοσίευσαν τώρα μια λεπτομερή έκθεση για το νέο backdoor SysJoker.

Το κακόβουλο λογισμικό είναι γραμμένο σε C++ και κάθε παραλλαγή είναι προσαρμοσμένη για το στοχευμένο λειτουργικό σύστημα (Windows, Linux, macOS). Ωστόσο, τα δείγματα macOS και Linux δεν εντοπίζονται στο VirusTotal.

Δείτε επίσης: KCodes NetUSB bug: Επηρεάζει εκατ. routers από διαφορετικούς vendors

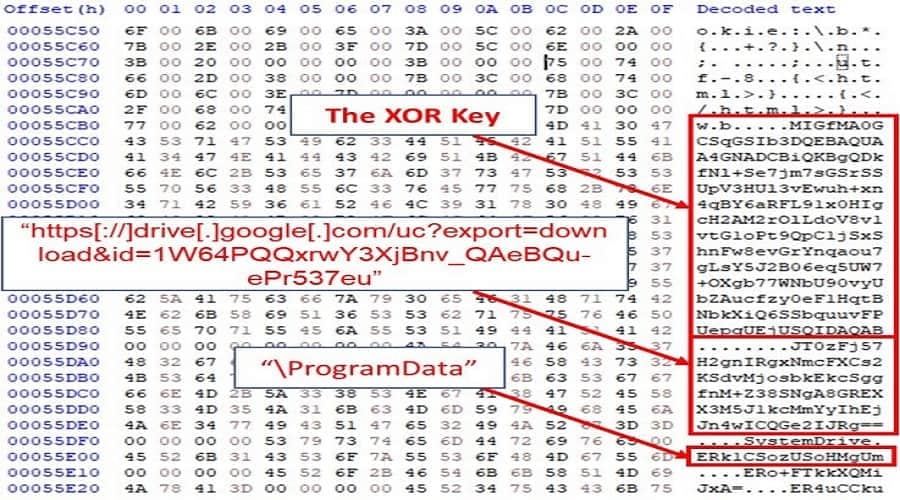

Στα Windows, το SysJoker backdoor χρησιμοποιεί ένα dropper πρώτου σταδίου με τη μορφή ενός DLL, το οποίο χρησιμοποιεί εντολές PowerShell για να κάνει τα εξής:

- Λήψη του SysJoker ZIP από ένα GitHub repository,

- Unzip στο “C:\ProgramData\RecoverySystem\”,

- Εκτέλεση του payload.

Στη συνέχεια, το κακόβουλο λογισμικό βρίσκεται σε αδράνεια για δύο περίπου λεπτά, και αργότερα δημιουργεί ένα νέο directory και αντιγράφει τον εαυτό του ως Common User Interface Service (“igfxCUIService.exe”).

“Στη συνέχεια, το SysJoker θα συγκεντρώσει πληροφορίες σχετικά με το μηχάνημα χρησιμοποιώντας εντολές Living off the Land (LOtL). Το SysJoker χρησιμοποιεί διαφορετικά προσωρινά αρχεία κειμένου για να καταγράφει τα αποτελέσματα των εντολών“, εξηγεί η αναφορά της Intezer.

Μετά τη συλλογή δεδομένων συστήματος και δικτύου, το κακόβουλο λογισμικό θα δημιουργήσει persistence προσθέτοντας ένα νέο registry key (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run).

Δείτε επίσης: Το security update WordPress 5.8.3 διορθώνει τέσσερις ευπάθειες

Το επόμενο βήμα είναι η επικοινωνία με τον C2 server που ελέγχεται από τους επιτιθέμενους και αυτό γίνεται με ένα hardcoded Google Drive link.

Το link φιλοξενεί ένα αρχείο “domain.txt” που οι επιτιθέμενοι ενημερώνουν τακτικά για να παρέχουν διαθέσιμους servers σε live beacons. Αυτή η λίστα αλλάζει συνεχώς για να αποφευχθεί ο εντοπισμός και ο αποκλεισμός.

Οι πληροφορίες συστήματος που συλλέγονται στα πρώτα στάδια της μόλυνσης, αποστέλλονται στο C2. Το C2 απαντά με ένα μοναδικό token που χρησιμεύει ως αναγνωριστικό του μολυσμένου endpoint.

Από εκεί, ο C2 server μπορεί να δώσει εντολή στο SysJoker backdoor να εγκαταστήσει επιπλέον κακόβουλο λογισμικό, να εκτελέσει εντολές στη μολυσμένη συσκευή ή να δώσει εντολή για αφαίρεση από τη συσκευή.

Δείτε επίσης: Hackers μολύνθηκαν με το δικό τους RAT malware

Ενώ οι παραλλαγές Linux και macOS δεν διαθέτουν dropper πρώτου σταδίου με τη μορφή DLL, τελικά εκτελούν την ίδια κακόβουλη συμπεριφορά στη μολυσμένη συσκευή.

SysJoker backdoor: Ανίχνευση και πρόληψη

Οι ερευνητές της Intezer παρέχουν πλήρη indicators of compromise (IOCs) στην έκθεσή τους. Οι διαχειριστές συστημάτων μπορούν να τα χρησιμοποιήσουν για να ανιχνεύσουν το SysJoker σε μια συσκευή.

Μερικά από τα IOCs για κάθε λειτουργικό σύστημα:

Στα Windows, τα αρχεία κακόβουλου λογισμικού βρίσκονται κάτω από το φάκελο “C:\ProgramData\RecoverySystem”, στο C:\ProgramData\SystemData\igfxCUIService.exe και C:\ProgramData\SystemData\microsoft_Windows.dll. Για persistence, το κακόβουλο λογισμικό δημιουργεί ένα Autorun “Run” value του “igfxCUIService” που εκκινεί το igfxCUIService.exe malware executable.

Στο macOS, τα αρχεία δημιουργούνται στο “/Library/” και το persistence επιτυγχάνεται μέσω του LaunchAgent στο path: /Library/LaunchAgents/com.apple.update.plist.

Στο Linux, τα files και τα directories δημιουργούνται στο “/.Library/”, ενώ το persistence γίνεται δημιουργώντας το cron job: @reboot (/.Library/SystemServices/updateSystem).

Τα C2 domains που αναφέρονται στην έκθεση της Intezer είναι τα εξής:

https[://]bookitlab[.]tech

https[://]winaudio-tools[.]com

https[://]graphic-updater[.]com

https[://]github[.]url-mini[.]com

https[://]office360-update[.]com

https[://]drive[.]google[.]com/uc?export=download&id=1-NVty4YX0dPHdxkgMrbdCldQCpCaE-Hn

https[://]drive[.]google[.]com/uc?export=download&id=1W64PQQxrwY3XjBnv_QaeBQu-ePr537eu

Εάν έχετε παραβιαστεί από το SysJoker backdoor, κάντε τα εξής:

- Σταματήστε όλες τις διαδικασίες που σχετίζονται με το κακόβουλο λογισμικό και διαγράψτε (μη αυτόματα) τα αρχεία και τον σχετικό μηχανισμό persistence.

- Εκτελέστε ένα memory scanner, ώστε να είστε σίγουροι ότι όλα τα κακόβουλα αρχεία έχουν απομακρυνθεί από το σύστημα.

- Ερευνήστε πιθανά σημεία εισόδου, ελέγξτε τα firewall configurations και ενημερώστε όλα τα εργαλεία λογισμικού και τις εφαρμογές για να προστατευτείτε από πιθανές ευπάθειες.

Περισσότερες λεπτομέρειες μπορείτε να δείτε στην έκθεση της Intezer.

Πηγή: Bleeping Computer