Εγκληματίες του κυβερνοχώρου στόχευσαν ερευνητές ασφαλείας και developers, χρησιμοποιώντας μια κακόβουλη έκδοση του dnSpy .NET application, με σκοπό την εγκατάσταση malware στις συσκευές, όπως cryptocurrency stealers, remote access trojans και miners.

Το dnSpy είναι ένα δημοφιλές debugger και .NET assembly editor που χρησιμοποιείται για τον εντοπισμό σφαλμάτων, την τροποποίηση και το decompile προγραμμάτων .NET. Οι ερευνητές κυβερνοασφάλειας χρησιμοποιούν συνήθως αυτό το πρόγραμμα όταν αναλύουν .NET malware και software.

Δείτε επίσης: Το νέο ransomware Night Sky στοχεύει εταιρικά δίκτυα

Ενώ το λογισμικό δεν αναπτύσσεται πλέον ενεργά από τους αρχικούς developers, ο αρχικός source code και μια νέα έκδοση είναι διαθέσιμα στο GitHub για τροποποίηση από οποιονδήποτε.

Η κακόβουλη έκδοση του dnSpy .NET application διανέμει malware

Ένας παράγοντας απειλών δημιούργησε ένα GitHub repository με ένα compiled version του dnSpy, που εγκαθιστά μια ποικιλία malware σε συσκευές, συμπεριλαμβανομένων clipboard hijackers για την κλοπή cryptocurrency, remote access trojans όπως το Quasar, miner και μια ποικιλία άγνωστων payloads.

Ερευνητές ασφαλείας ανακάλυψαν αυτή τη νέα malware εκστρατεία. Οι ειδικοί είδαν το κακόβουλο dnSpy project να φιλοξενείται αρχικά στη διεύθυνση https://github[.]com/carbonblackz/dnSpy/ και στη συνέχεια να αλλάζει στο https://github[.]com/isharpdev /dnSpy για να φαίνεται πιο πειστικό.

Οι εγκληματίες δημιούργησαν επίσης έναν ιστότοπο στο dnSpy[.]net, που ήταν όμορφα σχεδιασμένος. Αυτός ο ιστότοπος είναι πλέον εκτός λειτουργίας, αλλά μπορείτε να δείτε πώς φαινόταν στην παρακάτω εικόνα:

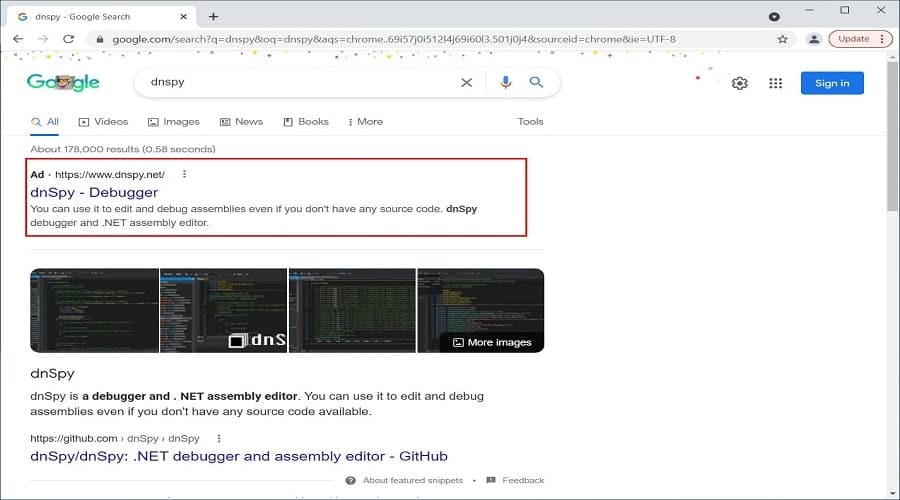

Για την προώθηση του website, οι εγκληματίες φρόντισαν ώστε να καταχωρηθεί το dnSpy[.]net στην πρώτη σελίδα της Google, κατά την αναζήτηση. Αυτό το domain καταχωρήθηκε επίσης σε περίοπτη θέση σε Bing, Yahoo, AOL, Yandex και Ask.com.

Επιπλέον, οι hackers φρόντισαν να εμφανίζουν διαφημίσεις για το κακόβουλο dnSpy στο πάνω μέρος, στα αποτελέσματα αναζήτησης.

Η κακόβουλη εφαρμογή dnSpy μοιάζει με το κανονικό πρόγραμμα όταν εκτελείται. Επιτρέπει στους ερευνητές και τους developers να ανοίγουν .NET applications, να τις διορθώνουν και να εκτελούν όλες τις κανονικές λειτουργίες του προγράμματος.

Ωστόσο, όταν ανοίγει η κακόβουλη εφαρμογή dnSpy [VirusTotal], θα εκτελέσει μια σειρά από εντολές που δημιουργούν προγραμματισμένες εργασίες που εκτελούνται με αυξημένα δικαιώματα.

Δείτε επίσης: Banking malware: Τα πιο επικίνδυνα trojans που έχουν υπάρξει!

Σύμφωνα με τους ερευνητές, το κακόβουλο dnSpy app εκτελεί τις ακόλουθες ενέργειες:

- Απενεργοποιεί το Microsoft Defender

- Απενεργοποιεί το User Account Control.

- Χρησιμοποιεί το bitsadmin.exe για λήψη του curl.exe στο %windir%\system32\curl.exe.

- Χρησιμοποιεί το curl.exe και το bitsadmin.exe για τη λήψη διαφόρων payloads στο φάκελο C:\Trash και την εκκίνηση τους.

Τα payloads λαμβάνονται από το http://4api[.]net/ και, όπως είπαμε και παραπάνω, περιλαμβάνουν μια ποικιλία malware που εγκαθίστανται στις συσκευές:

- %windir%\system32\curl.exe – Το πρόγραμμα curl.

- C:\Trash\c.exe – Άγνωστο [VirusTotal]

- C:\Trash\ck.exe – Άγνωστο

- C:\Trash\cbot.exe – Clipboard Hijacker [VirusTotal]

- C:\Trash\cbo.exe – Άγνωστο [VirusTotal]

- C:\Trash\qs.exe – Quasar RAT [VirusTotal]

- C:\Trash\m.exe – Miner [VirusTotal]

- C:\Trash\d.exe – Legitimate Defender Control application για απενεργοποίηση του Microsoft Defender. [VirusTotal]

- C:\Trash\nnj.exe – Άγνωστο

Το clipboard hijacker (cbot.exe) χρησιμοποιεί διευθύνσεις κρυπτονομισμάτων που χρησιμοποιήθηκαν σε προηγούμενες επιθέσεις με κάποια επιτυχία. Η διεύθυνση bitcoin έχει κλέψει 68 συναλλαγές bitcoin (συνολικού ύψους περίπου 4.200 $).

Οι διευθύνσεις κρυπτονομισμάτων που χρησιμοποιούνται ως μέρος αυτής της καμπάνιας είναι:

- Bitcoin: 175A7JNERg82zY3xwGEEMq8EyCnKn797Z4

- Ethereum: 0x4dd10a91e43bc7761e56da692471cd38c4aaa426

- Litecoin: LQFiuJQCfRqcR9TjqYmi1ne7aANpyKdQpX

- Tron?: TPRNNuj6gpBQt4PLsNv7ZVeYHyRJGgJA61

Αυτήν τη στιγμή, τόσο το dnSpy[.]net όσο και το GitHub repository που χρησιμοποιούνταν για αυτή τη malware εκστρατεία, έχουν κλείσει.

Δείτε επίσης: FlexBooker: Παραβίαση δεδομένων επηρεάζει πάνω από 3,7 εκατομμύρια λογαριασμούς

Ωστόσο, οι ερευνητές και οι developers πρέπει να είναι πολύ προσεκτικοί, καθώς οι εγκληματίες εκμεταλλεύονται δημοφιλή projects και λογισμικά που χρησιμοποιούν οι ειδικοί, για να μολύνουν τις συσκευές τους με malware.

Οι επιθέσεις σε ερευνητές και developers γίνονται όλο και πιο συνηθισμένες και στοχεύουν στην κλοπή σημαντικών στοιχείων (π.χ. source code, ευπάθειες που δεν έχουν αποκαλυφθεί κλπ) ή την πρόσβαση σε σημαντικά δίκτυα.

IOCs:

dnSpy-net-win32.zip - 6112e0aa2a53b6091b3d7834b60da6cd2b3c7bf19904e05765518460ac513bfa

dnSpy-net-win64.zip - 005526de4599f96a4a1eba9de9d6ad930de13d5ea1a23fada26e1575f4e3cf85

curl.exe - 0ba1c44d0ee5b34b45b449074cda51624150dc16b3b3c38251df6c052adba205

c.exe - cabc62b3077c2df3b69788e395627921c309e112b555136e99949c5a2bbab4f2

ck.exe - NA

cbot.exe - 746a7a64ec824c63f980ed2194eb7d4e6feffc2dd6b0055ac403fac57c26f783

cbo.exe - e998df840b687ec58165355c1d60938b367edc2967df2a9d44b74ad38f75f439/

qs.exe - 70ad9112a3f0af66db30ebc1ab3278296d7dc36e8f6070317765e54210d06074

m.exe - 8b7874d328da564aca73e16ae4fea2f2c0a811ec288bd0aba3b55241242be40d

d.exe - 6606d759667fbdfaa46241db7ffb4839d2c47b88a20120446f41e916cad77d0b

nnj.exe - NAΠηγή: Bleeping Computer