Η Microsoft εξέδωσε προειδοποίηση για μια συνεχιζόμενη εκστρατεία spear-phishing που στοχεύει αεροπορικούς και ταξιδιωτικούς οργανισμούς, με πολυάριθμα trojans απομακρυσμένης πρόσβασης (RAT) που αναπτύσσονται με τη χρήση ενός νέου malware loader.

Συγκεκριμένα, ο τεχνολογικός κολοσσός ανέφερε στη σχετική του ανακοίνωση τα ακόλουθα: «Τους τελευταίους μήνες, η Microsoft παρακολουθεί μια δυναμική εκστρατεία που στοχεύει τους τομείς της αεροδιαστημικής και των ταξιδιών με spear-phishing emails, τα οποία διανέμουν ένα loader που αναπτύσσεται ενεργά και παραδίδει, στη συνέχεια, το RevengeRAT ή το AsyncRAT.»

Διαβάστε επίσης: Janeleiro: Το νέο banking trojan που στοχεύει οργανισμούς και κυβερνήσεις

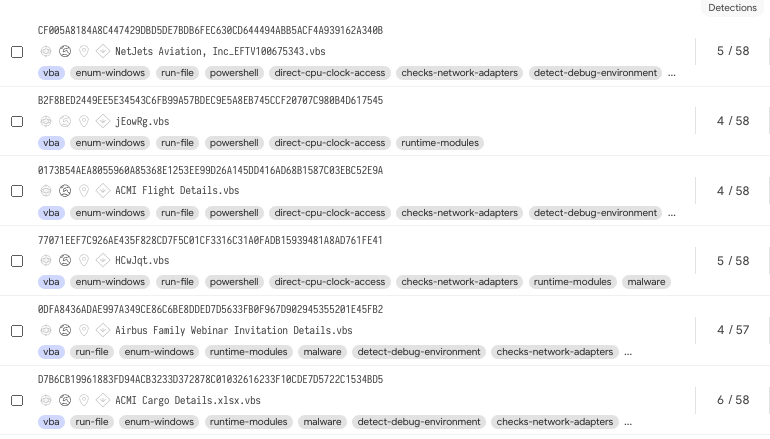

Τα phishing emails των επιτιθέμενων πλαστογραφούν νόμιμους οργανισμούς και χρησιμοποιούν ως «δόλωμα» εικόνες που παρουσιάζονται ως έγγραφα PDF, τα οποία υποτίθεται ότι περιέχουν πληροφορίες σχετικά με διάφορους κλάδους, συμπεριλαμβανομένων εκείνων της αεροδιαστημικής και των ταξιδιών.

Όπως παρατήρησε η Microsoft κατά την παρακολούθηση αυτής της εκστρατείας, οι κακόβουλοι παράγοντες έχουν ως τελικό στόχο να αποκτήσουν πρόσβαση και να κλέψουν δεδομένα από «μολυσμένες» συσκευές, χρησιμοποιώντας τις δυνατότητες του απομακρυσμένου ελέγχου, του keylogging και της κλοπής κωδικών πρόσβασης των RAT.

Μόλις αναπτυχθεί, το malware επιτρέπει στους χάκερς να τραβήξουν screenshots, καθώς και να κλέψουν credentials, webcam data, browser και clipboard data και data συστήματος και δικτύου.

Δείτε ακόμη: Teabot: Το νέο Android malware στοχεύει τράπεζες στην Ευρώπη!

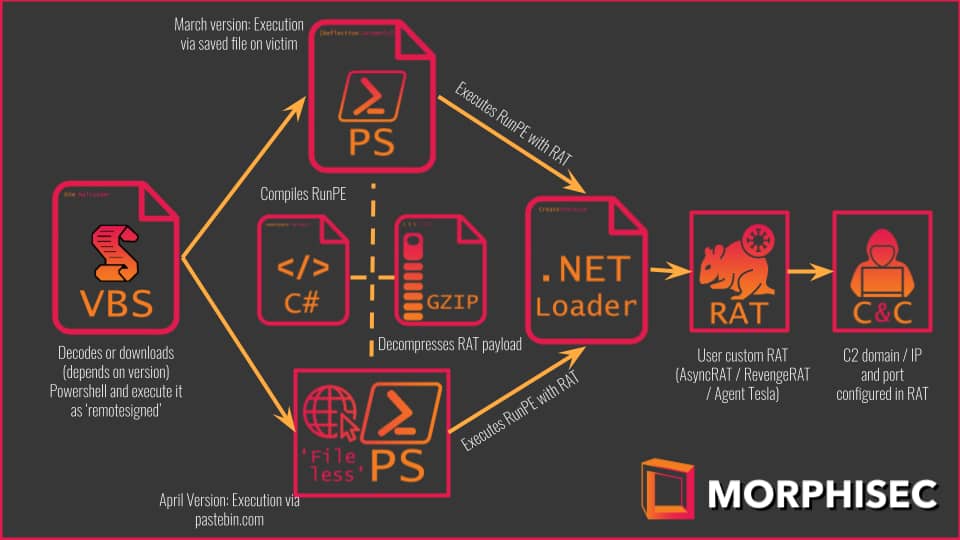

Το πρόσφατα ανακαλυφθέν loader – που αναλυτές malware της Morphisec ονόμασαν “Snip3” – χρησιμοποιείται για τη διανομή των Revenge RAT, AsyncRAT, Agent Tesla, και NetWire RAT payloads σε παραβιασμένα συστήματα.

Επιπλέον, τα links που καταχρώνται νόμιμες web υπηρεσίες και ενσωματώνονται στα phishing emails, κατεβάζουν τα αρχεία VBScript VBS πρώτου σταδίου που εκτελούν ένα PowerShell script δεύτερου σταδίου, το οποίο με τη σειρά του εκτελεί το τελικό RAT payload χρησιμοποιώντας το Process Hollowing.

Πρόταση: Παγκόσμια phishing καμπάνια διασπείρει νέα στελέχη malware

Το Snip3 έρχεται επίσης με τη δυνατότητα αναγνώρισης sandboxing και virtual περιβαλλόντων, σύμφωνα με την Morphisec, γεγονός που το καθιστά ιδιαίτερα ικανό να παρακάμψει detection-centric anti-malware λύσεις.

Για να αποφύγει τον εντοπισμό, το malware loader χρησιμοποιεί πρόσθετες τεχνικές όπως οι ακόλουθες:

- Εκτέλεση PowerShell code με την «remotesigned» παράμετρο

- Χρήση του Pastebin και του top4top για staging

- Compilation των RunPE loaders στο endpoint

Οι οργανισμοί μπορούν να χρησιμοποιούν δείγματα queries που έχει κοινοποιήσει η Microsoft για «εξελιγμένο κυνήγι» χρησιμοποιώντας το Microsoft 365 Defender, για να τους βοηθήσει να εντοπίσουν και να διερευνήσουν παρόμοια ύποπτη συμπεριφορά και δραστηριότητα που συνδέεται με αυτή την τρέχουσα εκστρατεία phishing.

Πηγή πληροφοριών: bleepingcomputer.com