Ένα υβριδικό botnet DDoS γνωστό για τη μετατροπή ευπαθών συσκευών Windows σε bots κρυπτογράφησης Monero τώρα σαρώνει και μολύνει συστήματα Linux. Ενώ οι συγγραφείς του botnet το ονόμασαν Satan DDoS, οι ερευνητές ασφαλείας το αποκαλούν Lucifer για να το διαφοροποιήσουν από το Satan ransomware.

Εκτός από την προσθήκη υποστήριξης στόχευσης Linux, οι δημιουργοί του Lucifer έχουν επίσης επεκτείνει τις δυνατότητες της έκδοσης των Windows για να κλέψουν credentials και να κλιμακώσουν προνόμια χρησιμοποιώντας το εργαλείο Mimikatz μετά την παραβίαση.

Όταν εντοπίστηκε για πρώτη φορά από τους ερευνητές της Palo Alto Networks Unit 42 τον Μάιο, το malware ανέπτυσσε ένα XMRig miner σε υπολογιστές με Windows που είχαν μολυνθεί με την χρήση όπλων που στοχεύουν σε ευπάθειες υψηλής και κρίσιμης σοβαρότητας ή από brute-forcing μηχανές με ανοιχτές θύρες TCP 135 (RPC) και 1433 (MSSQL).

Παρόμοιες δυνατότητες με την έκδοση των Windows

Όπως περιγράφεται λεπτομερώς σε μια έκθεση που δημοσιεύθηκε σήμερα από τους ερευνητές της ομάδας ATLAS Security Engineering & Response (ASERT) της NETSCOUT, η θύρα Linux εμφανίζει το ίδιο μήνυμα καλωσορίσματος με την παραλλαγή των Windows.

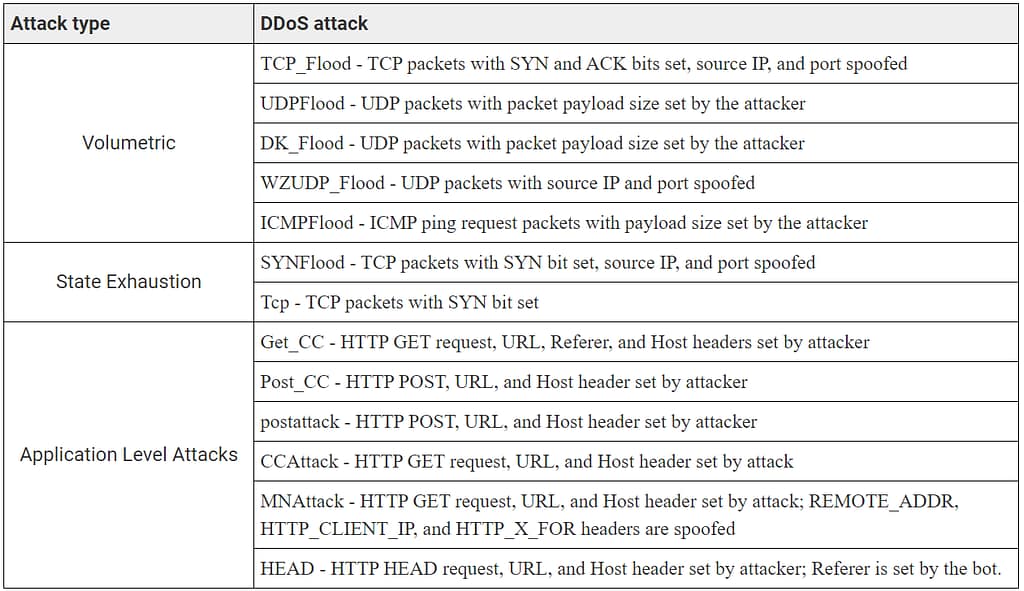

Η νέα έκδοση Linux διαθέτει δυνατότητες παρόμοιες με το αντίστοιχο των Windows, συμπεριλαμβανομένων των λειτουργικών μονάδων που έχουν σχεδιαστεί για κρυπτογράφηση και για την εκκίνηση επιθέσεων flooding που βασίζονται σε TCP, UCP και ICMP.

Επιπλέον, οι συσκευές Linux που έχουν μολυνθεί με Lucifer μπορούν επίσης να χρησιμοποιηθούν σε επιθέσεις DDoS που βασίζονται σε HTTP (συμπεριλαμβανομένων των HTTP GET- και POST-banjir και HTTP «CC» DDoS επιθέσεις).

Ο πλήρης κατάλογος των επιθέσεων DDoS που μπορούν να πραγματοποιηθούν χρησιμοποιώντας συσκευές μολυσμένες με Lucifer διατίθεται στον παρακάτω πίνακα.

Διαρκώς επικίνδυνο botnet πολλαπλών πλατφορμών

Προσθέτοντας υποστήριξη για πρόσθετες πλατφόρμες, οι συγγραφείς του Lucifer διασφαλίζουν ότι μπορούν να επεκτείνουν τον συνολικό αριθμό συσκευών που ελέγχονται από το botnet τους.

Αυτό μεταφράζεται σε πολύ περισσότερη κρυπτογράφηση που θα εξορύσσεται από το botnet στο μέλλον – τον Μάιο όταν εντοπίστηκε για πρώτη φορά, τα πορτοφόλια κρυπτογράφησης του Lucifer περιείχαν μόνο Monero αξίας 30 $ – καθώς και σε πιο επικίνδυνες επιθέσεις DDoS που θα πραγματοποιούνται ενάντια σε πιθανούς στόχους.

“Στην αρχή, ένα υβριδικό bot cryptojacker / DDoS φαίνεται λίγο ασυνήθιστο. Ωστόσο, δεδομένης της επικράτησης των επιθέσεων DDoS μέσα στην παράνομη αρένα κρυπτοσυχνότητας, είναι περίεργο να έχουμε ένα “one-stop” bot”, ανέφεραν οι ερευνητές.

“Αυτό επιτρέπει στους ελεγκτές να εκπληρώνουν τις ανάγκες τους με μια απλή κίνηση παρά να τους αναγκάζουν να χρησιμοποιούν υπηρεσίες booter / stresser ή άλλα botnets DDoS για να αποτρέψουν την πρόοδο των αντιπάλων τους.”