Μια νέα phishing εκστρατεία καταχράται τρεις εταιρικές υπηρεσίες cloud – το Microsoft Azure, το Microsoft Dynamics και το IBM Cloud – για να κλέψει credentials σύνδεσης. Αυτή η νέα phishing εκστρατεία που υποτίθεται ότι προέρχεται από ένα Help Desk με την ονομασία “servicedesk.com”, μιμείται την διατύπωση που χρησιμοποιείται από πραγματικά IT helpdesk domains σε εταιρικά περιβάλλοντα. Το email έχει τη μορφή ειδοποίησης “quarantined mail” που αποστέλλεται συχνά σε εργασιακούς χώρους, μέσω προϊόντων ασφαλείας email και φίλτρων ανεπιθύμητης αλληλογραφίας (spam), ζητώντας από τον χρήστη να “απελευθερώσει μηνύματα που έχουν κολλήσει στην ουρά”.

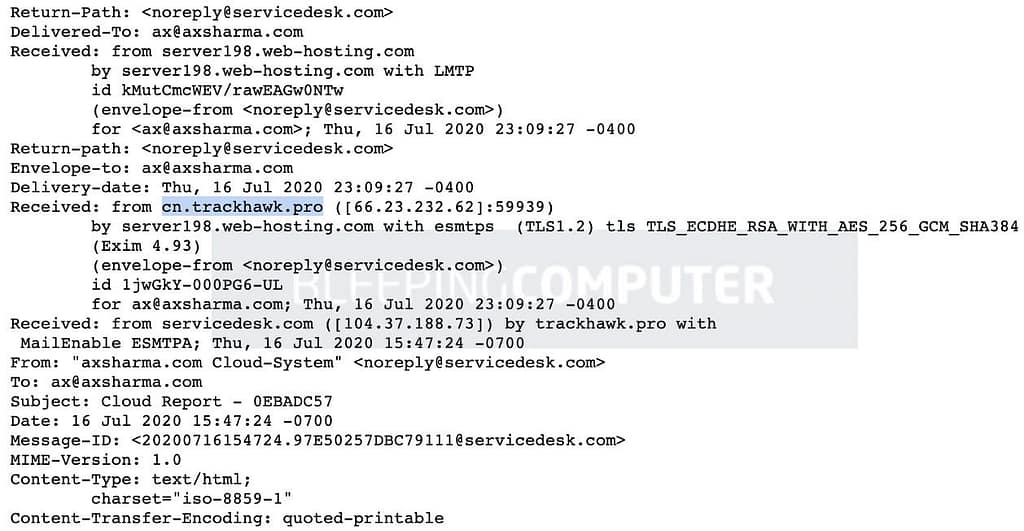

Η διεύθυνση (φάκελος) “Από:” που αναγράφεται στο email, είναι το “noreply@servicedesk.com” και ενώ τα domains αποστολέα μπορούν εύκολα να πλαστογραφηθούν, οι κεφαλίδες email για αυτήν την phishing εκστρατεία δείχνουν ότι το email εστάλη από αυτό το domain. Το phishing email αποστέλλεται από ένα ενδιάμεσο domain “cn.trackhawk.pro”, αλλά το αρχικό domain είναι το “servicedesk.com”.

Στα περισσότερα σενάρια email spoofing, μια αναντιστοιχία μεταξύ του email domain “Από:” και του domain που αναφέρεται στην κάτω κεφαλίδα “Λήψη:”, αποτελεί ένδειξη ύποπτης δραστηριότητας. Σε αυτήν την εκστρατείa, το domain “servicedesk.com” χρησιμοποιείται στη διεύθυνση “Από:” (φάκελος) και αντιστοιχεί στο domain που αναφέρεται στην τελευταία κεφαλίδα “Λήψη:”, καθιστώντας το πιο εύκολο να παρακάμψει τα φίλτρα spam.

Αυτές οι κεφαλίδες μπορούν να υποδεικνύουν δύο σενάρια:

- Είτε οι server αλληλογραφίας του “servicedesk.com” παραβιάστηκαν και οι εισβολείς στέλνουν email μέσω αυτών.

- Είτε οι εισβολείς στέλνουν email μέσω του domain “cn.trackhawk.pro”, όμως έβαλαν την κεφαλίδα “Λήψη: από servicedesk.com …” στο κάτω μέρος, ώστε να ταιριάζει με το domain “Από:” (φάκελος), για να φαίνεται πιο πειστικό και αξιόπιστο.

Επιπλέον, το ping του IP που αναφέρεται στο “Λήψη: από servicedesk.com ([104.37.188.73])” επέστρεψε timeouts, υποδεικνύοντας ότι δεν είναι ζωντανό. Η IP “cn.trackhawk.pro” (66.23.232.62) ωστόσο, ανταποκρίνεται σωστά στα pings, υποδεικνύοντας ότι το σενάριο # 2 είναι πιο πιθανό. Ακόμη, η έλλειψη επικυρώσεων DMARC, DKIM και SPF στο domain “servicedesk.com”, επιτρέπει στους spammers να επωφεληθούν από αυτό το domain, όπως φαίνεται σε αυτές τις επιθέσεις.

Η κατάχρηση που υφίστανται οι εταιρικές υπηρεσίες cloud Microsoft Dynamics, Microsoft Azure και IBM Cloud για τη φιλοξενία των phishing σελίδων προορισμού, προσθέτει πειστικότητα στην εκστρατεία. Αυτό ισχύει ιδιαίτερα επειδή τα domains που φιλοξενούνται στο Azure (windows.net) ή στο IBM Cloud λαμβάνουν αυτόματα δωρεάν SSL certificates που περιέχουν τα ονόματα αυτών των εταιρειών, προσθέτοντας ακόμη μεγαλύτερη αξιοπιστία.

Επίσης, στο phishing email υπάρχουν κουμπιά με την ένδειξη “RELEASE MESSAGES” ή “CLEAN-UP CLOUD” που, όταν τα πατήσει ένας χρήστης, αυτά τον μεταφέρουν σε μια νόμιμη διεύθυνση URL του Microsoft Dynamics 365. Στη συνέχεια, αυτή η διεύθυνση URL ανακατευθύνει τον χρήστη σε ένα IBM Cloud domain, το cf.appdomain.cloud, που χρησιμοποιείται για Cloud Foundry deployments της IBM, για να φιλοξενήσει την phishing σελίδα προορισμού. Αυτή η σελίδα προορισμού έχει σχεδιαστεί με κάποιο “βαθμό συνειδητοποίησης” από την πλευρά του εισβολέα, καθώς η εισαγωγή ενός “δοκιμαστικού” κωδικού πρόσβασης που είναι πολύ αδύναμος θα εμφανίσει ένα error “λάθος κωδικός πρόσβασης”.

Η εισαγωγή ενός κωδικού πρόσβασης κατάλληλου μήκους και πολυπλοκότητας, αν πληροί τα κριτήρια που καθορίζονται από το IBM Cloud, θα ανακατευθύνει τον χρήστη σε μια άλλη ψεύτικη σελίδα, επιβεβαιώνοντας το settings update host στο Microsoft Azures hosting domain, windows.net. Αυτή η κακόβουλη σελίδα ανακατευθύνει τελικά τον χρήστη στον ιστότοπο που σχετίζεται με το domain της διεύθυνσης email του. Σε αυτήν την περίπτωση, ο τελικός προορισμός θα είναι το “axsharma.com”.

Τα phishing email παρατηρούνται όλο και περισσότερο, έχοντας στόχο τόσο χρήστες email όσο και εταιρείες, ενώ θα μπορούσαν να έχουν πολύ αρνητικές συνέπειες (π.χ κλοπή δεδομένων, ransomware επιθέσεις). Οι phishing εκστρατείες που καταχρώνται νόμιμες υποδομές cloud αυξάνονται, καθώς προσθέτουν αξιοπιστία στις phishing επιθέσεις και παρέχουν δωρεάν SSL certificates. Η αυξανόμενη πολυπλοκότητα αυτών των επιθέσεων επιτρέπει στους επιτιθέμενους να παρακάμπτουν φίλτρα spam και προϊόντα ασφαλείας, γεγονός που καθιστά ακόμα μεγαλύτερη την ανάγκη για προηγμένα συστήματα ασφαλείας στις εταιρείες.