Αν υπάρχει ένα πράγμα που φαίνεται να μην έχει τέλος στα θέματα ασφαλείας είναι οι συγγραφείς του malware οι οποίοι βάζουν το δικό τους λιθαράκι στο παλιό malware Mirai και δημιουργούν νέα botnet με στόχο να στοιχειώσουν το IoT και τις επιχειρηματικές συσκευές.

Δεν έχει περάσει ούτε ένας μήνας από την στιγμή που ένα μεγαλό botnet εμφανίστηκε από το πουθενά και ξεκίνησε μαζικές επιθέσεις εναντίον των έξυπνων συσκευών – είτε χρησιμοποιώντας default credentials για να πάρουν τον έλεγχο της συσκευής είτε χρησιμοποιώντας εκμεταλλεύσεις για παλαιές ατέλειες ασφαλείας που οι ιδιοκτήτες των συσκευών δεν διόρθωσαν.

Νέα παραλλαγή του Mirai που ονομάζεται Echobot

Η τελευταία παραλλαγή σε αυτή την μακρά σειρά της μάστιγας Mirai ονομάζεται Echobot. Από την στιγμή που εμφανίστηκε στα μέσα Μαΐου, το malware περιγράφηκε για πρώτη φορά από το Palo Alto Networks σε μια έκθεση που δημοσιεύτηκε στις αρχές Ιουνίου και στη συνέχεια σε μια έκθεση ερευνητών ασφαλείας από την Akamai, την προηγούμενη εβδομάδα.

Το ίδιο το κακόβουλο λογισμικό δεν φέρνει τίποτα νέο στον πραγματικό πηγαίο κώδικα Mirai, κάτι που δεν αποτελεί έκπληξη καθώς ο κώδικας Mirai παρέμεινε αμετάβλητος μέσα στα χρόνια.

Το malware Echobot ακολουθεί την τάση, όμως ένας συγγραφέας malware πρόσθεσε modules πάνω από τον αρχικό πηγαίο κώδικα Mirai.

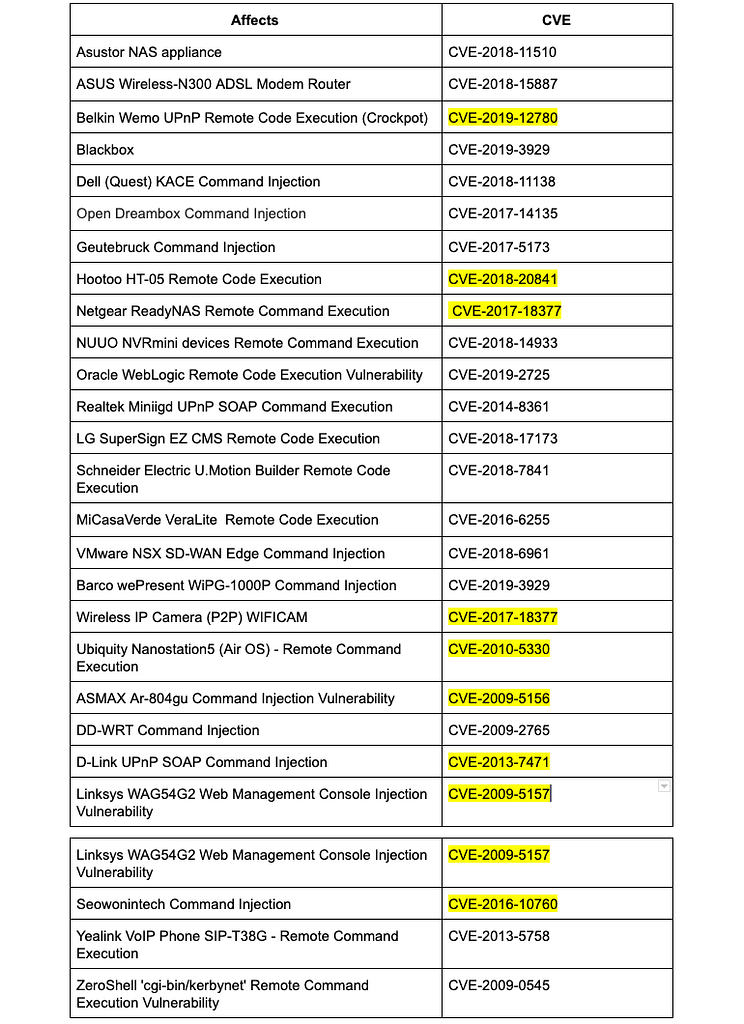

Όταν πρωτοεμφανίστηκαν οι ερευνητές του Palo Alto Networks στις αρχές Ιουνίου, το Echobot χρησιμοποίησε εκμεταλλεύσεις για 18 ευπάθειες. Στην έκθεση της Akamai, μια εβδομάδα αργότερα, το Echobot βρισκόταν στις 26.

Στοχεύοντας IoT συσκευές και επιχειρηματικές εφαρμογές

Αυτό που βρήκα ως το πιο ενδιαφέρον και όχι τόσο περίεργο είναι η συμπερίληψη των cross-application τρωτών σημείων”, δήλωσε ο Larry Cashdollar, ερευνητής απειλών Akamai.

Για παράδειγμα αντί να κολλήσουν σε συσκευές με ενσωματωμένα λειτουργικά συστήματα, όπως router, κάμερες και DVR, τα botnets του IoT χρησιμοποιούν τώρα ευπάθειες στον εταιρικό ιστό (Oracle WebLogic) και στο λογισμικό δικτύωσης (VMware SD-WAN) για να μολύνουν στόχους και να διαδίδουν malware” συνέχισε.

Αυτός ο περίεργος τρόπος εξελίξεως ενός botnet που χρησιμοποιεί άσχετες εκμεταλλεύσεις δεν είναι μοναδικός για το Echobot, αλλά μια διαδικασία μέσω της οποίας περνούν όλα τα botnet του IoT.

Από έξω, οι συγγραφείς κακόβουλων προγραμμάτων φαίνεται να επιλέγουν τυχαία τις εκμεταλλεύσεις τους, αλλά υπάρχει μια διαδικασία για την τρέλα τους.

Όπως ανέφεραν ορισμένοι συγγραφείς botnet του IoT στο παρελθόν, ξεκινούν επιλέγοντας τυχαία εκμεταλλεύσεις, αλλά διατηρούν μόνο αυτές που φέρνουν μεγάλο αριθμό μολυσμένων συσκευών (bots) και απορρίπτουν εκείνες που δεν δουλεύουν.

Οι εκμεταλλεύσεις ανακυκλώνονται μέσω ενός botnet μέσα σε μερικές μέρες, αν δεν δουλεύουν. Επομένως, το τρέχον οπλοστάσιο εκμεταλλεύσεων του Echobot μπορεί να θεωρηθεί ως λίστα των τρωτών σημείων που προσφέρουν τα περισσότερα bot, καθώς και μια λίστα που οι ιδιοκτήτες συσκευών και οι πωλητές ασφαλείας θα ήθελαν να ρίξουν μια ματιά, καθώς παρέχουν μια εικόνα σχετικά με τις συσκευές στις οποίες έχουν γίνει οι περισσότερες επιθέσεις.