Phishing σε Ελληνική Τράπεζα και πόσο γρήγορα αντιδράμε; Την Περασμένη Παρασκευή, 11 του Νοέμβρη 2016, έφτασε στα γραφεία μας το παραπάνω “αισιόδοξο” email από την… Alpha e-Banking Holdings Inc. “Παρακαλουμε να συγχρονισετε Προσθετες σας Κωδικος Ασφαλειας” μας προέτρεπε με αρκετή ανορθογραφία και με ένα… κρυμμένο link: “Καντε κλικ εδω”. Άκου… “Καντε κλικ εδω”; lol!!

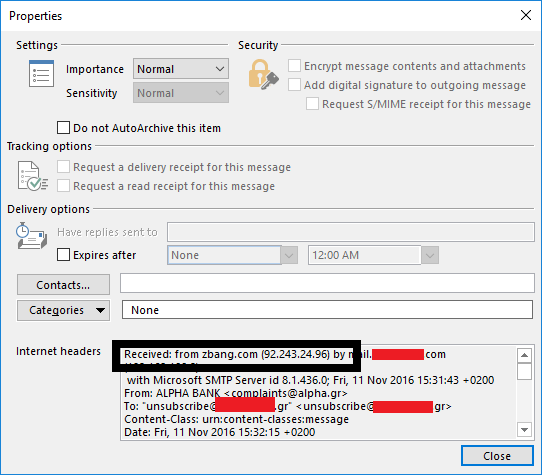

Το πρώτο πράγμα που κάνουμε σε αυτές τις περιπτώσεις είναι να δούμε τo Header του συγκεκριμένου email. Μέσα από το outlook, ανοίγουμε το email και πατάμε File | Properties:

Φαίνεται καθαρά μια διαφορετική διεύθυνση από αυτή που ήθελε να μας δείξει το email: zbang.com από την IP 92.243.24.96. Καθόλου πειστική, δεν συμφωνείτε;

Το δεύτερο πράγμα που κάναμε ήταν να ελέγξουμε το link του εντελώς άκυρου “Καντε κλικ εδω” και είδαμε οτι οδηγούσε στην διεύθυνση: http://microcourse.info/files/tel/ Όταν όμως πατούσες επάνω σε αυτό τότε έκανε redirection στο πραγματικό phishing site: http://prostarwiki.com/cp/alpha.web.gr/ που όπως βλέπουμε στην επόμενη εικόνα, πρόκειται για ένα πλαστό site του web banking της ALPHA BANK:

Αυτό που ζητούσε το site είναι να βάλουμε το Κωδικό Συνδρομητή, το password και τον Πρόσθετο Κωδικό Ασφαλείας. Αν κάποιος έπεφτε στην παγίδα και έδινε αυτά τα στοιχεία τότε έβλεπε την επόμενη φόρμα:

Εδώ οι απατεώνες απλά ζητούν να δώσουμε τον Κωδικό Ασφαλείας από την συσκευή (2-factor-authentication) που δίνει η Τράπεζα ή από την αντίστοιχη εφαρμογή για κινητά. Αυτό θεωρούμε οτι είναι ένα πρόσθετο βήμα που έκαναν οι κλέφτες, σε περίπτωση που δεν τον δώσαμε στην προηγούμενη οθόνη, ώστε να σιγουρευτούν πως θα τον δώσουμε εδώ!

Αμέσως μετά η “εφαρμογή” μας πηγαίνει στην εξής φόρμα:

Το πρόγραμμα, μας ξαναζητά κωδικό ασφαλείας για άλλη μια φορά και για να είμαστε ακριβείς, όταν τον δώσουμε μας τον ζητά για μία ακόμη φορά, ίσως όχι τόσο για να σιγουρευτεί οτι δίνουμε τον σωστό, αλλά ίσως για να… μαζέψει valid κωδικούς ασφαλείας!!

Τέλος, και αφού έχουμε στείλει 3 κωδικούς ασφαλείας (ή 4 με αυτόν που δώσαμε και στην φόρμα εισαγωγής των credentials), μας “καθησυχάζουν” με την τελευταία αυτή οθόνη:

“Ο λογαριασμός σας έχει συγχρονιστεί με επιτυχία. Η διαδικτυακή πρόσβαση θα ενεργοποιηθεί σε 2 ώρες. σας ευχαριστώ” ή αλλιώς, μέσα σε 2 ώρες θα έχετε χάσει όλα σας τα λεφτά… όπως υπονοεί και η παραπάνω οθόνη!! Άσχετα πάντως με το αποτέλεσμα, πρέπει να ομολογήσουμε οτι (σε σχέση με το αρχικό email) η ορθογραφία τους έχει βελτιωθεί σημαντικά… (τυχαίο;;)!

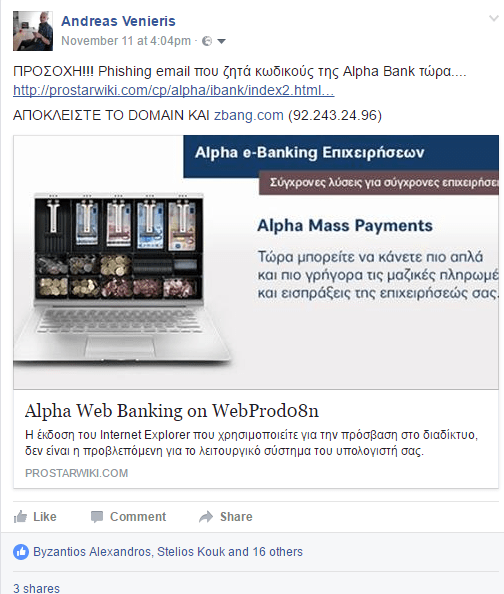

Αφού είδα λοιπόν όλα τα παραπάνω, το πρώτο που έκανα είναι να βγάλω alert την ίδια στιγμή, στην προσωπική μου σελίδα στο Facebook & Twitter. Αυτό έγινε την ίδια ημέρα, Παρασκευή 11 Νοεμβρίου 2016 και ώρα 16:04 όπως δείχνει και η παρακάτω εικόνα.

Πόσο γρήγορα έγινε γνωστό…

Πρέπει να πούμε οτι ο Firefox ήταν ήδη ενημερωμένος για την συγκεκριμένη διεύθυνση και την είχε ήδη μπλοκαρισμένη:

O Chrome ενημερώθηκε μερικές ώρες μετά το post μας κι την επόμενη ημέρα το πρωί η σελίδα είχε ήδη μπλοκαριστεί και από μερικά Antiviruses όπως για παράδειγμα το ESET NOD32:

Επίσης δεν θα ήταν καθόλου κακό να αναφέρουμε οτι ο περίφημος Edge της Microsoft δεν έχει πάρει “χαμπάρι”, εμφανίζοντας κανονικά το συγκεκριμένο site.

Το phishing site τώρα υπάρχει;

Έχει ενδιαφέρον να αναφέρουμε οτι λίγες ώρες μετά την αναφορά κάποιοι άλλαξαν τον κατάλογο που φιλοξενούσε το phishing site νομίζοντας ίσως οτι θα την πατάγαμε και (1) θα νομίζαμε οτι έκλεισε και (2) θα μπορούσαν να ξεγελάσουν τους σοβαρούς (με την ασφάλεια) Web Browsers!

Το site που οι κλέφτες είχαν βάλει το site τους, ήταν κάποιου (κατά πάσα πιθανότητα) απλού και αθώου ανθρώπου που διατηρεί ένα προσωπικό site. Δεν ήξεραν όμως οτι (εκτός των άλλων προβλημάτων ασφαλείας) είχε και Directory Listing. Με αυτόν τον τρόπο είδαμε οτι αμέσως μετά την αναφορά μας, ο κατάλογος άλλαξε από http://prostarwiki.com/cp/alpha.web.gr/ σε http://prostarwiki.com/cp/alpha/ όπως φαίνεται και στην επόμενη (πριν/μετά) εικόνα:

Δώστε βάση επίσης στην ημερομηνία και ώρα δημιουργίας του phishing site! Αρκετούς μήνες πριν…

Κατά τα άλλα το Phishing Site τώρα που γράφονται αυτές οι γραμμές υπάρχει στην διεύθυνση http://prostarwiki.com/cp/alpha/ibank/index2.html?netKpoZxJf5FscjPWiCqShTgaIG1d07Bv6OYRXM9wHrmzQNVbD8AlUykE2Lu43jVbCc84g6qHdAkO3NzauwWt0Fe5rML7T9KnZB2SUhQXEsDxYPmilRpIyJoG1vf51584251573?EsetProtoscanCtx=1aefd240290

Παίζει όμως μόνο η πρώτη σελίδα. Οι υπόλοιπες φαίνεται να μην είναι προσβάσιμες, επίσης δεν είναι προσβάσιμο και το directory listing το οποίο φαίνεται να έχει μπλοκαριστεί από τον hosting provider.

Συμπεράσματα

Σε γενικές γραμμές είμαστε ευχαριστημένοι για το feedback και το response time των βασικών παικτών του Internet μετά από ένα απλό post στο fb / twitter. Ένα μπράβο στους Firefox, Chrome και ESET και ένα thumb-down στον Microsoft Edge.

Όπως όμως κάνουμε και θα κάνουμε κάθε φορά, εμείς θα παραθέτουμε τα γεγονότα όπως ακριβώς έγιναν και θα αφήνουμε τα βασικά συμπεράσματα σε εσάς…

Stay tuned… 😉