Hackers που δραστηριοποιούνται κυρίως στη Νοτιοανατολική Ασία έχουν αναπτύξει ένα νέα bootkit trojan, που μεταμφιέζεται ως ενσωματωμένο Net command της Microsoft για να αποφύγει τον εντοπισμό.

Η απειλή ανακαλύφθηκε από το Ρωσικό πωλητή ασφάλειας, Kaspersky Labs, ο οποίος συνεχίζει λέγοντας ότι το bootkit φαίνεται να είναι μια εξέλιξη από το HDD Rootkit, ένα παρόμοιο εργαλείο που εντοπίστηκε για πρώτη φορά πίσω το 2006.

Αυτή η νέα έκδοση ονομάστηκε HDRoot λόγω των ομοιοτήτων του με το πρωτότυπο rootkit και έχει αναπτυχθεί από ένα advanced persistent threat (APT) γνωστό με το όνομα της Winnti Group, που δραστηριοποιείται από το 2009.

Η Kaspersky υποστηρίζει ότι το bootkit ενεργά αξιοποιείται στην άγρια φύση και αφού εντοπίστηκε για πρώτη φορά και μπλοκαρίστηκε, οι χάκερς του Winnti έκαναν γρήγορα τροποποιήσεις στον αρχικό πηγαίο κώδικα του HDRoot ως απάντηση.

Οι ερευνητές ασφαλείας αναφέρουν ότι οι περισσότερες επιθέσεις με HDRoot έχουν παρατηρηθεί στη Νότια Κορέα, αλλά ότι έχουν επίσης πληγεί και το Ηνωμένο Βασίλειο και η Ρωσία.

Το πώς αυτό το συγκεκριμένο bootkit δουλεύει είναι με το να κρύβεται μέσα σε μια τροποποιημένη έκδοση του βοηθητικού προγράμματος Net command, net.exe. Η λειτουργικότητα δεν μεταβάλλεται, έτσι όταν οι χρήστες τρέχουν το net.exe δεν θα παρατηρήσουν κάτι λάθος.

Αυτό το αρχείο είναι ύποπτο, εντούτοις, κυρίως επειδή είναι υπογεγραμμένο με ένα πιστοποιητικό που εκδίδεται από την κινεζική εταιρεία Guangzhou YuanLuo Technology, το οποίο είχε αναφερθεί ως ύποπτο λίγο καιρό πριν.

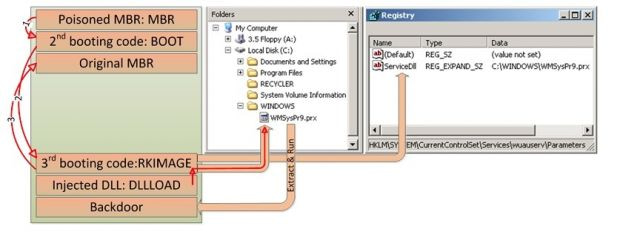

Αυτό είναι το σημείο εισόδου σε μολυσμένα συστήματα, επιτρέποντάς του να θέσει σε κίνδυνο τον σκληρό δίσκο MBR (Master Boot Record) του στόχου και από εκεί, να κατεβάσει και να ξεκινήσει οποιοδήποτε άλλο κακόβουλο λογισμικό.

Στα δείγματα HDRoot που μπόρεσε να αναλύσει, η Kaspersky παρατήρησε ότι το bootkit διέθετε δύο backdoors. Για να το κάνει αυτό, χρησιμοποίησε δύο μεθόδους.

Στην πρώτη μέθοδο θεωρητικά τοποθέτησε τις κερκόπορτες χρησιμοποιώντας ένα ύποπτο Svchost.exe αρχείο, το οποίο ήταν ορατή σε προϊόντα AV, ενώ στην δεύτερη εργάστηκε ως μια memory-hosted exploit, πολύ πιο δύσκολη να ανιχνευθεί.

Εκτός από τα προληπτικά μέτρα, που πήρε ο δημιουργός του HDRoot για να κρύψει το bootkit στα αρχικά της στάδια της μόλυνσης και πιο συγκεκριμένα να μην εμποδίζει ή να μην καθυστερεί το λειτουργικό σύστημα από την εκκίνηση, οι ερευνητές της Kaspersky είπαν ότι η bootkit παραλύει κάποιες άλλες υπηρεσίες των Windows, όπως τα Windows Update ή το Task Scheduler, οι οποίες παύουν να εργάζονται συνολικά.

Επιπλέον, οι μηχανές antivirus θα μπορούσαν να ανιχνεύσουν την παρουσία του HDRoot σε ένα σύστημα, χρησιμοποιώντας κάποιες άλλες ενδείξεις που άφηνε πίσω το bootkit, όπως λάθος ονόματα διαδρομής μητρώου και ονόματα μεταβλητών και λανθασμένως αντικατεστημένα ορισμένα στοιχεία μητρώου.

Η Kaspersky δήλωσε ότι το εν λόγω antivirus προϊόν της είναι σε θέση να ανιχνεύσει HDRoot.