Η χρήση του εμπορικού κατασκοπευτικού λογισμικού αυξάνεται, με τους φορείς να αξιοποιούν αυτά τα εξελιγμένα εργαλεία για τη διεξαγωγή επιχειρήσεων surveillance εναντίον ολοένα και περισσότερων στόχων. Η Cisco Talos απέκτησε νέες πληροφορίες σχετικά με ένα εμπορικό προϊόν spyware που προσφέρεται από την εταιρεία κατασκοπευτικού λογισμικού Intellexa (πρώην Cytrox).

Δείτε επίσης: Αρμενία: Δημοσιογράφοι και ακτιβιστές στο στόχαστρο του Pegasus spyware

Η χρήση κατασκοπευτικού λογισμικού, όπως το Alien και το Predator, αυξάνεται ολοένα και περισσότερο.

Η χρήση εμπορικού κατασκοπευτικού λογισμικού από απειλητικούς φορείς αυξάνεται και ο αριθμός των εταιρειών που παρέχουν αυτά τα προϊόντα και τις υπηρεσίες φαίνεται να αυξάνεται. Τα περισσότερα εμπορικά προγράμματα κατασκοπείας προορίζονται για κυβερνητική χρήση, με εταιρείες όπως η NSO Group να διαφημίζουν τα προϊόντα τους ως τεχνολογία που βοηθά στην πρόληψη της τρομοκρατίας, στη διερεύνηση του εγκλήματος και στην ενίσχυση της εθνικής ασφάλειας. Τα τελευταία χρόνια, ηθικά και νομικά ερωτήματα έχουν στροβιλιστεί γύρω από τη χρήση εργαλείων παρακολούθησης, τα οποία έχουν γίνει γνωστά στην κοινότητα της ασφάλειας ως “mercenary spyware”. Σε απάντηση στην ταχεία διάδοση και την αυξανόμενη ανησυχία για την κακή χρήση αυτών των προϊόντων, στις 27 Μαρτίου 2023, η κυβέρνηση Biden-Harris υπέγραψε εκτελεστικό διάταγμα που απαγορεύει στην κυβέρνηση των ΗΠΑ να χρησιμοποιεί εμπορικό κατασκοπευτικό λογισμικό που ενέχει κινδύνους για την εθνική ασφάλεια ή έχει χρησιμοποιηθεί καταχρηστικά από ξένους φορείς για να επιτρέψει την παραβίαση των ανθρωπίνων δικαιωμάτων.

Δείτε επίσης: Operation Magalenha: Βραζιλιάνοι hackers στοχεύουν πορτογαλικά χρηματοπιστωτικά ιδρύματα

Οι προμηθευτές spyware φροντίζουν να κάνουν τα τελικά ωφέλιμα φορτία δύσκολα ανιχνεύσιμα, αποκτήσιμα, αναλυόμενα και προστατευόμενα από αυτά, δημιουργώντας ακολουθίες ανάπτυξης που συχνά δεν απαιτούν καμία ή ελάχιστη αλληλεπίδραση του χρήστη. Ο μηχανισμός παράδοσης είναι συνήθως μια αλυσίδα εκμετάλλευσης που μπορεί να ξεκινήσει ένα zero-click exploit, όπως το FORCEDENTRY, το οποίο παράγεται από την ισραηλινή εταιρεία spyware NSO Group, ή με έναν σύνδεσμο στον οποίο το θύμα εξαπατάται να κάνει κλικ (δηλαδή, ένα “one-click” exploit), όπως αυτό που δημιούργησε η εταιρεία παρακολούθησης Cytrox για να αναπτύξει το δικό της spyware γνωστό ως “PREDATOR”. (Σημείωση: Η Cytrox ανήκει στην Intellexa, η οποία πουλά το λογισμικό κατασκοπείας PREDATOR.)

Το Predator είναι ένα mercenary spyware που κυκλοφορεί τουλάχιστον από το 2019, σχεδιασμένο να είναι ευέλικτο ώστε να μπορούν να παραδίδονται νέα modules βασισμένα στην Python χωρίς την ανάγκη repeated exploitation, καθιστώντας το έτσι ιδιαίτερα ευέλικτο και επικίνδυνο.

Η νέα ανάλυση της Talos αποκάλυψε τις εσωτερικές λειτουργίες του PREDATOR και τους μηχανισμούς που χρησιμοποιεί για να επικοινωνεί με το άλλο spyware component που αναπτύχθηκε μαζί του, γνωστό ως “ALIEN”. Και τα δύο στοιχεία συνεργάζονται για να παρακάμψουν τα παραδοσιακά χαρακτηριστικά ασφαλείας του Android λειτουργικού συστήματος. Τα ευρήματά αποκαλύπτουν την έκταση της διαπλοκής των δυνατοτήτων μεταξύ του PREDATOR και του ALIEN, παρέχοντας απόδειξη ότι το ALIEN είναι κάτι πολύ περισσότερο από ένας απλός loader για το PREDATOR, όπως πιστεύαμε στο παρελθόν.

Intellexa spyware framework

Τα προϊόντα spyware της Intellexa, όπως και τα περισσότερα πρόσφατα εκτεθειμένα εργαλεία spyware, έχουν πολλαπλά components που μπορούν να ομαδοποιηθούν σε τρεις κύριες κατηγορίες που ευθυγραμμίζονται με τα διαδοχικά στάδια μιας επίθεσης.

Τα δύο πρώτα – εκμετάλλευση και κλιμάκωση προνομίων – συχνά ομαδοποιούνται σε αλυσίδες εκμετάλλευσης, οι οποίες ξεκινούν με την εκμετάλλευση μιας απομακρυσμένης ευπάθειας για την απόκτηση προνομίων απομακρυσμένης εκτέλεσης κώδικα (RCE), ακολουθούμενα από την παράκαμψη του μετριασμού και την κλιμάκωση των προνομίων, καθώς οι ευάλωτες διεργασίες είναι συχνά λιγότερο προστατευμένες.

Ένα παράδειγμα του initial chain καλύπτεται λεπτομερώς σε αυτή την ανάρτηση του 2021 από την Google TAG. Η έκθεση περιγράφει πώς οι αντίπαλοι εκμεταλλεύτηκαν πέντε διαφορετικές ευπάθειες zero-day για να παραδώσουν το ALIEN, το implant που είναι υπεύθυνο για τη φόρτωση του spyware PREDATOR. Οι ευπάθειες, οι οποίες ανακαλύφθηκαν το 2021, είναι οι CVE-2021-37973, CVE-2021-37976, CVE-2021-38000, CVE-2021-38003 – όλες επηρεάζουν τον Google Chrome, και CVE-2021-1048 τόσο στο Linux όσο και στο Android.

Δείτε επίσης: Buhti ransomware: Xρησιμοποιεί leaked κώδικα για Windows, Linux

Ενώ τα Alien και Predator μπορούν να χρησιμοποιηθούν εναντίον κινητών συσκευών Android και iOS, τα δείγματα που ανέλυσε η Cisco Talos σχεδιάστηκαν ειδικά για Android. Για την κλιμάκωση προνομίων, το spyware έχει ρυθμιστεί να χρησιμοποιεί μια μέθοδο που ονομάζεται Quaileggs- αν δεν υπάρχει Quaileggs, θα χρησιμοποιήσει μια διαφορετική μέθοδο που ονομάζεται “kmem”. Τα δείγματα που αναλύθηκαν εκτελούσαν το Quaileggs.

Δεν υπάρχει τρόπος να γνωρίζουμε με βεβαιότητα ποια ευπάθεια εκμεταλλεύεται το QUAILEGGS χωρίς να έχουμε πρόσβαση στον ίδιο τον κώδικα. Παρ’ όλα αυτά, η ομάδα της Cisco Talos αποφάσισε να μοιραστεί την αξιολόγησή με την ελπίδα ότι άλλοι ερευνητές θα μπορέσουν να την συμπληρώσουν.

Εκτιμάται ότι το QUAILEGGS πιθανότατα εκμεταλλεύεται την προαναφερθείσα ευπάθεια zero-day, CVE-2021-1048. Με βάση την ανάλυση της αιτίας της Google, αυτή η ευπάθεια επιτρέπει την εισαγωγή κώδικα σε προνομιούχες διεργασίες, κάτι που συμβαίνει ακριβώς με το ALIEN όταν χρησιμοποιείται το QUAILEGGS. Σύμφωνα με τα αρχεία καταγραφής git της ανάπτυξης του πυρήνα Linux, η ευπάθεια ήταν δημόσια από τον Αύγουστο του 2020 και επιδιορθώθηκε τον Σεπτέμβριο, ωστόσο ορισμένα τηλέφωνα Google Pixel παρέμειναν ευάλωτα μέχρι τον Μάρτιο του 2021 και συσκευές Samsung τουλάχιστον μέχρι τον Οκτώβριο του 2021.

Από τα PREDATOR components στα οποία είχε πρόσβαση η Cisco Talos, εκτιμάται ότι υπάρχουν τουλάχιστον δύο ακόμη components που δεν αναλύθηκαν: “tcore” και “kmem”.

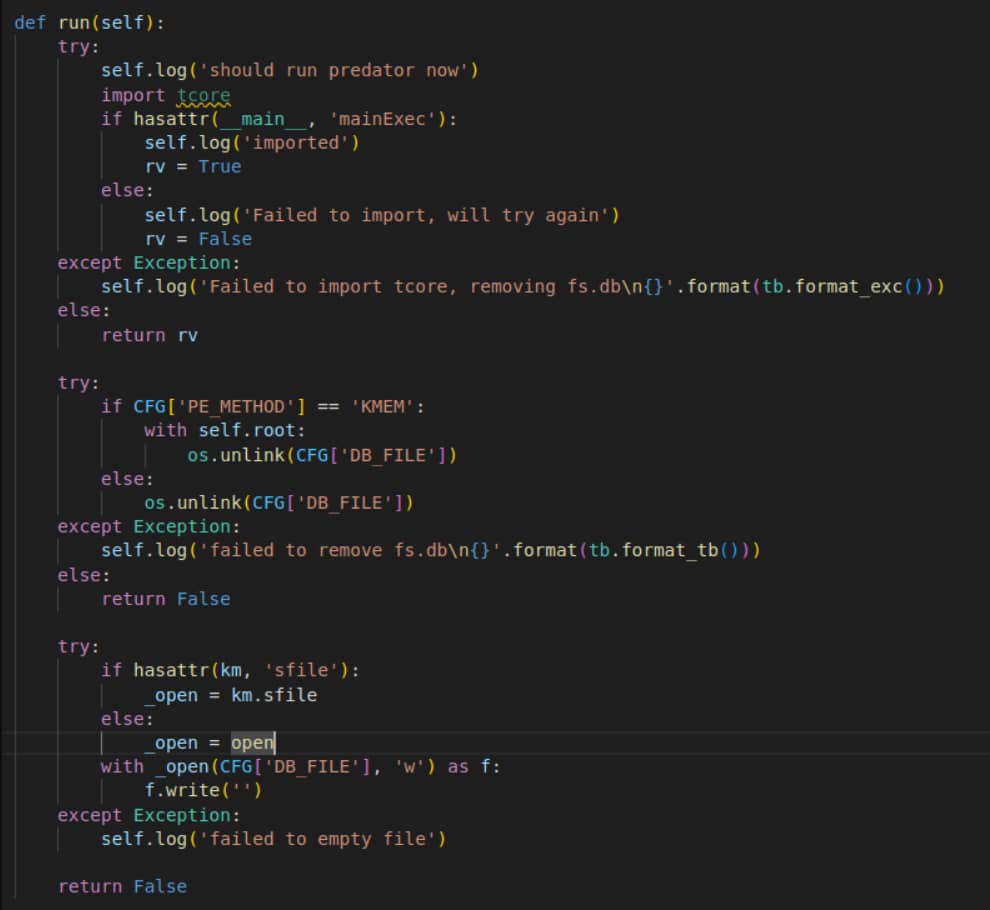

Το tcore Python module φορτώνεται από το loader.py, το key instrumentor module, αφού ολοκληρωθούν όλες οι αρχικοποιήσεις.

Το loader module εισάγει το tcore.

Εάν ο tcore αποτύχει να φορτώσει, ο loader θα διαγράψει το κρυπτογραφημένο αρχείο SQLite3 που έχει ληφθεί. Θα προσπαθήσει πρώτα να διαγράψει το αρχείο και, αν αυτό αποτύχει, θα προσπαθήσει να ανοίξει το αρχείο για λειτουργίες εγγραφής και να γράψει zero bytes σε αυτό, προκειμένου να το καθαρίσει, διαγράφοντας ουσιαστικά τα περιεχόμενα του αρχείου χωρίς να διαγράψει το ίδιο το αρχείο.

Η Cisco Talos εκτιμά ότι το tcore Python module περιέχει τη βασική λειτουργικότητα του spyware. Η ανάλυση του εγγενούς κώδικα στο εσωτερικό των ALIEN και PREDATOR υποδεικνύει ότι το spyware μπορεί να καταγράφει ήχο από τηλεφωνικές κλήσεις και εφαρμογές που βασίζονται σε VOIP. Μπορεί επίσης να συλλέγει πληροφορίες από ορισμένες από τις πιο δημοφιλείς εφαρμογές, όπως το Signal, το WhatsApp και το Telegram. Οι περιφερειακές λειτουργίες περιλαμβάνουν τη δυνατότητα απόκρυψης εφαρμογών και αποτροπής της εκτέλεσής τους κατά την επανεκκίνηση της συσκευής.

Το δεύτεροcomponent που λείπει είναι το τεχνούργημα που υλοποιεί το KMEM module. Με βάση την ανάλυση του module “_km” της Python, εκτιμούμε ότι το KMEM παρέχει αυθαίρετη πρόσβαση ανάγνωσης και εγγραφής στο χώρο διευθύνσεων του πυρήνα.

Η απόκτηση πρόσβασης μέσω του exploit του CVE-2021-1048 θα επέτρεπε στο spyware να εκτελέσει τις περισσότερες από τις δυνατότητές του, συμπεριλαμβανομένης της φόρτωσης και εκτέλεσης πρόσθετων ωφέλιμων φορτίων στο επίπεδο SYSTEM. Αυτό θα μπορούσε τελικά να οδηγήσει στο να αποκτήσει ο χρήστης πρόσβαση στον πυρήνα και να πραγματοποιήσει αλλαγές στις ρυθμίσεις παραμέτρων του kmem.

Πηγή πληροφοριών: blog.talosintelligence.com