Η Microsoft λέει ότι η ομάδα hacking Lazarus που υποστηρίζεται από τη Βόρεια Κορέα κάνει trojanize νόμιμο λογισμικό ανοιχτού κώδικα και το χρησιμοποιεί για να παρακάμψει οργανισμούς σε πολλούς κλάδους της βιομηχανίας, όπως η τεχνολογία, η άμυνα και η ψυχαγωγία μέσων.

Δείτε επίσης: Απολυμένος διαχειριστής καταστρέφει το δίκτυο του πρώην εργοδότη

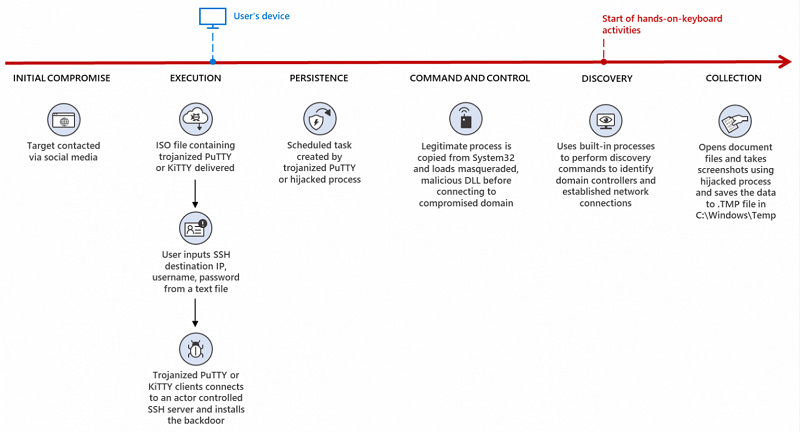

Η λίστα του λογισμικού ανοιχτού κώδικα που χρησιμοποιήθηκε από τους χάκερ Lazarus για την ανάπτυξη του BLINDINGCAN (γνωστό και ως ZetaNile) backdoor περιλαμβάνει PuTTY, KiTTY, TightVNC, Sumatra PDF Reader και το πρόγραμμα εγκατάστασης λογισμικού muPDF/Subliminal Recording.

Οι clients PuTTY και KiTTY SSH χρησιμοποιήθηκαν επίσης για να παρακάμψουν συσκευές στόχων σε ψεύτικες αξιολογήσεις δεξιοτήτων εργασίας, όπως αναφέρθηκε από τη Mandiant αυτόν τον μήνα.

Αυτό το trojanized software χρησιμοποιήθηκε σε επιθέσεις social engineering από τα τέλη Απριλίου έως τα μέσα Σεπτεμβρίου 2022 και επικεντρώθηκε κυρίως σε μηχανικούς και επαγγελματίες τεχνικής υποστήριξης που εργάζονται σε οργανισμούς πληροφορικής και μέσων ενημέρωσης στο Ηνωμένο Βασίλειο, την Ινδία και τις ΗΠΑ.

Δείτε επίσης: Microsoft Exchange zero-day χρησιμοποιείται ενεργά σε επιθέσεις

Οι επιτιθέμενοι δημιούργησαν «ψεύτικα προφίλ που ισχυρίζονται ότι είναι στρατολόγοι που εργάζονται σε εταιρείες τεχνολογίας, άμυνας και ψυχαγωγίας μέσων, με στόχο να μετακινήσουν στόχους μακριά από το LinkedIn και στην κρυπτογραφημένη εφαρμογή ανταλλαγής μηνυμάτων WhatsApp για την παράδοση malware», δήλωσε η Microsoft.

“Οι στόχοι έλαβαν προσέγγιση προσαρμοσμένη στο επάγγελμα ή το υπόβαθρό τους και ενθαρρύνθηκαν να υποβάλουν αίτηση για μια ανοιχτή θέση σε μία από πολλές νόμιμες εταιρείες.”

Αφού οι στόχοι εξαπατήθηκαν για να κατεβάσουν το weaponized software για να αναπτύξουν το malware στα συστήματά τους, οι χειριστές του Lazarus χρησιμοποίησαν το backdoor για πλευρική κίνηση και ανακάλυψη δικτύου, με τελικό στόχο την κλοπή ευαίσθητων πληροφοριών.

Η Mandiant ανέφερε στην έκθεσή της ότι οι τελευταίες δραστηριότητες του ομίλου φαίνεται να αποτελούν συνέχεια της Operation Dream Job, μιας βορειοκορεατικής εκστρατείας κυβερνοκατασκοπείας που δραστηριοποιείται από τον Ιούνιο του 2020 όταν προσέλκυσε στόχους από εξέχουσες αμυντικές και αεροδιαστημικές εταιρείες στις ΗΠΑ με ψεύτικες προσφορές εργασίας.

Η ομάδα Lazarus (που παρακολουθείται και ως ZINC, Labyrinth Chollima και Black Artemis) είναι μια βορειοκορεατική στρατιωτική ομάδα hacking που δραστηριοποιείται τουλάχιστον από το 2009.

Έγινε γνωστή μετά από χακάρισμα της Sony Films στο Operation Blockbuster, πολλών τραπεζών σε όλο τον κόσμο και για τον συντονισμό της παγκόσμιας καμπάνιας WannaCry ransomware το 2017.

Πιο πρόσφατα, η Lazarus στόχευσε ερευνητές ασφαλείας σε επιθέσεις social engineering χρησιμοποιώντας ψεύτικα “security researcher” social media personas τον Ιανουάριο και σε παρόμοια καμπάνια τον Μάρτιο.

Δείτε επίσης: Νέο malware στοχεύει την VMware για κατασκοπεία σε επίπεδο hypervisor

Χρησιμοποίησαν και το backdoor ThreatNeedle σε μια μεγάλης κλίμακας εκστρατεία κατασκοπείας στον κυβερνοχώρο κατά της αμυντικής βιομηχανίας σε περισσότερες από δώδεκα χώρες.

Η κυβέρνηση των ΗΠΑ επέβαλε κυρώσεις σε τρεις ομάδες hacking που χρηματοδοτήθηκαν από τη DPRK (Lazarus, Bluenoroff και Andariel) τον Σεπτέμβριο του 2019 και τώρα προσφέρει ανταμοιβή μέχρι και 5 εκατομμύρια δολάρια για πληροφορίες σχετικά με τη δραστηριότητα στον κυβερνοχώρο βορειοκορεατών χάκερ.

Πηγή πληροφοριών: bleepingcomputer.com