eCommerce servers στοχεύονται με remote access malware που κρύβεται στους servers Nginx με τρόπο που το καθιστά ουσιαστικά αόρατο στις λύσεις ασφαλείας.

Η απειλή έλαβε το όνομα NginRAT, έναν συνδυασμό της εφαρμογής που στοχεύει και των δυνατοτήτων απομακρυσμένης πρόσβασης που παρέχει και χρησιμοποιείται σε επιθέσεις από την πλευρά του server για την κλοπή δεδομένων καρτών πληρωμής από ηλεκτρονικά καταστήματα.

Δείτε επίσης: Φινλανδία: Το Flubot banking malware μολύνει συσκευές Android

Το NginRAT βρέθηκε σε eCommerce servers στη Βόρεια Αμερική και την Ευρώπη που είχαν μολυνθεί με το CronRAT, έναν trojan απομακρυσμένης πρόσβασης (RAT) που κρύβει payloads σε tasks που έχουν προγραμματιστεί να εκτελεστούν σε μη έγκυρη ημέρα του ημερολογίου.

Το NginRAT έχει μολύνει payloads στις ΗΠΑ, τη Γερμανία και τη Γαλλία όπου εισάγει διαδικασίες στο Nginx που δεν ξεχωρίζουν από τις νόμιμες, επιτρέποντάς του να παραμείνει απαρατήρητο.

Δείτε επίσης: 300.000 χρήστες Android έχουν κατεβάσει αυτά τα banking trojan malware apps

Τα RAT επιτρέπουν την τροποποίηση κώδικα από την πλευρά του server

Ερευνητές της εταιρείας ασφαλείας Sansec εξηγούν ότι το νέο malware παραδίδει CronRAT, αν και και τα δύο εκπληρώνουν την ίδια λειτουργία: παρέχουν απομακρυσμένη πρόσβαση στο παραβιασμένο σύστημα.

Ο Willem de Groot, διευθυντής έρευνας απειλών στη Sansec, είπε στο BleepingComputer ότι ενώ χρησιμοποιούν πολύ διαφορετικές τεχνικές για να διατηρήσουν το stealth τους, τα δύο RAT φαίνεται να έχουν τον ίδιο ρόλο, και λειτουργούν ως εφεδρικά για τη διατήρηση της απομακρυσμένης πρόσβασης.

Όποιος βρίσκεται πίσω από αυτά τα στελέχη malware, τα χρησιμοποιεί για να τροποποιήσει τον κώδικα από την πλευρά του server επιτρέποντας του να καταγράφει δεδομένα που υποβάλλονται από χρήστες (αιτήματα POST).

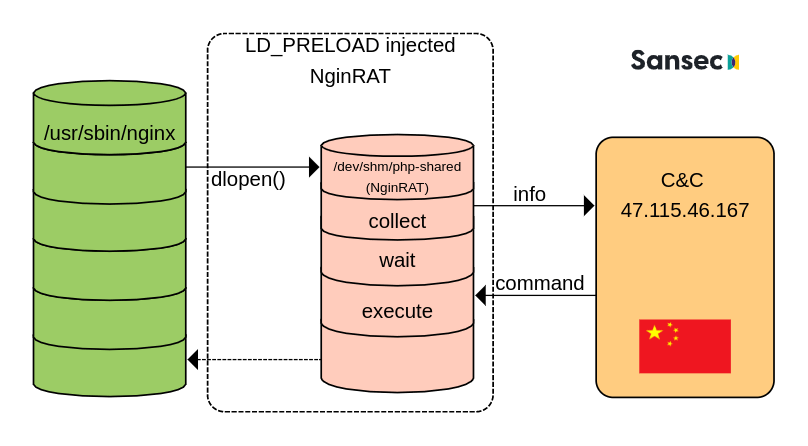

Η Sansec μπόρεσε να μελετήσει το NginRAT αφού δημιούργησε ένα προσαρμοσμένο CronRAT και παρατήρησε τις ανταλλαγές με τον command and control server (C2) που βρίσκεται στην Κίνα.

Οι ερευνητές ξεγέλασαν τον C2 για να στείλει και να εκτελέσει ένα payload κοινόχρηστης βιβλιοθήκης, ως μέρος της κανονικής κακόβουλης αλληλεπίδρασης, συγκαλύπτοντας το NginRAT.

Στο τέλος της διαδικασίας, η διαδικασία Nginx ενσωματώνει το remote access malware με τρόπο που καθιστά σχεδόν αδύνατο να ξεχωρίσει κανείς από μια νόμιμη διαδικασία.

Σε μια τεχνική αναφορά σήμερα, η Sansec εξηγεί ότι το NginRAT προσγειώνεται σε ένα παραβιασμένο σύστημα με τη βοήθεια του CronRAT μέσω της προσαρμοσμένης εντολής “dwn” που κατεβάζει τη βιβλιοθήκη κακόβουλου συστήματος Linux στη θέση “/dev/shm/php-shared”.

Δείτε επίσης: Η APT37 στοχεύει Νοτιοκορεάτες δημοσιογράφους με το malware Chinotto

Στη συνέχεια, η βιβλιοθήκη εκκινείται χρησιμοποιώντας τη δυνατότητα εντοπισμού σφαλμάτων LD_PRELOAD στο Linux που χρησιμοποιείται συνήθως για τη δοκιμή βιβλιοθηκών συστήματος.

Πιθανόν να κρύψει την εκτέλεση, ο απειλητικός παράγοντας πρόσθεσε και την επιλογή “help” πολλές φορές στο τέλος. Η εκτέλεση της εντολής εισάγει το NginRAT στο host Nginx app.

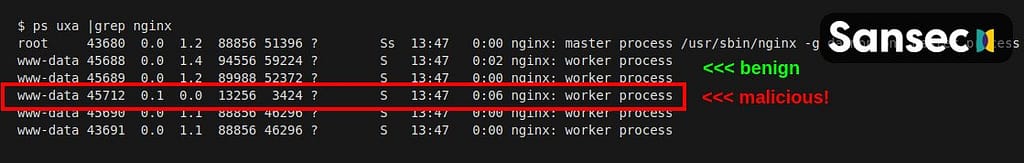

Επειδή το NginRAT κρύβεται ως κανονική διαδικασία Nginx και ο κώδικας υπάρχει μόνο στη μνήμη του server, η ανίχνευσή του μπορεί να είναι μια πρόκληση.

Ωστόσο, το malware εκκινείται χρησιμοποιώντας δύο μεταβλητές, LD_PRELOAD και LD_L1BRARY_PATH. Οι διαχειριστές μπορούν να χρησιμοποιήσουν το τελευταίο, το οποίο περιέχει το “typo”, για να αποκαλύψουν τις ενεργές κακόβουλες διεργασίες εκτελώντας την ακόλουθη εντολή:

Η Sansec σημειώνει ότι εάν εντοπιστεί το NginRAT στον server, οι διαχειριστές θα πρέπει να ελέγξουν και τα cron tasks επειδή είναι πολύ πιθανό να κρύβεται και εκεί malware, το οποίο έχει προστεθεί από το CronRAT.

Πηγή πληροφοριών: bleepingcomputer.com