- Τι είναι Digital Forensics; Η ψηφιακή δικανική επιστήμη – Digital Forensics είναι ένας κλάδος της εγκληματολογικής επιστήμης, o οποίος επικεντρώνεται στην ανάκτηση και διερεύνηση υλικού.

- Το digital forensics συνήθως χρησιμοποιείται σε μια δικαστική υπόθεση και περιλαμβάνει μια τελική έκθεση ψηφιακών πειστηρίων από έναν ψηφιακό αναλυτή (forensic analyst) με σκοπό την διαμόρφωση μιας εγκληματολογικής υπόθεσης.

- Η ανάγκη για δικτυακή δικανική αυξάνεται, καθώς όλο και περισσότερες επιχειρήσεις θέλουν να γνωρίζουν ποιος, τι, πότε, γιατί, πού και πώς είχαν πρόσβαση στις υπηρεσίες και τα δίκτυά τους

- Τα καλύτερα Forensics tools της αγοράς

- Deep Packet Inspection και Flow analysis είναι οι βασικές τεχνικές ανάλυσης

- Οι πιο επικίνδυνες ψηφιακές επιθέσεις για το 2022

Η παρούσα έρευνα εμπεριέχει την έννοια της ψηφιακής δικανικής (Digital Forensics) και επικεντρώνεται στη ψηφιακή δικανική των δικτύων καθώς και το μοντέλο διαδικασιών το οποίο ακολουθεί. Επίσης, παρουσιάζονται βασικές ψηφιακές επιθέσεις. Σκοπός της είναι να εισάγει τον αναγνώστη στην ψηφιακή εγκληματολογία και το τρόπο με τον οποίο μπορεί κανείς να ερευνά τον κλάδο.

ΕΓΚΛΗΜΑΤΟΛΟΓΙΑ ΣΤΟ ΔΙΑΔΥΚΤΙΟ

Το έγκλημα στο κυβερνοχώρο παρουσιάζει ολοένα και περισσότερο αυξητική κλίση καθώς η τεχνολογία/πληροφορική και κυρίως το Διαδίκτυο αποτελούν κύριο μέρος στη ζωή των ανθρώπων αλλά και στην λειτουργία των επιχειρήσεων. Η διαφορά του από την κοινή εγκληματολογία είναι το μέσο το οποίο χρησιμοποιείται για τους παράνομους σκοπούς, όπου αυτό δεν είναι άλλο από τον υπολογιστή. Ως παράνομος σκοπός ορίζεται μια ενέργεια η οποία πραγματοποιείται για διάφορους λόγους: μπορούμε να ορίσουμε ενέργειες όπως η παραβίαση της ιδιωτικής ζωής ενός ανθρώπου με τη διέρρευση προσωπικών του πληροφοριών ή την κρυπτογράφηση αρχείων με στόχο την υποκλοπή χρημάτων. Πέραν όμως από οικιακής φύσεως ζημιά, οι εγκληματικές αυτές ενέργειες μπορούν να επιφέρουν τεράστιο αρνητικό αποτέλεσμα εάν λάβουν χώρα σε μια επιχείρηση. Αυτό επιτυγχάνεται συνήθως μέσω ενός ransomware incident, την εγκατάσταση δηλαδή ενός κακόβουλου λογισμικού (malware – malicious software) αποκρυπτογραφώντας όλα τα αρχεία ενός δικτύου. Άλλες μορφές επιθέσεων είναι οι: sql injecton, ddos attack, brute force attack κ.α.

ΨΗΦΙΑΚΗ ΔΙΚΑΝΙΚΗ (DIGITAL FORENSICS)

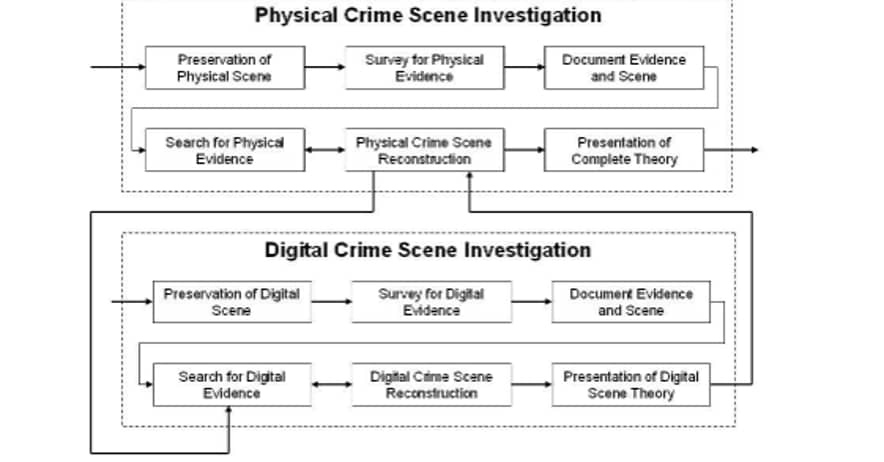

Η ψηφιακή δικανική επιστήμη είναι ένας κλάδος της εγκληματολογικής επιστήμης, o οποίος επικεντρώνεται στην ανάκτηση και διερεύνηση υλικού. H ειδοποιός διαφορά με τη εγκληματική έρευνα είναι ότι στη ψηφιακή δικανική η έρευνα γίνεται σε ψηφιακές συσκευές.

Ανάλογα το είδος της συσκευής που μελετάται κάθε φορά, προσδιορίζεται και ο κλάδος της.

Υπάρχουν τέσσερις βασικοί κλάδοι, οι οποίοι είναι:

- Δικανική υπολογιστών (Computer Forensic)

- Δικανική νέφους (Cloud Forensic)

- Δικανική δικτύων (Network Forensic)

- Δικανική κινητών συσκευών (Mobile Forensic)

- Δικανική βάσεων δεδομένων (SQL Forensic)

Το digital forensics συνήθως χρησιμοποιείται σε μια δικαστική υπόθεση και περιλαμβάνει μια τελική έκθεση ψηφιακών πειστηρίων από έναν ψηφιακό αναλυτή (forensic analyst) με σκοπό την διαμόρφωση μιας εγκληματολογικής υπόθεσης.

Χρησιμοποιείται, επίσης, και στις επιχειρήσεις ως τομέας έρευνας και απόδειξης κακόβουλων περιστατικών (π.χ digital forensics in a ransomware incident).

ΨΗΦΙΑΚΗ ΔΙΚΑΝΙΚΗ ΔΙΚΤΥΩΝ (DIGITAL NETWORK FORENSIC)

Η ανάγκη για δικτυακή δικανική αυξάνεται, καθώς όλο και περισσότερες επιχειρήσεις θέλουν να γνωρίζουν ποιος, τι, πότε, γιατί, πού και πώς είχαν πρόσβαση στις υπηρεσίες και τα δίκτυά τους. Η δικτυακή δικανική δεν είναι ένας τρόπος πρόληψης της εμφάνισης μιας επίθεσης, αλλά μπορεί να μειώσει το μελλοντικό αντίκτυπο παρέχοντας μια ανάλυση ώστε οι εταιρείες να μπορούν να ανταποκριθούν σε μια μελλοντική επίθεση γρηγορότερα.

To Digital Network Forensic έρχεται αμέσως μετά την ασφάλεια δικτύου. Πιο συγκεκριμένα, για να εφαρμοστεί η δικανική σε ένα δίκτυο αυτό πρέπει πρώτα να ασφαλιστεί.

- Παραδείγματος χάριν, με την τοποθέτηση ενός firewall και ενός συστήματος παρακολούθησής του.

- Ύστερα, τοποθετείται ένα ειδικό λογισμικό το οποίο κάνει την παρακολούθηση της κίνησης του δικτύου (network monitoring).

- Εκεί γίνεται προσπάθεια ανάλυσης εισερχόμενων και εξερχόμενων πακέτων και, στη συνέχεια, η εξέταση των δεδομένων των πακέτων αυτών. Είναι μια διαδικασία μέσω της οποίας αναγνωρίζεται μια ψηφιακή εγκληματική ενέργεια καθώς και το άτομο το οποίο κρύβεται πίσω από αυτή εξετάζοντας, πέραν της δικτυακής κίνησης και τα logs αρχεία.

- Ύστερα, ο ερευνητής είναι σε θέση να παρουσιάσει τον τρόπο αλλά και το “μονοπάτι” το οποίο ακολούθησε ένας ψηφιακός εγκληματίας για να φτάσει στο τελικό προορισμό του.

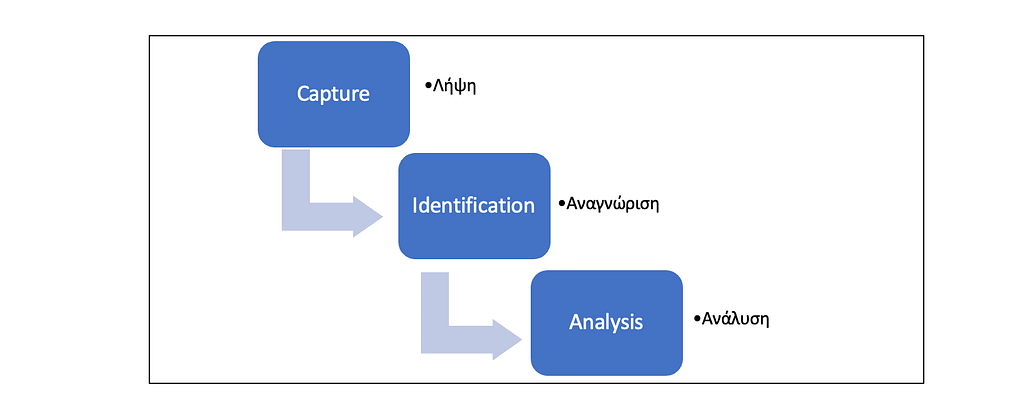

Η εγκληματολογία του δικτύου περιέχει τη διαδικασία CIA (Capture Identification Analysis), η οποία περιγράφεται ως:

- Capture – Λήψη (παρακολούθηση δικτύου και λήψη πακέτων)

- Identification – Αναγνώριση (αποδεικνύει κάποια ανωμαλία στα πακέτα, βάσει συγκεκριμένων κριτηρίων όπως η ημερομηνία και η ώρα με αποτέλεσμα να γίνεται εμφανής η επίθεση η οποία έχει δεχθεί ένα δίκτυο)

- Analysis – Ανάλυση (προσδιορίζεται η φύση της επίθεσης, αποσπώντας πληροφορίες, όπως client-server conversation, credentials κ.α. από τα πακέτα).

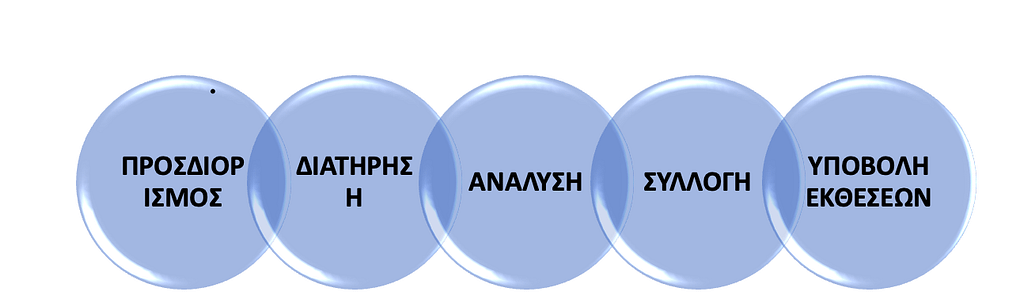

Τέλος η διαδικασία η οποία αποτελείται, εμπεριέχει 5 βασικά βήματα.

- Προσδιορισμός – προσδιορίζονται όλες οι πιθανές δικτυακές πηγές όπως Η/Υ, usb, κινητά τηλέφωνα, logs αρχεία, σκληροί δίσκοι, chips, smart home devices κ.α. μέσω των οποίων πιθανολογείται η εξαγωγή πληροφοριών.

- Διατήρηση – δημιουργείται ένα ακριβές αντίγραφο τους και τοποθετείται σε αυτό μια πολιτική μέσω μιας συσκευής η οποία δεν επιτρέπει τυχόν τροποποιήσεις των αντιγράφων.

- Συλλογή – με τη χρήση κατάλληλου λογισμικού καθώς και συσκευής ξεκινά η εξαγωγή δεδομένων από ψηφιακές πηγές τις οποίες έχουμε συλλέξει.

- Ανάλυση – γίνεται σε βάθος ανάλυση δεδομένων και ανιχνεύονται αποδείξεις εγκληματικής ενέργειας με σκοπό την εξαγωγή συμπερασμάτων.

- Υποβολή εκθέσεων – Βάση του προηγούμενου βήματος, καταγράφονται όλα τα τελικά συμπεράσματα σε μια έκθεση η οποία βασίζεται σε αποδεδειγμένες τεχνικές.

Μια κρίσιμη δραστηριότητα που συνοδεύει τα πρώτα τέσσερα βήματα είναι η λήψη σημειώσεων. Η τεκμηρίωση των βημάτων που έχουν γίνει με επαρκείς λεπτομέρειες ώστε ένα άλλο άτομο να αναπαραγάγει ό,τι σχετίζεται με ένα συμβάν.

ΜΕΣΑ ΨΗΦΙΑΚΗΣ ΔΙΚΑΝΙΚΗΣ ΕΡΕΥΝΑΣ (FORENSIC TOOLS)

Υπάρχουν πολλά διαφορετικά είδη μέσω των οποίων μπορεί να πραγματοποιηθεί μια ψηφιακή δικανική έρευνα τα οποία κατηγοριοποιούνται ανάλογα με το κλάδο της ψηφιακής δικανικής. Τα καλύτερα forensic tools την δεδομένη χρονική περίοδο είναι τα εξής:

FTK imager

Είναι ένα εργαλείο για την προεπισκόπηση και απεικόνιση ψηφιακών δεδομένων. Δημιουργεί μη αλλοιωμένα αντίγραφα των αρχικών ψηφιακών δεδομένων τα οποία έχουν αποκτηθεί. Μπορεί και αποθηκεύει το image ενός σκληρού δίσκου, είτε σε ένα αρχείο είτε σε segments, το οποίο μπορεί να ανακατασκευαστεί αργότερα. Τέλος, υπολογίζοντας την τιμή κατακερματισμού MD5 επικυρώνει την ακεραιότητα των δεδομένων.

Network Miner

Υποστηρίζει Windows OS, Linux και Mac OS X και χρησιμοποιείται για την ανίχνευση λειτουργικού συστήματος, όνομα κεντρικού υπολογιστή, περιόδους λειτουργίας καθώς και ανοιχτές θύρες μέσω ανίχνευσης πακέτων αλλά και αρχείων PCAP.

Belkasoft Live Ram Capturer

Υποστηρίζει Windows OS, μπορεί και εξάγει ολόκληρο το περιεχόμενο της πτητικής μνήμης ακόμη και αν προστατεύεται από antibugging. Μέσω αυτού μπορούν να βρεθούν κρυπτογραφημένα αρχεία κωδικών όπως login credentials για webmails, δικτυακοί ιστότοποι.

Wireshark

Είναι ένας αναλυτής δικτύου, ο οποίος καταγράφει και αναλύει τη κίνηση του δικτύου σε πρώτο χρόνο.

ΤΕΧΝΙΚΕΣ ΑΝΑΛΥΣΗΣ

Για την ασφάλεια του δικτύου χρειάζεται να υπάρχει αρχικά ένα διάγραμμα του δικτύου για να μπορεί ο αναλυτής και το IT department να εντοπίζει πιθανές ευπάθειες. Yπάρχουν δυο βασικές τεχνικές οι οποίες χρησιμοποιούνται:

- Deep Packet Inspection – Αυτή είναι η πρώτη τεχνική για την ανάλυση της κίνησης δικτύου. Προορίζεται για μια διεξοδική ανάλυση των πακέτων που κατευθύνονται μέσω του δικτύου. Επιτρέπει στον αναλυτή δικτύου να αποκτήσει ολόκληρα τα πακέτα με όλα όσα περιέχει. Τα προγράμματα που ασχολούνται με την ανάλυση πακέτων σε βάθος ονομάζονται αναλυτές. (π.χ Wireshark)

- Flow analysis – Αυτή η ανάλυση, σε αντίθεση με τη βαθιά επιθεώρηση πακέτων, δεν ασχολείται με το ωφέλιμο φορτίο των πακέτων. Αναλύει τις κεφαλίδες πακέτων και τις κατηγοριοποιεί σε ροές βάση των παρόμοιων χαρακτηριστικών τους.

ΨΗΦΙΑΚΕΣ ΕΠΙΘΕΣΕΙΣ

Από την αρχή της, η εγκληματολογία δικτύου επικεντρώνεται σε ενσύρματα περιβάλλοντα, ειδικά όσον αφορά την έκδοση 4 του πρωτοκόλλου Διαδικτύου (IPV4) και ορισμένα άλλα σχετικά πρωτόκολλα στο επίπεδο δικτύου της σουίτας πρωτοκόλλου TCP / IP. Ωστόσο, υπάρχουν ορισμένες πρόσφατες τάσεις σε αυτόν τον τομέα. Παρακάτω παρουσιάζονται μερικές από τις πιο γνωστές επιθέσεις σε δίκτυα.

ΕΠΙΘΕΣΕΙΣ ΑΡΝΗΣΗΣ ΥΠΗΡΕΣΙΩΝ (DoS Attack)

Είναι μια επίθεση η οποία πραγματοποιείται από έναν υπολογιστή και έχει ως στόχο να καταστήσει τον εξυπηρετητή (sever) ανίκανο να εξυπηρετήσει τους πελάτες του (clients). Αυτό επιτυγχάνεται στέλνοντας συνεχόμενα request στον εξυπηρετητή με αποτέλεσμα να τον καθιστά ανίκανο να εξυπηρετήσει τους πελάτες του. Ένα γνωστό παράδειγμα είναι το “ping of death” όπου ένας host στέλνει αλλεπάλληλα ping request τεράστιου όγκου με σκοπό να τον καταστήσει εκτός σύνδεσης (offline).

Μια παραλλαγή του DoS Attack είναι το DDoS attack στο οποίο τα ping δεν στέλνονται από έναν host αλλά από πολλούς παράλληλα.

ΜΗ ΕΞΟΥΣΙΟΔΟΤΗΜΕΝΗ ΠΡΟΣΒΑΣΗ (Unauthorized access attacks)

Είναι μια επίθεση στην οποία ο δημιουργός της παίρνει πρόσβαση στα δεδομένα του δικτύου χωρίς την άδεια του διαχειριστή. Αυτό επιτυγχάνεται λόγω των αδύναμων κωδικών προσβάσεων καθώς και των μη κρυπτογραφημένων δικτύων.

MAN IN THE MIDDLE

Ο δημιουργός αυτής της επίθεσης, παρεμβάλλεται ανώνυμα στην επικοινωνία δύο μερών με αποτέλεσμα να μπορεί να βλέπει και να χειρίζεται τη κίνηση του δικτύου. Εκεί ξεκινά την διαδικασία της χειραψίας (3 ways handshake) δημιουργώντας δύο δικά του κλειδιά τα οποία τα χρησιμοποίει για την κρυπτογράφηση και αποκρυπτογράφηση πακέτων. Μπορεί να “δηλητηριάσει” το routing table στέλνοντας ψευδής ενημερώσεις με σκοπό να υποκλέψει τη κίνηση του δικτύου.

ΤΟ RANSOMWARE ΚΑΙ ΟΙ ΤΥΠΟΙ ΤΟΥ

Μια από τις πιο επίκαιρες τάσεις στην ψηφιακή εγκληματολογία είναι αυτή του Ransomware Incident. Για να επιτευχθεί μια επίθεση σε ένα δίκτυο ο ψηφιακός εγκληματίας χρειάζεται να βρει είτε κάποια ανοικτή πόρτα στο τοίχος προστασίας, είτε μέσω άλλων τεχνικών όπως ένα phishing e-mail.

Παρακάτω παρουσιάζονται μερικές μορφές από τις πιο συχνές επιθέσεις σε δίκτυα.

Το ransomware είναι ένας ειδικός τύπος κακόβουλου λογισμικού (malware), όπου καθιστά μη προσβάσιμη την είσοδο του χρήστη στο σύστημα καθώς επίσης μπορεί να χρησιμοποιήσει τεχνικές κρυπτογράφησης για να αποσπάσει διάφορες πληροφορίες. Ύστερα ο δημιουργός του κακόβουλου λογισμικού ενημερώνει τον χρήστη ότι έχει χτυπηθεί από “ransomware incident” και ζητά εικονικά χρήματα (bitcoins, crypto coins) για να επιστρέψει πίσω τα δεδομένα.

Υπάρχουν πολλοί διαφορετικοί τύποι αλλά 4 είναι οι πιο βασικοί.

- Crypto Malware – Κρυπτογραφεί μερικά ή και ολόκληρα αρχεία. Για να αποκρυπτογραφηθούν τα αρχεία χρειάζεται ένα κλειδί αποκρυπτογράφησης το οποίο δίνεται στο θύμα ως αντάλλαγμα με εικονικά λύτρα. Υπάρχουν και νέες εκδόσεις CryptoMalware οι οποίες μπορούν να αποκρυπτογραφήσουν μέχρι και network, cloud drives.

- Locker Ransom – δηλητηριάζει το λειτουργικό σύστημα κλειδώνοντας το χρήστη έξω από αυτό καθιστώντας αδύνατη τη πρόσβαση σε οποιοδήποτε αρχείο ή εφαρμογή που υπάρχει μέσα στο μέσο. Χρησιμοποιεί τεχνικές social engineering διακυβεύοντας τα credentials για να εισχωρήσει στο σύστημα. Μόλις εγκατασταθεί στην υποδομή μπλοκάρει την είσοδο του χρήστη στο σύστημα μέχρις ότου αποπληρωθούν τα εικονικά λύτρα.

- Double Extorsion Ransom – κρυπτογραφεί τα αρχεία και εξάγει σημαντικά data για τον χρήστη απειλώντας την δημοσίευσή τους σε περίπτωση που δεν τηρηθούν οι όροι του ψηφιακού εγκληματία.

- RaaS– είναι ένα επιχειρηματικό μοντέλο στο οποίο υπάρχει ένας RaaS provider ο οποίος δημιουργεί και πουλάει έναντι εικονικών νομισμάτων διάφορα είδη ransomware attacks σε θυγατρικές εταιρείες.

ROOTKIT

Το rootkit είναι ένα πρόγραμμα υπολογιστή που έχει σχεδιαστεί για να παρέχει συνεχή πρόσβαση σε έναν υπολογιστή, ενώ κρύβει ενεργά την παρουσία του. Το Root αναφέρεται στον λογαριασμό διαχειριστή σε συστήματα Unix και Linux και το kit αναφέρεται στα στοιχεία λογισμικού που εφαρμόζουν το εργαλείο. Σήμερα τα rootkits σχετίζονται γενικά με κακόβουλο λογισμικό – όπως Trojans, worms, ιούς – που κρύβουν την ύπαρξή τους και τις ενέργειές τους από χρήστες και άλλες διαδικασίες συστήματος.

CROSSITE–SCRIPTING/XSS

Με τον όρο Crosssite-Scripting ή XSS αναφερόμαστε σε μία ευπάθεια ασφάλειας που επιτρέπει σε έναν κακόβουλο χρήστη να εγχύσει κώδικα JavaScript σε μία ιστοσελίδα. Με τη σειρά του, ο κώδικας αυτός, θα εκτελεστεί στον φυλλομετρητή του χρήστη που επισκέπτεται την συγκεκριμένη ιστοσελίδα.

Από τον συντάκτη-αναλυτή

Με τη ραγδαία εξέλιξη της τεχνολογίας καθίσταται σημαντικός παράγοντας η ασφάλεια του δικτύου καθώς η αξία των δεδομένων του αλλά και των φυσικών μέσων είναι μεγάλη. Ένα δίκτυο έρχεται καθημερινά αντιμέτωπο με έναν τεράστιο αριθμό απειλών. Σημαντικό ρόλο στην αντιμετώπιση μελλοντικών επιθέσεων καθίσταται η ψηφιακή δικανική καθώς μπορεί να πραγματοποιήσει τη διερεύνηση του δικτύου και να αποτρέψει μελλοντικές επιθέσεις. Σε περίπτωση ευπαθειών και τελική κατάρρευση ενός δικτύου, πλέον μέσω της ψηφιακής δικανικής, μπορεί κάποιος να υλοποιήσει μια σειρά ενεργειών για να βρει το τρόπο με τον οποίο έγινε η επίθεση και να το αποδείξει.

Συντάκτης – Ερευνητής: Farougia Eirini