Μεγάλες εταιρείες προσπαθούν να βελτιώσουν την εμπειρία χρήστη, απλοποιώντας τα πάντα και αυξάνοντας την απόδοση και τις συνδέσεις με IoT’s. Σήμερα με το operating system Android να είναι εγκατεστημένο στα πιο ισχυρά smartphone, υπάρχουν προτερήματα αλλά και αδυναμίες. Για παράδειγμα, σε ένα σύστημα Linux, υπάρχουν θετικά και αρνητικά. Ο χρήστης που κάνει “Root” στην κινητή συσκευή, θα έχει πλήρη Accessed at στο σύστημα για προβολή, επεξεργασία και διαγραφή αρχείων και φακέλων από το σύστημα Android καθώς και για εγκατάσταση εργαλείων διαφόρων λειτουργιών. Σε αυτό το σημείο αξίζει να αναφερθεί ότι είναι εύκολο να έχετε ένα smartphone με εργαλεία δοκιμής διείσδυσης και να εκτελείτε Scan δικτύου, ασύρματη σάρωση, sniffer, σάρωση για ευπάθειες και άλλες λειτουργίες. Πώς μπορούμε όμως να κάνουμε την μετατροπή ενός Αndroid smartphone σε συσκευή δοκιμής διείσδυσης;

Προετοιμασία Android smartphone για μετατροπή του σε συσκευή δοκιμής διείσδυσης

The Google Play παρέχει δύο εφαρμογές (δωρεάν και επί πληρωμή) για να έχουμε το τερματικό bash ενός συστήματος Android. Μόλις εγκατασταθεί η Application, θα πρέπει να κάνουμε τη λειτουργία “Root” για να αποκτήσουμε πλήρη πρόσβαση στο σύστημα Android. Επομένως, μπορούμε να εγκαταστήσουμε τα εργαλεία δοκιμής διείσδυσης και παρακολούθησης.

Το Apt-get είναι ένα ισχυρό σύστημα διαχείρισης πακέτων που χρησιμοποιείται για τη συνεργασία με τη βιβλιοθήκη APT (Advanced Packaging Tool) του Ubuntu για την εκτέλεση της εγκατάστασης νέων πακέτων Software, την αφαίρεση υπαρχόντων πακέτων λογισμικού και την αναβάθμιση υπαρχόντων πακέτων λογισμικού.

Πρώτα απ’όλα θα χρησιμοποιήσουμε διανομές αποθετηρίων Linux για δοκιμή διείσδυσης. Με την εντολή “apt-get update”, θα έχουμε αξιόπιστα εργαλεία γραμματοσειρών. Το Apt-get είναι ένα ισχυρό σύστημα διαχείρισης πακέτων που χρησιμοποιείται για τη συνεργασία με τη βιβλιοθήκη APT (Advanced Packaging Tool) του Ubuntu για την εκτέλεση της εγκατάστασης νέων πακέτων λογισμικού, την αφαίρεση υπαρχόντων πακέτων λογισμικού και την αναβάθμιση υπαρχόντων πακέτων λογισμικού.

Εργαλεία που λαμβάνουμε μετά την ενημέρωση της λίστας:

- NMAP: Σαρωτής ασφαλείας, Σαρωτής θύρας και Εργαλείο εξερεύνησης δικτύου.

- Bettercap: Ισχυρό εργαλείο για την εκτέλεση επιθέσεων.

- MITM Setoolkit: Επιτρέπει την εκτέλεση πολλών Social Engineering δραστηριοτήτων.

Θα δοκιμάσουμε πρώτα το εργαλείο “NMAP” στο δίκτυο όπου είναι συνδεδεμένο το smartphone.

Με το NMAP εγκατεστημένο, έχουμε αρκετούς τρόπους σάρωσης του δικτύου και δοκιμής ορισμένων υπηρεσιών που βρίσκονται σε servers. Με μία σάρωση δικτύου εντοπίστηκαν δύο στοιχεία δικτύου, αλλά χωρίς καμία ευάλωτη υπηρεσία για επίθεση.

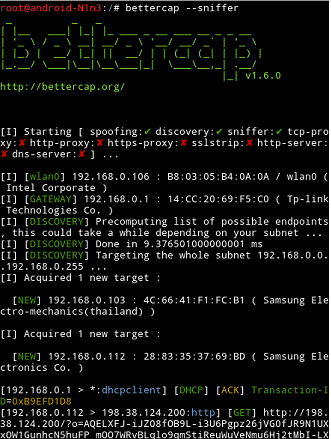

Ας ξεκινήσουμε το “sniffer” στο δίκτυο για να βρούμε σημαντικά credentials σε εφαρμογές που δεν χρησιμοποιούν encryption για επικοινωνία. Ας κάνουμε μια δοκιμή με το εργαλείο “bettercap”.

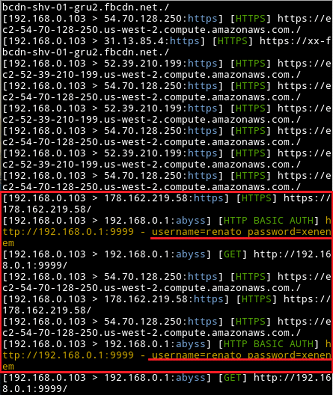

Λάβαμε τα credentials σύνδεσης στο router πρόσβασης. Εκτός από το HTTP, λαμβάνουμε επίσης το HTTPS. Με τον πιο αδύναμο σύνδεσμο της ασφάλειας πληροφοριών να είναι ο χρήστης, αυτός θα υπόκειται πάντα σε επιθέσεις και ακόμη και χωρίς να συνειδητοποιεί ότι το ψηφιακό πιστοποιητικό της ιστοσελίδας θα αλλάξει σε αυτό του εισβολέα που κάνει την MITM attack.

Ενδέχεται να μην χρησιμοποιούμε το smartphone 100% σαν laptop με χιλιάδες εργαλεία εισβολής. Φυσικά, θα έχουμε αρκετούς περιορισμούς, επειδή είναι smartphone. Ωστόσο, μπορούμε να χρησιμοποιήσουμε το κινητό σε bridge mode, που είναι γνωστό ως “Pivoting”. Μπορείτε επίσης να χρησιμοποιήσετε ένα VPS ως στοιχείο ελέγχου εντολών και να χρησιμοποιήσετε περιστροφή στο Android για να εκτελέσετε τη δοκιμή διείσδυσης.

Μια άλλη μέθοδος πλαστογράφησης, με την χρήση εργαλείων για την εκτέλεση αυτής της τεχνικής και τη λήψη του Apache2 σε Android, μπορούμε να εισάγουμε μια κακόβουλη σελίδα έτσι ώστε ο χρήστης να μπορεί να εισάγει τα credentials σύνδεσής του στη σελίδα και έτσι να αποκτήσει πρόσβαση σε αυτήν. Μόλις αλλάξουμε τη δοκιμαστική σελίδα από το apache και αφήσουμε την ψεύτικη σελίδα Google για αυτήν τη δοκιμή, θα εισάγουμε το email και τον κωδικό πρόσβασης για να βεβαιωθούμε ότι η επίθεση λειτουργεί.

Μόλις το θύμα εισάγει τα credentials του στην ψεύτικη σελίδα, θα ανακατευθυνθεί στη σελίδα Google χωρίς να συνειδητοποιήσει ότι έχει “παραβιαστεί”.

Σε αυτή, τα credentials του έχουν ήδη καταγραφεί και εισηχθεί σε ένα αρχείο απλού κειμένου για καλύτερη προβολή. Με αποτέλεσμα την απώλεια σύνδεσης, το πρόγραμμα cracker μπορεί να αποκτήσει αθόρυβα πρόσβαση στα email και τα αρχεία σας.

Tο περιεχόμενο αυτού του άρθρου, που αφορά την μετατροπή ενός Android smarthphone σε συσκευή δοκιμής διείσδυσης, ανήκει στην Priya James (Cyber Security Enthusiast, Certified Ethical Hacker, Security Blogger, Technical Editor και Author στο “GBHackers”). Το “Secnews” δεν έχει καμία ευθύνη επί αυτού. Αυτό το άρθρο προορίζεται μόνο για εκπαιδευτικούς σκοπούς. To πείραμα που περιγράφηκε δοκιμάστηκε σε οποιοδήποτε smartphone με σύστημα Android και δεν πραγματοποιήθηκε επίθεση σε εξωτερικούς ιστότοπους.

Ο “Συγγραφέας” και το “Secnews” δεν θα θεωρηθούν υπεύθυνοι σε περίπτωση που ασκηθούν ποινικές κατηγορίες εναντίον οποιουδήποτε ατόμου που κάνει κατάχρηση των πληροφοριών σε αυτόν τον ιστότοπο για παραβίαση του νόμου. Απαγορεύεται αυστηρά η αναπαραγωγή αυτού του περιεχομένου, που αφορά την μετατροπή ενός Android smartphone σε συσκευή δοκιμής διείσδυσης, χωρίς άδεια.