Η συμμορία ransomware Magniber τώρα φαίνεται πως χρησιμοποιεί δύο ευπάθειες του Internet Explorer και κακόβουλες διαφημίσεις για να μολύνει τους χρήστες και να κρυπτογραφεί τις συσκευές τους.

Τα δύο τρωτά σημεία του Internet Explorer αναφέρονται ως CVE-2021-26411 και CVE-2021-40444 – και τα δύο έχουν βαθμολογία σοβαρότητας CVSS v3 8,8.

Δείτε επίσης: Ransomware – Λύτρα: Πόσα πληρώνουν τα θύματα;

Το πρώτο, CVE-2021-26411, επιδιορθώθηκε τον Μάρτιο του 2021 και είναι ένα ελάττωμα καταστροφής μνήμης που προκλήθηκε από την προβολή ενός ειδικά διαμορφωμένου ιστότοπου.

Το δεύτερο ελάττωμα, το CVE-2021-40444, είναι μια απομακρυσμένη εκτέλεση κώδικα στη μηχανή απόδοσης του Internet Explorer που ενεργοποιείται από το άνοιγμα ενός κακόβουλου εγγράφου.

Οι εισβολείς εκμεταλλεύτηκαν το CVE-2021-40444 ως zero-day προτού η Microsoft το διορθώσει τον Σεπτέμβριο του 2021.

Δείτε επίσης: H MediaMarkt “χτυπήθηκε” από το Hive ransomware

Magniber μετατόπιση εστίασης

Η συμμορία Magniber είναι γνωστή για τη χρήση ευπαθειών για την παραβίαση συστημάτων και την ανάπτυξη του ransomware τους.

Τον Αύγουστο, παρατηρήθηκε ότι η Magniber εκμεταλλευόταν τα τρωτά σημεία του «PrintNightmare» για να παραβιάσει τους Windows servers, τα οποία χρειάστηκε λίγος χρόνος για να αντιμετωπίσει η Microsoft λόγω του αντίκτυπού τους στην εκτύπωση.

Η πιο πρόσφατη δραστηριότητα της Magniber επικεντρώνεται στην εκμετάλλευση ευπαθειών του Internet Explorer χρησιμοποιώντας κακόβουλη διαφήμιση που ωθεί τους Windows servers, όπως επιβεβαιώθηκε από ερευνητές της Tencent Security που εντόπισαν «νέα» payloads.

Μια πιθανή εξήγηση για αυτή τη μετατόπιση είναι ότι η Microsoft τους τελευταίους τέσσερις μήνες έχει επιδιορθώσει τις ευπάθειες του «PrintNightmare» και έχει ωθήσει τους διαχειριστές στο να εφαρμόσουν τα updates.

Ένας άλλος λόγος για τον οποίο η Magniber μπορεί να έχει στραφεί σε ελαττώματα του Internet Explorer είναι ότι είναι σχετικά εύκολο να ενεργοποιηθούν, βασιζόμενοι αποκλειστικά στην τόνωση της περιέργειας του παραλήπτη να ανοίξει ένα αρχείο ή μια ιστοσελίδα.

Μπορεί να φαίνεται περίεργο να στοχεύσετε ένα παλιό μη δημοφιλές πρόγραμμα περιήγησης όπως ο Internet Explorer. Ωστόσο, το StatCounter δείχνει ότι το 1,15% των παγκόσμιων προβολών σελίδας εξακολουθεί να προέρχεται από τον IE.

Δείτε επίσης: Κυβερνοεπίθεση ransomware στην Danaos και σε ελληνικές ναυτιλιακές εταιρείες

Αν και αυτό είναι ένα χαμηλό ποσοστό, το StatCounter παρακολουθεί πάνω από 10 δισεκατομμύρια προβολές σελίδων ανά μήνα, που ισοδυναμεί με 115.000.000 προβολές σελίδων από χρήστες του Internet Explorer.

Επιπλέον, είναι πολύ πιο δύσκολο να στοχεύσετε προγράμματα περιήγησης που βασίζονται σε Firefox και Chromium, όπως ο Google Chrome και ο Microsoft Edge, καθώς χρησιμοποιούν έναν μηχανισμό αυτόματης ενημέρωσης που προστατεύει τους χρήστες από γνωστά τρωτά σημεία.

Απειλή για τις ασιατικές εταιρείες

Η ομάδα Magniber ξεκίνησε το 2017 ως ο διάδοχος του ransomware Cerber και αρχικά μόλυνε μόνο χρήστες από τη Νότια Κορέα.

Στη συνέχεια, η ομάδα διεύρυνε το εύρος στόχευσής της και άρχισε να μολύνει και συστήματα από την Κίνα, την Σιγκαπούρη και την Μαλαισία.

Αυτό το πεδίο εφαρμογής έχει σταθεροποιηθεί και σήμερα, η Magniber ενοχλεί αποκλειστικά ασιατικές εταιρείες και οργανισμούς.

Από την κυκλοφορία του, το Magniber ransomware έχει αναπτυχθεί πολύ ενεργά και το payload του έχει ξαναγραφεί πλήρως τρεις φορές.

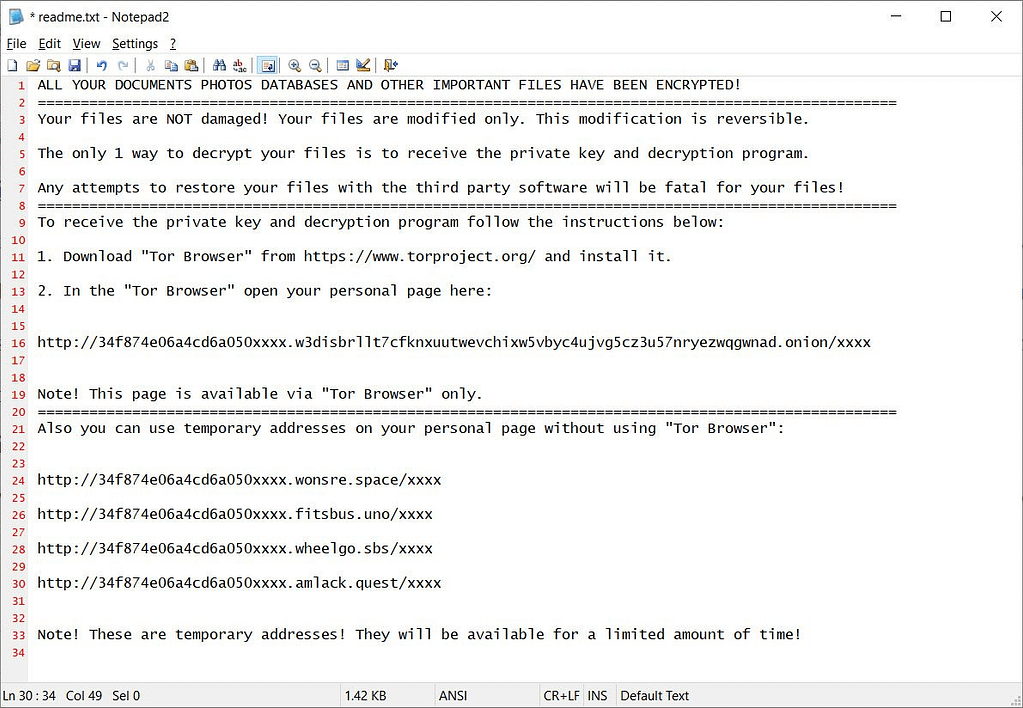

Προς το παρόν, παραμένει uncracked, επομένως δεν υπάρχει αποκρυπτογραφητής που να σας βοηθά να επαναφέρετε τυχόν αρχεία που έχουν κρυπτογραφηθεί με αυτό το στέλεχος.

Τέλος, η Magniber δεν ακολουθεί την τάση της κλοπής αρχείων και του διπλού εκβιασμού, επομένως η ζημιά από τις επιθέσεις τους περιορίζεται στην κρυπτογράφηση αρχείων.

Ως εκ τούτου, η λήψη τακτικών αντιγράφων ασφαλείας σε ασφαλή, απομονωμένα συστήματα είναι ένας πολύ αποτελεσματικός τρόπος αντιμετώπισης αυτής της απειλής.

Πηγή πληροφοριών: bleepingcomputer.com